ACRONIS Cyber Protection 21.01 Manual de usuario

- Tipo

- Manual de usuario

Cyber Protection

Versión 21.01

Revisión:26/01/2021

GUÍA DEL USUARIO

Contenido

1 Ediciones y subediciones del servicio Cyber Protection 14

1.0.1 Edición Cyber Protect 14

1.0.2 Cyber Backup Edition 14

1.0.3 Comparación de ediciones 14

1.0.4 Complemento Disaster Recovery 14

2 Requerimientos de software 15

2.1 Funciones de Cyber Protect compatibles con el sistema operativo 15

2.2 Navegadores web compatibles 20

2.3 Sistemas operativos y entornos compatibles 20

2.3.1 Agente para Windows 20

2.3.2 Agente para SQL, Agente para Active Directory y Agent for Exchange (para copia de

seguridad de bases de datos y copias de seguridad compatibles con la aplicación) 21

2.3.3 Agent for Exchange (para la copia de seguridad de buzones de correo) 21

2.3.4 Agente para Office 365 21

2.3.5 Agent para Oracle 22

2.3.6 Agente para Linux 22

2.3.7 Agente para Mac 23

2.3.8 Agente para VMware (dispositivo virtual) 23

2.3.9 Agente para VMware (Windows) 23

2.3.10 Agente para Hyper-V 23

2.3.11 Agente para Virtuozzo 24

2.3.12 Agente para la infraestructura híbrida de Virtuozzo 24

2.4 Versiones compatibles de Microsoft SQL Server 24

2.5 Versiones compatibles de Microsoft Exchange Server 24

2.6 Versiones de Microsoft SharePoint compatibles 24

2.7 Versiones de Oracle Database compatibles 25

2.8 Versiones de SAP HANA compatibles 25

2.9 Plataformas de virtualización compatibles 25

2.9.1 Limitaciones 29

2.10 Compatibilidad con software de cifrado 30

2.10.1 Regla común de instalación 31

2.10.2 Cómo utilizar Secure Zone 31

2.10.3 Regla común de copia de seguridad 31

2.10.4 Procedimientos de recuperación específicos del software 31

3 Sistemas de archivos compatibles 33

2

3.0.1 Deduplicación de datos 34

4 Activación de la cuenta 36

4.1 Autenticación de doble factor 36

4.1.1 Posibles situaciones 37

5 Acceso a los servicios de Cyber Protection 38

6 Instalar el software 39

6.1 ¿Qué Agente necesito? 39

6.1.1 Requisitos de espacio de disco para agentes 41

6.2 Preparación 42

6.2.1 Paso 1 42

6.2.2 Paso 2 42

6.2.3 Paso 3 42

6.2.4 Paso 4 43

6.2.5 Paso 5 43

6.2.6 Paso 6 44

6.3 Paquetes de Linux 45

6.3.1 ¿Los paquetes requeridos ya están instalados? 45

6.3.2 Instalación de los paquetes del repositorio 46

6.3.3 Instalación manual de los paquetes 47

6.4 Configuración del servidor proxy 48

6.4.1 En Windows 48

6.4.2 En Linux 49

6.4.3 En macOS 50

6.4.4 En dispositivos de arranque 51

6.5 Instalación de agentes 52

6.5.1 En Windows 52

6.5.2 En Linux 53

6.5.3 En macOS 54

6.5.4 Cómo cambiar la cuenta de inicio de sesión en equipos Windows 55

6.6 Instalación o desinstalación sin supervisión 57

6.6.1 Instalación o desinstalación sin supervisión en Windows 57

6.6.2 Instalación o desinstalación sin supervisión en Linux 63

6.6.3 Instalación sin supervisión e instalación en macOS 68

6.7 Registro de equipos manualmente 71

6.7.1 Contraseñas con caracteres especiales o espacios en blanco 74

6.8 Autodetección de equipos 75

6.8.1 Cómo funciona 75

3

6.8.2 Requisitos previos 76

6.8.3 Proceso de detección de equipos 76

6.8.4 Autodetección y detección manual 77

6.8.5 Gestión de equipos detectados 82

6.8.6 Solución de problemas 83

6.9 Implementación del Agente para VMware (dispositivo virtual) desde una plantilla de OVF 84

6.9.1 Antes de empezar 84

6.9.2 Implementación de la plantilla OVF 85

6.9.3 Configuración del dispositivo virtual 85

6.10 Implementar el agente para la infraestructura híbrida de Virtuozzo (dispositivo virtual)

desde una plantilla QCOW2 87

6.10.1 Antes de empezar 87

6.10.2 Configurar redes en la infraestructura híbrida de Virtuozzo 88

6.10.3 Configurar cuentas de usuario en la infraestructura híbrida de Virtuozzo 89

6.10.4 Implementación de la plantilla de QCOW2 90

6.10.5 Configuración del dispositivo virtual 91

6.11 Implementación de agentes mediante la directiva de grupo 94

6.11.1 Requisitos previos 94

6.11.2 Paso 1: Generar un token de registro 94

6.11.3 Paso 2: Creación de la transformación .mst y extracción del paquete de instalación 95

6.11.4 Paso 3: Configuración de objetos de directiva de grupo 95

6.12 Actualizar agentes 96

6.13 Evitar la desinstalación o modificación de agentes no autorizadas 98

6.14 Desinstalación de agentes 99

6.14.1 En Windows 99

6.14.2 En Linux 100

6.14.3 En macOS 100

6.14.4 Eliminación de Agent for VMware (Virtual Appliance) 101

6.15 Configuración de seguridad 101

6.15.1 Actualizaciones automáticas de los componentes 101

6.15.2 Actualización de las definiciones de ciberprotección mediante la planificación 102

6.15.3 Actualización de las definiciones de ciberprotección bajo demanda 102

6.15.4 Almacenamiento en caché 103

6.15.5 Conexión remota 103

6.16 Cambiar la cuota de servicio de equipos 103

6.17 servicios de Cyber Protection instalados en su entorno 104

6.17.1 Servicios instalados en Windows 104

4

6.17.2 Servicios instalados en macOS 104

7 Consola de servicio 106

8 Control por voz para operaciones en la consola 109

9 Grupos de los dispositivos 113

9.1 Grupos integrados 113

9.2 Grupos personalizados 113

9.3 Creación de un grupo estático 114

9.4 Incorporación de dispositivos en grupos estáticos 114

9.5 Creación de un grupo dinámico 115

9.5.1 Criterios de búsqueda 115

9.5.2 Operadores 119

9.6 Aplicación de un plan de protección a un grupo 120

10 Planes de protección y módulos 122

10.1 Creación de un plan de protección 123

10.2 Planes de protección predeterminados 123

10.2.1 Opciones de plan predeterminadas 125

10.3 Resolución de conflictos entre planes 127

10.3.1 Aplicación de varios planes a un dispositivo 127

10.3.2 Resolución de conflictos entre planes 128

10.4 Operaciones con planes de protección 128

11 #CyberFit Score para equipos 131

11.1 Cómo funciona 131

11.1.1 Mecanismo de puntuación de #CyberFit Score 131

11.2 Ejecución de un análisis #CyberFit Score 135

12 Copia de seguridad y recuperación 137

12.1 Copia de seguridad 137

12.2 Apuntes del plan de protección 139

12.3 Seleccionar los datos que se incluirán en la copia de seguridad 142

12.3.1 Seleccionar discos/volúmenes 142

12.3.2 Seleccionar archivos/carpetas 145

12.3.3 Seleccionar un estado del sistema 147

12.3.4 Selección de la configuración de ESXi 147

12.4 Protección continua de datos (CDP) 148

12.5 Seleccionar un destino 155

12.5.1 Opción de almacenamiento avanzada 156

12.5.2 Acerca de Secure Zone 156

12.6 Planificación 160

5

12.6.1 Esquemas de copia de seguridad 160

12.6.2 Opciones de planificación adicionales 161

12.6.3 Planificación por eventos 163

12.6.4 Condiciones de inicio 166

12.7 Reglas de retención 173

12.7.1 Qué más debe saber 174

12.8 Replicación 174

12.8.1 Ejemplos de uso 174

12.8.2 Ubicaciones compatibles 175

12.9 Cifrado 175

12.9.1 Cifrado en un plan de protección 175

12.9.2 Cifrado como propiedad del equipo 176

12.9.3 Cómo funciona el cifrado 177

12.10 Notarización 178

12.10.1 Cómo utilizar la notarización 178

12.10.2 Cómo funciona 178

12.11 Iniciar una copia de seguridad manualmente 179

12.12 Opciones de copia de seguridad predeterminadas 179

12.13 Opciones de copia de seguridad 180

12.13.1 Disponibilidad de las opciones de copia de seguridad 180

12.13.2 Alertas 182

12.13.3 Consolidación de la copia de seguridad 183

12.13.4 Nombre del archivo de copia de seguridad. 184

12.13.5 Formato de la copia de seguridad 188

12.13.6 Validación de la copia de seguridad 189

12.13.7 Seguimiento de bloques modificados (CBT) 190

12.13.8 Modo de copia de seguridad de clústeres 190

12.13.9 Tasa de compresión 192

12.13.10 Manejo de errores 192

12.13.11 Copias de seguridad incrementales/diferenciales rápidas 194

12.13.12 Filtros de archivo 194

12.13.13 Instantánea de la copia de seguridad a nivel de archivo 196

12.13.14 Datos forenses 197

12.13.15 Truncamiento de registros 206

12.13.16 Toma de instantáneas de LVM 206

12.13.17 Puntos de montaje 207

12.13.18 Instantánea multivolumen 208

6

12.13.19 Ventana de copia de seguridad y rendimiento 208

12.13.20 Envío de datos físicos 212

12.13.21 Comandos previos/posteriores 213

12.13.22 Comandos previos o posteriores a la captura de datos 215

12.13.23 Planificación 217

12.13.24 Copia de seguridad sector por sector 218

12.13.25 División 218

12.13.26 Manejo de fallos de la tarea 219

12.13.27 Condiciones de inicio de la tarea 219

12.13.28 Volume Shadow Copy Service (VSS) 220

12.13.29 Volume Shadow Copy Service (VSS) para equipos virtuales 221

12.13.30 Copia de seguridad semanal 222

12.13.31 Registro de eventos de Windows 222

12.14 Recuperación 222

12.14.1 Recuperación de apuntes 222

12.14.2 Recuperación segura 224

12.14.3 Crear dispositivos de inicio 225

12.14.4 Startup Recovery Manager 226

12.14.5 Recuperar un equipo 228

12.14.6 Preparar los controladores 236

12.14.7 Compruebe el acceso a los controladores en el entorno de inicio 236

12.14.8 Búsqueda automática de controladores 236

12.14.9 Instalar de todos maneras los controladores de los dispositivos de almacenamiento

masivo 237

12.14.10 Recuperación de archivos 238

12.14.11 Recuperación del estado del sistema 244

12.14.12 Recuperación de la configuración de ESXi 244

12.14.13 Opciones de recuperación 245

12.15 Operaciones con copias de seguridad 254

12.15.1 Pestaña Almacenamiento de copias de seguridad 254

12.15.2 Montaje de volúmenes desde una copia de seguridad 256

12.15.3 Eliminación de copias de seguridad 257

12.16 Protección de aplicaciones de Microsoft 258

12.16.1 Protección de Microsoft SQL Server y Microsoft Exchange Server 258

12.16.2 Protección de Microsoft SharePoint 258

12.16.3 Protección de un controlador de dominio 259

12.16.4 Recuperación de aplicaciones 259

7

12.16.5 Requisitos previos 260

12.16.6 Copia de seguridad de la base de datos 262

12.16.7 Copia de seguridad compatible con la aplicación 268

12.16.8 Copia de seguridad de casillas de correo 270

12.16.9 Recuperación de bases de datos SQL 271

12.16.10 Recuperación de bases de datos de Exchange 275

12.16.11 Recuperación de elementos de buzón de correo y de buzones de correo de

Exchange 278

12.16.12 Cambio de las credenciales de acceso de SQL Server o Exchange Server 285

12.17 Protección de dispositivos móviles 286

12.17.1 Dispositivos móviles compatibles 286

12.17.2 De qué puede realizar una copia de seguridad 286

12.17.3 Qué necesita saber 286

12.17.4 Dónde obtener la aplicación Cyber Protect 287

12.17.5 Cómo empezar a realizar copias de seguridad de los datos 287

12.17.6 Cómo recuperar los datos en un dispositivo móvil 288

12.17.7 Cómo revisar los datos a través de la consola de servicio 288

12.18 Protección de datos de Hosted Exchange 289

12.18.1 ¿Qué elementos se pueden incluir en copias de seguridad? 289

12.18.2 ¿Qué elementos de datos pueden recuperarse? 290

12.18.3 Selección de buzones de correo 290

12.18.4 Recuperación de buzones de correo y elementos de los buzones 291

12.19 Protección de los datos de Office 365 293

12.19.1 Motivos por los que hacer una copia de seguridad de los datos de Microsoft Office

365 293

12.19.2 Agente para Office 365 294

12.19.3 Limitaciones 296

12.19.4 Derechos de usuario necesarios 296

12.19.5 Usar el agente instalado localmente para Office 365. 297

12.19.6 Usar el agente en el cloud para Office 365. 300

12.20 Protección de los datos de G Suite 323

12.20.1 ¿Qué implica la protección de G Suite? 323

12.20.2 Ediciones de G Suite compatibles 323

12.20.3 Derechos de usuario necesarios 324

12.20.4 Acerca de la planificación de copia de seguridad 324

12.20.5 Limitaciones 324

12.20.6 Incorporación de una organización de G Suite 325

8

12.20.7 Protección de los datos de Gmail 326

12.20.8 Protección de archivos de Google Drive 330

12.20.9 Protección de archivos de unidades compartidas 334

12.20.10 Notarización 338

12.21 Protección de Oracle Database 340

12.22 Protección de SAP HANA 340

12.23 Protección de sitios web y servidores de alojamiento 340

12.23.1 Protección de los sitios web 340

12.23.2 Protección de servidores de alojamiento web 344

12.24 Operaciones especiales con equipos virtuales 344

12.24.1 Ejecución de un equipo virtual desde una copia de seguridad (Instant Restore) 344

12.24.2 Trabajar en VMware vSphere 348

12.24.3 Copia de seguridad de equipos Hyper-V en clúster 366

12.24.4 Limitar el número total de equipos virtuales que se incluyen en la copia de seguridad

al mismo tiempo 367

12.24.5 Migración de equipos 368

12.24.6 Equipos virtuales Windows Azure y Amazon EC2 369

13 Recuperación ante desastres 370

13.1 Acerca de Cyber Disaster Recovery Cloud 370

13.1.1 La funcionalidad clave 370

13.2 Requerimientos de software 371

13.2.1 Sistemas operativos compatibles 371

13.2.2 Plataformas de virtualización compatibles 371

13.2.3 Limitaciones 372

13.3 Configurar la funcionalidad de recuperación ante desastres 373

13.4 Crear un plan de protección de recuperación ante desastres 373

13.4.1 Parámetros predeterminados del servidor de recuperación 374

13.4.2 Infraestructura de red en la nube 378

13.5 Configuración de conectividad 378

13.5.1 Conceptos de redes 379

13.5.2 Configuración de la conectividad inicial 388

13.5.3 Gestión de redes 390

13.6 Configuración de servidores de recuperación 397

13.6.1 Cómo funcionan la conmutación por error y la conmutación por recuperación 398

13.6.2 Ciclo de vida del servidor de recuperación 399

13.6.3 Creación de un servidor de recuperación 401

13.6.4 Ejecución de una prueba de conmutación por error 403

9

13.6.5 Realización de una conmutación por error 404

13.6.6 Realización de una conmutación por recuperación 406

13.6.7 Trabajando con copias de seguridad cifradas 407

13.7 Configuración de servidores principales 408

13.7.1 Creación de un servidor principal 408

13.7.2 Operaciones con un servidor principal 409

13.8 Gestión de servidores en el cloud 410

13.9 Realización de copias de seguridad de servidores en la cloud 411

13.10 Organización (runbooks) 411

13.10.1 ¿Por qué usar runbooks? 412

13.10.2 Creación de un runbook 412

13.10.3 Operaciones con runbooks 414

14 Protección antimalware y web 416

14.1 Protección antivirus y antimalware 416

14.1.1 Características de la protección antimalware 416

14.1.2 Tipos de análisis 416

14.1.3 Ajustes de la protección antivirus y antimalware 417

14.2 Active Protection 426

14.3 Antivirus Windows Defender y Microsoft Security Essentials 427

14.3.1 Planificar análisis 428

14.3.2 Acciones predeterminadas 429

14.3.3 Protección en tiempo real 429

14.3.4 Avanzado 430

14.3.5 Exclusiones 430

14.4 Filtrado de URL 431

14.4.1 Cómo funciona 431

14.4.2 Flujo de trabajo de la configuración del filtrado de URL 433

14.4.3 Ajustes del filtrado de URL 433

14.5 Cuarentena 440

14.5.1 ¿Cómo llegan los archivos a la carpeta de cuarentena? 440

14.5.2 Gestión de los archivos que están en cuarentena 440

14.5.3 Ubicación de la carpeta Cuarentena en los equipos 441

14.6 Lista blanca corporativa 441

14.6.1 Inclusión automática de aplicaciones en la lista blanca 442

14.6.2 Inclusión manual de aplicaciones en la lista blanca 442

14.6.3 Añadir archivos en cuarentena a la lista blanca 442

14.6.4 Configuración de la lista blanca 442

10

14.7 Análisis antimalware de copias de seguridad 443

14.7.1 Cómo configurar el análisis de copias de seguridad en la nube 443

15 Protección de aplicaciones de colaboración y comunicación 445

16 Evaluación de vulnerabilidades y gestión de parches 446

16.1 Productos de Microsoft y de terceros compatibles 446

16.1.1 Productos de Microsoft compatibles 446

16.1.2 Productos de terceros compatibles con Windows 447

16.2 Evaluación de vulnerabilidades 447

16.2.1 Cómo funciona 447

16.2.2 Configuración de la evaluación de vulnerabilidades 448

16.2.3 Gestión de vulnerabilidades encontradas 449

16.2.4 Evaluación de vulnerabilidades para equipos Linux 451

16.3 Gestión de parches 452

16.3.1 Cómo funciona 452

16.3.2 Configuración de la gestión de parches 453

16.3.3 Gestión de la lista de parches 457

16.3.4 Aprobación automática de parches 458

16.3.5 Aprobación manual de parches 461

16.3.6 Instalación de parches bajo demanda 462

16.3.7 Tiempo de los parches en la lista 462

17 Inventario de software 464

17.1 Habilitar el análisis de inventario de software 464

17.2 Ejecución manual de un análisis de inventario de software 465

17.3 Búsqueda en el inventario de software 465

17.4 Visualización del inventario de software de un solo dispositivo 467

18 Inventario de hardware 469

18.1 Habilitar el análisis de inventario de hardware 469

18.2 Ejecución manual de un análisis de inventario de hardware 470

18.3 Búsqueda en el inventario de hardware 470

18.4 Visualización del hardware de un solo dispositivo 472

19 Acceso a escritorio remoto 474

19.1 Acceso remoto (clientes RDP y HTML5) 474

19.1.1 Cómo funciona 475

19.1.2 Cómo conectarse a un equipo remoto 477

19.1.3 Cómo ejecutar una sesión de asistencia remota 477

19.2 Compartir una conexión remota con usuarios 477

20 Borrado remoto 479

11

21 Protección inteligente 480

21.1 Fuente de amenazas 480

21.1.1 Cómo funciona 480

21.1.2 Eliminación de todas las alertas 482

21.2 Mapa de protección de datos 483

21.2.1 Cómo funciona 483

21.2.2 Gestión de los archivos detectados que no tienen protección 483

21.2.3 Ajustes del mapa de protección de datos 484

22 La pestaña Planes 486

22.1 Plan de protección 486

22.2 Plan de análisis de copias de seguridad 487

22.3 Planes de copias de seguridad para aplicaciones en el cloud 488

23 Supervisión 489

23.1 Cyber Protection 490

23.2 Estado de la protección 491

23.2.1 Estado de la protección 491

23.2.2 Equipos detectados 491

23.3 #CyberFit Score por equipo 492

23.4 Previsión del estado del disco 493

23.4.1 Cómo funciona 493

23.4.2 Widgets sobre el estado del disco 494

23.4.3 Alertas sobre el estado del disco 497

23.5 Mapa de protección de datos 497

23.6 Widgets de evaluación de vulnerabilidades 498

23.6.1 Equipos vulnerables 498

23.6.2 Vulnerabilidades existentes 499

23.7 Widgets de instalación de parches 499

23.7.1 Estado de instalación del parche 500

23.7.2 Resumen de la instalación del parche 500

23.7.3 Historial de instalación de parches 500

23.7.4 Actualizaciones que faltan por categoría 501

23.8 Detalles del análisis de copias de seguridad 501

23.9 Elementos afectados recientemente 501

23.10 Aplicaciones de Cloud 502

23.11 Widgets de inventario de software 503

23.12 Widgets de inventario de hardware 504

24 Informes 505

12

24.0.1 Incorporación de un informe 506

24.0.2 Edición de un informe 507

24.0.3 Programación de un informe 508

24.0.4 Exportación e importación de la estructura del informe 508

24.0.5 Descargar un informe 508

24.0.6 Volcado de los datos del informe 508

25 Solución de problemas 510

Glosario 511

Índice 515

13

1 Ediciones y subediciones del servicio Cyber

Protection

Gracias a sus ediciones y subediciones, el servicio Cyber Protection proporciona protección que

satisface las necesidades de distintos partners y clientes, y se adapta a su presupuesto.

Están disponibles las siguientes ediciones:

l Cyber Protect

l Cyber Backup

1.0.1 Edición Cyber Protect

Las licencias de esta edición de otorgan por carga de trabajo, es decir, según el número de equipos

protegidos, independientemente del tamaño de los datos incluidos en la copia de seguridad.

Con la edición Cyber Protect, están disponibles las siguientes subediciones:

l Cyber Protect Essentials

l Cyber Protect Standard

l Cyber Protect Advanced

l Cyber Backup Standard

1.0.2 Cyber Backup Edition

Las licencias de esta edición de otorgan por GB, es decir, según el tamaño de los datos incluidos en la

copia de seguridad, independientemente del número de equipos protegidos.

En la edición Cyber Backup no hay subediciones, solo están disponibles los artículos de oferta de

Cyber Backup Standard.

1.0.3 Comparación de ediciones

El número y ámbito de las funciones disponibles depende de la edición del servicio Cyber Protection.

Para obtener una comparación detallada de las funciones de cada edición y subedición, consulte la

sección Comparar ediciones de Acronis Cyber Protection.

1.0.4 Complemento Disaster Recovery

El complemento de recuperación ante desastres proporciona la funcionalidad de recuperación

diseñada para empresas con altos requerimientos en cuanto al objetivo de tiempo de recuperación

(RTO). Este complemento solo está disponible con la edición Cyber Protect.

Nota

El complemento de recuperación ante desastres no se puede usar con la subedición Cyber Protect

Essentials.

14

2 Requerimientos de software

2.1 Funciones de Cyber Protect compatibles con el

sistema operativo

Las funciones de Cyber Protect son compatibles con los siguientes sistemas operativos:

l Windows: Windows 7 Service Pack 1 y versiones posteriores, Windows 2008 R2 Service Pack 1 y

versiones posteriores.

La gestión del antivirus Windows Defender es compatible con Windows 8.1 y versiones

posteriores.

l Linux: CentOS 6.10, 7.8+, CloudLinux 6.10, 7.8+, Ubuntu 16.04.7+ (el signo más hace referencia a

versiones secundarias de estas distribuciones.

Es posible que otras distribuciones y versiones de Linux sean compatibles, pero aún no se han

probado.

l macOS: 10.13.x y posteriores (solo se admite la protección antivirus y antimalware).

Importante

Las funciones de Cyber Protect solo están disponibles para equipos en los que está instalado un

agente de protección. Para equipos virtuales protegidos sin agente, por ejemplo, por Agente para

Hyper-V, Agente para VMware o Agente para la Virtuozzo Hybrid Infrastructure, solo es compatible la

copia de seguridad.

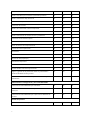

Funciones de Cyber Protect Windows Linux macOS

Planes de protección predeterminados

Trabajadores en remoto Sí No No

Trabajadores en la oficina (antivirus de terceros) Sí No No

Trabajadores en la oficina (antivirus Cyber Protect) Sí No No

Cyber Protect Essentials (solo para la edición Cyber Protect

Essentials)

Sí No No

Copia de seguridad forense

Recopilación de un volcado de memoria sin procesar Sí No No

Instantánea de los procesos en ejecución Sí No No

Copia de seguridad forense para equipos con una unidad sin

reiniciar

Sí No No

Certificación de copia de seguridad forense de imágenes locales Sí No No

15

Certificación de copia de seguridad forense de imágenes en la

nube

Sí No No

Protección continua de datos (CDP)

CDP para archivos y carpetas Sí No No

CDP para archivos cambiados mediante el seguimiento de

aplicaciones

Sí No No

Autodetección e instalación remota

Detección basada en la red Sí No No

Detección basada en Active Directory Sí No No

Detección con base en la plantilla (importación de equipos desde

un archivo)

Sí No No

Inclusión manual de dispositivos Sí No No

Active Protection

Detección inserciones de procesos Sí No No

Recuperación automática de archivos afectados de la caché local Sí Sí No

Autodefensa de las copias de seguridad de Acronis Sí No No

Autodefensa de las copias de seguridad del software Acronis Sí No No

Gestión de procesos de confianza/bloqueados Sí No No

Exclusiones de procesos/carpetas Sí Sí No

Detección de ransomware basada en el comportamiento de un

proceso (basada en IA)

Sí No No

Detección del proceso de criptominería basada en el

comportamiento de procesos

Sí No No

Protección de unidades externas (discos duros, unidades flash y

tarjetas SD)

Sí No No

Protección de carpetas de red Sí Sí No

Protección del servidor Sí No No

Protección de Zoom, Cisco Webex, Citrix Workspace y Microsoft

Teams

Sí No No

Protección antivirus y antimalware

Funcionalidad Active Protection integrada por completo Sí No No

16

Protección contra malware en tiempo real Sí No Sí

Análisis estadístico para archivos ejecutables portátiles Sí No Sí*

Análisis antimalware bajo demanda Sí No Sí

Protección de carpetas de red Sí No No

Protección del servidor Sí No No

Análisis de archivos del archivo comprimido Sí No Sí

Análisis de unidades extraíbles Sí No Sí

Análisis únicamente de archivos nuevos y cambiados Sí No Sí

Exclusiones de archivos/carpetas Sí No Sí**

Exclusiones de procesos Sí No No

Motor de análisis de comportamiento Sí No No

Prevención contra explotación Sí No No

Cuarentena Sí No Sí

Limpieza automática en cuarentena Sí No Sí

Filtrado de URL (http/https) Sí No No

Lista blanca corporativa Sí No Sí

Gestión de Windows Defender Antivirus Sí No No

Gestión de Microsoft Security Essentials Sí No No

Registro y gestión de la protección antivirus y antimalware

mediante Windows Security Center

Sí No No

Prevención de vulnerabilidades en protección antivirus y

antimalware

Sí No No

Evaluación de la configuración y de vulnerabilidades

Evaluación de vulnerabilidades para Windows Sí No No

Evaluación de vulnerabilidades de Cyber Infrastructure

(Linux)***

No Sí No

Evaluación de vulnerabilidades para aplicaciones Windows de

terceros

Sí No No

Gestión de parches

Aprobación automática de parches Sí No No

17

Instalación automática de parches Sí No No

Prueba de parches Sí No No

Instalación manual de parches Sí No No

Programación de parches Sí No No

Instalación de parches a prueba de fallos: realización de una

copia de seguridad del equipo antes de instalar los parches

como parte del plan de protección

Sí No No

Cancelación del reinicio de un equipo si se está ejecutando una

copia de seguridad

Sí No No

Mapa de protección de datos

Definición regulable de archivos importantes Sí No No

Análisis de equipos para encontrar archivos no protegidos Sí No No

Información general de ubicaciones no protegidas Sí No No

Capacidad de iniciar la acción de protección desde el widget del

mapa de protección de datos (acción Proteger todos los

archivos)

Sí No No

Estado del disco

Control del estado del disco duro y SSD basado en IA Sí No No

Planes de protección inteligente basados en alertas del centro de operaciones de ciberprotección

(CPOC) de Acronis

Fuente de amenazas Sí No No

Asistente de soluciones Sí No No

Análisis de copia de seguridad

Análisis antimalware de copias de seguridad de imágenes como

parte del plan de copias de seguridad

Sí No No

Análisis de copias de seguridad de imágenes para detectar si

hay malware en la nube

Sí No No

Análisis de malware de copias de seguridad cifradas Sí No No

Recuperación segura

Análisis antimalware con protección antivirus y antimalware

durante el proceso de recuperación

Sí No No

Recuperación segura para copias de seguridad cifradas Sí No No

18

Conexión a escritorio remoto

Conexión mediante cliente basado en HTML5 Sí No No

Conexión mediante cliente RDP de Windows Sí No No

Asistencia remota Sí No No

#CyberFit Score

Estado de #CyberFit Score Sí No No

Herramienta independiente de #CyberFit Score Sí No No

Recomendaciones de #CyberFit Score Sí No No

Opciones de gestión

Situaciones de venta de productos de gama superior para

promocionar ediciones de Cyber Protect

Sí Sí Sí

Consola de gestión web centralizada y remota Sí Sí Sí

Opciones de protección

Borrado remoto (solo Windows 10) Sí No No

Cyber Protect Monitor

Aplicación Cyber Protect Monitor Sí No Sí

Estado de la protección de Zoom Sí No No

Estado de la protección de Cisco Webex Sí No No

Estado de la protección de Citrix Workspace Sí No No

Estado de la protección de Microsoft Teams Sí No No

Inventario de software

Análisis de inventario de software Sí No Sí

Supervisión de inventario de software Sí No Sí

Inventario de hardware

Análisis del inventario de hardware Sí No Sí

Supervisión de inventario de hardware Sí No Sí

*En macOS, el análisis estadístico para archivos ejecutables portátiles solo se admite en los análisis

programados.

19

**En macOS, las exclusiones de archivos y carpetas solo se admiten cuando especifica los archivos y

las carpetas que no se analizarán mediante la protección en tiempo real ni a través de análisis

planificados.

***La evaluación de vulnerabilidades depende de la disponibilidad de asesores de seguridad oficiales

para distribuciones específicas, como https://lists.centos.org/pipermail/centos-announce/,

https://lists.centos.org/pipermail/centos-cr-announce/, etc.

2.2 Navegadores web compatibles

La interfaz web es compatible con los siguientes navegadores web:

l Google Chrome 29 o posterior

l Mozilla Firefox 23 o posterior

l Opera 16 o posterior

l Windows Internet Explorer 11 o posterior

l Microsoft Edge 25 o posterior

l Safari 8 o una versión posterior que se ejecute en los sistemas operativos macOS y iOS

En otros navegadores web (incluido Safari para otros sistemas operativos), es posible que la interfaz

de usuario no se muestre correctamente o que algunas funciones no estén disponibles.

2.3 Sistemas operativos y entornos compatibles

2.3.1 Agente para Windows

Windows XP Professional SP1 (x64), SP2 (x64) y SP3 (x86)

Windows Server 2003 SP1/2003 R2 y posteriores (ediciones Standard y Enterprise [x86, x64])

Windows Small Business Server 2003/2003 R2

Windows Vista: todas las ediciones

Windows Server 2008: ediciones Standard, Enterprise, Datacenter, Foundation y Web (x86, x64)

Windows Small Business Server 2008

Windows 7: todas las ediciones

Windows Server 2008 R2: ediciones Standard, Enterprise, Datacenter, Foundation y Web

Windows Home Server 2011

Windows MultiPoint Server 2010/2011/2012

Windows Small Business Server 2011: todas las ediciones

Windows 8/8.1: todas las ediciones (x86, x64), excepto las ediciones Windows RT

Windows Server 2012/2012 R2: todas las ediciones

20

Windows Storage Server 2003/2008/2008 R2/2012/2012R2/2016

Windows 10 (ediciones Home, Pro, Education, Enterprise y IoT Enterprise y LTSC, antes LTSB)

Windows Server 2016: todas las opciones de instalación, excepto Nano Server

Windows Server 2019: todas las opciones de instalación, excepto Nano Server

2.3.2 Agente para SQL, Agente para Active Directory y Agent for

Exchange (para copia de seguridad de bases de datos y copias de

seguridad compatibles con la aplicación)

Cada uno de estos agentes puede instalarse en un equipo que ejecute uno de los sistemas operativos

indicados anteriormente y una versión compatible de la respectiva aplicación.

2.3.3 Agent for Exchange (para la copia de seguridad de buzones de

correo)

Windows Server 2008: ediciones Standard, Enterprise, Datacenter, Foundation y Web (x86, x64)

Windows Small Business Server 2008

Windows 7: todas las ediciones

Windows Server 2008 R2: ediciones Standard, Enterprise, Datacenter, Foundation y Web

Windows MultiPoint Server 2010/2011/2012

Windows Small Business Server 2011: todas las ediciones

Windows 8/8.1: todas las ediciones (x86, x64), excepto las ediciones Windows RT

Windows Server 2012/2012 R2: todas las ediciones

Windows Storage Server 2008/2008 R2/2012/2012R2

Windows 10: ediciones Home, Pro, Education y Enterprise

Windows Server 2016: todas las opciones de instalación, excepto Nano Server

Windows Server 2019: todas las opciones de instalación, excepto Nano Server

2.3.4 Agente para Office 365

Windows Server 2008: ediciones Standard, Enterprise, Datacenter, Foundation y Web (solo x64)

Windows Small Business Server 2008

Windows Server 2008 R2: ediciones Standard, Enterprise, Datacenter, Foundation y Web

Windows Home Server 2011

Windows Small Business Server 2011: todas las ediciones

21

Windows 8/8.1: todas las ediciones (solo x64), excepto las ediciones Windows RT

Windows Server 2012/2012 R2: todas las ediciones

Windows Storage Server 2008/2008 R2/2012/2012R2/2016 (solo x64)

Windows 10: ediciones Home, Pro, Education y Enterprise (solo x64)

Windows Server 2016: todas las opciones de instalación (solo x64), excepto Nano Server

Windows Server 2019: todas las opciones de instalación (solo x64), excepto Nano Server

2.3.5 Agent para Oracle

Windows Server 2008 R2: ediciones Standard, Enterprise, Datacenter y Web (x86, x64)

Windows Server 2012 R2: ediciones Standard, Enterprise, Datacenter y Web (x86, x64)

Linux: cualquier kernel y distribución compatibles con el Agente para Linux (se indican a continuación)

2.3.6 Agente para Linux

Linux con kernel de 2.6.9 a 5.7 y glibc 2.3.4 o posterior, incluidas las siguientes distribuciones x86 y

x86_64:

Red Hat Enterprise Linux 4.x, 5.x, 6.x, 7.0, 7.1, 7.2, 7.3, 7.4, 7.5, 7.6, 7.7. 7.8, 8.0*, 8.1* y 8.2*

Ubuntu 9.10, 10.04, 10.10, 11.04, 11.10, 12.04, 12.10, 13.04, 13.10, 14.04, 14.10, 15.04, 15.10,

16.04, 16.10, 17.04, 17.10, 18.04, 18.10, 19.04, 19.10 y 20.04

Fedora 11, 12, 13, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24, 25, 26, 27, 28, 29, 30 y 31

SUSE Linux Enterprise Server 10 y 11

SUSE Linux Enterprise Server 12: compatible con los sistemas de archivos excepto Btrfs

Debian 4, 5, 6, 7.0, 7.2, 7.4, 7.5, 7.6, 7.7, 8.0, 8.1, 8.2, 8.3, 8.4, 8.5, 8.6, 8.7, 8.8, 8.11, 9.0, 9.1, 9.2,

9.3, 9.4, 9.5, 9.6, 9.7, 9.8 y 10

CentOS 5.x, 6.x, 7, 7.1, 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 8.0, 8.1 y 8.2

Oracle Linux 5.x, 6.x, 7.0, 7.1, 7.2, 7.3, 7.4, 7.5, 7.6, 7.8, 8.0, 8.1 y 8.2: tanto Unbreakable Enterprise

Kernel como Red Hat Compatible Kernel

CloudLinux 5.x, 6.x, 7, 7.1, 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8 y 8.2

ClearOS 5.x, 6.x, 7, 7.1, 7.2, 7.3, 7.4, 7.5, 7.6

ALT Linux 7.0

Antes de instalar el producto en un sistema que no use el gestor de paquetes RPM, como un sistema

Ubuntu, necesita instalar este gestor de forma manual; por ejemplo, ejecutando el siguiente

comando (como usuario raíz): apt-get install rpm

*No se admiten configuraciones con Stratis.

22

2.3.7 Agente para Mac

OS X Mavericks 10.9

OS X Yosemite 10.10

OS X El Capitan 10.11

macOS Sierra 10.12

macOS High Sierra 10.13

macOS Mojave 10.14

macOS Catalina 10.15

macOS Big Sur 11

2.3.8 Agente para VMware (dispositivo virtual)

Este agente se proporciona como un dispositivo virtual para ejecutarse en un servidor ESXi.

VMware ESXi 4.1, 5.0, 5.1, 5.5, 6.0, 6.5, 6.7

2.3.9 Agente para VMware (Windows)

Este agente se suministra como aplicación de Windows ejecutable en cualquier sistema operativo de

los enumerados anteriormente para el Agente para Windows, con las excepciones siguientes:

l Los sistemas operativos de 32 bits no son compatibles.

l Windows XP, Windows Server 2003/2003 R2 y Windows Small Business Server 2003/2003 R2 no

son compatibles.

2.3.10 Agente para Hyper-V

Windows Server 2008 (solo x64) con el rol Hyper-V, incluido el modo de instalación de Server Core

Windows Server 2008 R2 con el rol Hyper-V, incluido el modo de instalación de Server Core

Microsoft Hyper-V Server 2008/2008 R2

Windows Server 2012/2012 R2 con el rol Hyper-V, incluido el modo de instalación de Server Core

Microsoft Hyper-V Server 2012/2012 R2

Windows 8, 8.1 (solo x64) con Hyper-V

Windows 10: ediciones Pro, Education y Enterprise con Hyper-V

Windows Server 2016 con el rol Hyper-V: todas las opciones de instalación, excepto Nano Server

Microsoft Hyper-V Server 2016

Windows Server 2019 con el rol Hyper-V: todas las opciones de instalación, excepto Nano Server

23

Microsoft Hyper-V Server 2019

2.3.11 Agente para Virtuozzo

Virtuozzo 6.0.10, 6.0.11, 6.0.12, 7.0.13, 7.0.14

2.3.12 Agente para la infraestructura híbrida de Virtuozzo

Infraestructura híbrida de Virtuozzo 3.5, 4.0

2.4 Versiones compatibles de Microsoft SQL Server

l Microsoft SQL Server 2019

l Microsoft SQL Server 2017

l Microsoft SQL Server 2016

l MicrosoftSQLServer 2014

l MicrosoftSQLServer 2012

l Microsoft SQL Server 2008 R2

l MicrosoftSQLServer 2008

l Microsoft SQL Server 2005

2.5 Versiones compatibles de Microsoft Exchange Server

l Microsoft Exchange Server 2019: todas las ediciones.

l Microsoft Exchange Server 2016: todas las ediciones.

l Microsoft Exchange Server 2013: todas las ediciones, actualización acumulativa 1 (CU1) y

posteriores.

l Microsoft Exchange Server 2010: todas las ediciones, todos los Service Pack. Se admite la copia

de seguridad de buzón de correo y la recuperación granular desde copias de seguridad de base de

datos a partir del Service Pack 1 (SP1).

l Microsoft Exchange Server 2007: todas las ediciones, todos los Service Pack. No se admite la

copia de seguridad de buzón de correo y la recuperación granular desde copias de seguridad de

base de datos.

2.6 Versiones de Microsoft SharePoint compatibles

Cyber Protection es compatible con las siguientes versiones de Microsoft SharePoint:

l Microsoft SharePoint 2013

l Microsoft SharePoint Server 2010 SP1

l Microsoft SharePoint Foundation 2010 SP1

l Microsoft Office SharePoint Server 2007 SP2*

l Microsoft Windows SharePoint Services 3.0 SP2*

24

*Para utilizar SharePoint Explorer con estas versiones, es necesaria una granja de recuperación de

SharePoint a la que conectar las bases de datos.

Las bases de datos o copias de seguridad desde las que se extraen los datos deben tener su origen en

la misma versión de SharePoint que la versión en la que está instalado SharePoint Explorer.

2.7 Versiones de Oracle Database compatibles

l Oracle Database versión 11g, todas las ediciones

l Oracle Database versión 12c, todas las ediciones

Solo se admiten configuraciones de una instancia.

2.8 Versiones de SAP HANA compatibles

HANA2.0 SPS03 instalado en RHEL7.6 que se ejecuta en un equipo físico o en un equipo virtual

VMware ESXi.

Dado que SAP HANA no admite la recuperación de contenedores de bases de datos de múltiples

inquilinos con el uso de instantáneas de almacenamiento, esta solución admite contenedores SAP

HANA con base de datos de un solo inquilino.

2.9 Plataformas de virtualización compatibles

En la tabla siguiente se resume cómo las diferentes plataformas de virtualización son compatibles.

Plataforma Copia de seguridad a nivel de hipervisor (sin agente) Copia de seguridad

desde dentro de un

SO huésped

VMware

Versiones de

VMware vSphere:

4.1, 5.0, 5.1, 5.5,

6.0, 6.5, 6.7 y 7.0

Ediciones de

VMware vSphere:

VMware vSphere

Essentials*

VMware vSphere

Essentials Plus*

VMware vSphere

Standard*

VMware vSphere

+ +

25

Advanced

VMware vSphere

Enterprise

VMware vSphere

Enterprise Plus

VMware vSphere

Hypervisor (Free

ESXi)**

+

VMware Server

(VMware Virtual

server)

VMware

Workstation

VMware ACE

VMware Player

+

Microsoft

Windows Server

2008 (x64) con

Hyper-V

Windows Server

2008 R2 con

Hyper-V

Microsoft Hyper-V

Server 2008/2008

R2

Windows Server

2012/2012 R2 con

Hyper-V

Microsoft Hyper-V

Server 2012/2012

R2

Windows 8, 8.1

(x64) con Hyper-V

Windows 10 con

Hyper-V

Windows Server

2016 con Hyper-V:

todas las opciones

de instalación,

+ +

26

excepto Nano

Server

Microsoft Hyper-V

Server 2016

Windows Server

2019 con Hyper-V:

todas las opciones

de instalación,

excepto Nano

Server

Microsoft Hyper-V

Server 2019

Microsoft Virtual

PC 2004 y 2007

Windows Virtual

PC

+

Microsoft Virtual

Server 2005

+

Citrix

Citrix XenServer

4.1.5, 5.5, 5.6, 6.0,

6.1, 6.2, 6.5, 7.0,

7.1, 7.2, 7.3, 7.4 y

7.5

Solo invitados

completamente

virtualizados (también

denominados HVM). No

se admiten invitados

paravirtualizados

(también denominados

PV).

Red Hat y Linux

Red Hat Enterprise

Virtualization

(RHEV) 2.2, 3.0,

3.1, 3.2, 3.3, 3.4,

3.5 y 3.6

Red Hat

Virtualization

(RHV) 4.0, 4.1

+

Equipos virtuales

basados en Kernel

(KVM)

+

27

Parallels

Parallels

Workstation

+

Parallels Server 4

Bare Metal

+

Oracle

Oracle VM Server

3.0, 3.3 y 3.4

Solo invitados

completamente

virtualizados (también

denominados HVM). No

se admiten invitados

paravirtualizados

(también denominados

PV).

Oracle VM

VirtualBox 4.x

+

Nutanix

Nutanix Acropolis

Hypervisor (AHV)

20160925.x

mediante

20180425.x

+

Virtuozzo

Virtuozzo 6.0.10,

6.0.11 y 6.0.12

+ Solo equipos virtuales.

No se admiten

contenedores.

Virtuozzo 7.0.13,

7.0.14

Solo contenedores ploop. No se admiten equipos virtuales. Solo equipos virtuales.

No se admiten

contenedores.

Virtuozzo 7.5 + Solo equipos virtuales.

No se admiten

contenedores.

Infraestructura híbrida de Virtuozzo

Infraestructura

híbrida de

Virtuozzo 3.5, 4.0

+ +

Amazon

28

Instancias de

Amazon EC2

+

Microsoft Azure

Equipos virtuales

de Azure

+

* En estas ediciones, el transporte HotAdd para unidades de disco virtual es compatible en vSphere

5.0 y versiones posteriores. Es posible que las copias de seguridad se ejecuten más lentamente en la

versión 4.1.

** La copia de seguridad a nivel de hipervisor no es compatible para vSphere Hypervisor porque este

producto restringe el acceso a la interfaz de la línea de comandos remota (RCLI) al modo de solo

lectura. El agente funciona durante el periodo de evaluación de vSphere Hypervisor mientras no se

introduzca ninguna clave. Una vez ingresada dicha clave, el agente deja de funcionar.

2.9.1 Limitaciones

l Equipos tolerantes a errores

Agente para VMware realiza una copia de seguridad de un equipo tolerante a errores, solo si la

tolerancia a errores está habilitada en vSphere 6.0 o versiones posteriores. Si ha actualizado desde

una versión antigua de vSphere, solo es necesario que deshabilite y habilite la tolerancia a errores

para cada equipo. Si está utilizando una versión de vSphere anterior, instale un agente en el

sistema operativo invitado.

l Discos independientes y RDM

Agente para VMware no puede realizar copias de seguridad de discos Raw Device Mapping (RDM)

en modo de compatibilidad física ni de discos independientes. El agente omite estos discos y añade

las advertencias al registro. Puede evitar las advertencias al excluir los discos independientes y

RDM en el modo de compatibilidad física del plan de protección. Si desea realizar la copia de

seguridad de estos discos o de los datos que estos contienen, instale un agente en el sistema

operativo invitado.

l Disco de paso a través

Agente para Hyper-V no realiza copias de seguridad de discos de paso a través. Durante la copia de

seguridad, el agente omite estos discos y añade las advertencias al registro. Puede evitar las

advertencias al excluir los discos de paso a través del plan de protección. Si desea realizar la copia

de seguridad de estos discos o de los datos que estos contienen, instale un agente en el sistema

operativo invitado.

l Agrupación de clústeres Hyper-V invitados

El agente para Hyper-V no es compatible con la copia de seguridad de los equipos virtuales de

Hyper-V que son nodos de un clúster de conmutación por error de Windows Server. Una

instantánea VSS al nivel del servidor puede desconectar temporalmente el disco de quórum

externo del clúster. Si desea realizar la copia de seguridad de esos equipos, instale agentes en los

sistemas operativos invitados.

29

l Conexión iSCSI en invitado

Agente para VMware y Agente para Hyper-V no realizan copias de seguridad de volúmenes de LUN

conectados mediante un iniciador iSCSI que funciona en el sistema operativo huésped. Como los

hipervisores Hyper-V y ESXi no son compatibles con tales volúmenes, estos no se incluyen en las

instantáneas a nivel de hipervisor y se omiten de una copia de seguridad sin emitir ningún aviso. Si

desea realizar la copia de seguridad de estos volúmenes o de los datos que estos contienen, instale

un agente en el sistema operativo invitado.

l Equipos Linux que contienen volúmenes lógicos (LVM)

Agente para VMware y Agente para Hyper-V no admiten las operaciones siguientes para equipos

Linux con volúmenes lógicos:

o

migración P2V, migración V2P y migración V2V desde Virtuozzo. Use Agente para Linux para

crear la copia de seguridad y el dispositivo de arranque para la recuperación.

o

Ejecución de un equipo virtual desde una copia de seguridad creada por Agente para Linux

l Equipos virtuales cifrados (presentados en VMware vSphere 6.5)

o

Los equipos virtuales cifrados se incluyen en la copia de seguridad en un estado cifrado. Si el

cifrado es crucial en su caso, habilite las copias de seguridad al crear un plan de protección.

o

Los equipos virtuales recuperados nunca están cifrados. Puede habilitar el cifrado manualmente

una vez se haya completado la recuperación.

o

Si realiza copias de seguridad de equipos virtuales cifrados, le recomendamos cifrar el equipo

virtual en el que se está ejecutando Agente para VMware. En caso contrario, es posible que las

operaciones realizadas con equipos cifrados sean más lentas de lo esperado. Aplique la

directiva de cifrado de equipos virtuales al equipo del agente mediante vSphere Web

Client.

o

Los equipos virtuales cifrados se incluirán en la copia de seguridad mediante LAN, incluso si

configura el modo de transporte SAN para el agente. El agente recurrirá al transporte NBD, pues

VMware no es compatible con el transporte SAN para realizar copias de seguridad de discos

virtuales cifrados.

l Arranque seguro

o

Equipos virtuales VMware: (introducidos en VMware vSphere6.5) Arranque seguro está

deshabilitado cuando un equipo virtual se ha recuperado como nuevo equipo virtual. Puede

habilitar el cifrado manualmente una vez se haya completado la recuperación. Esta limitación se

aplica a VMware.

o

Equipos virtuales Hyper-V: En todos los equipos virtuales GEN2, Arranque seguro está

deshabilitado cuando el equipo virtual se ha recuperado como un equipo virtual nuevo o como

uno existente.

l La copia de seguridad de configuración de ESXi no es compatible con VMware vSphere 7.0.

2.10 Compatibilidad con software de cifrado

No hay limitaciones en cuanto a las copias de seguridad y la recuperación de los datos que se hayan

cifrado con el software de cifrado a nivel de archivos.

30

El software de cifrado a nivel del disco cifra los datos simultáneamente. Esta es la razón por la que los

datos en la copia de seguridad no están cifrados. El software de cifrado a nivel del disco generalmente

modifica áreas del sistema: registros de inicio, tablas de partición o tablas del sistema de archivos.

Estos factores afectan a la copia de seguridad y recuperación a nivel del disco y la capacidad de un

sistema de iniciar y acceder a Secure Zone.

Puede realizar una copia de seguridad de los datos cifrados con el software de cifrado a nivel del disco

siguiente:

l Microsoft BitLocker Drive Encryption

l McAfee Endpoint Encryption

l PGP Whole Disk Encryption.

Para garantizar la fiabilidad de la recuperación a nivel del disco, siga las reglas comunes y las

recomendaciones específicas del software.

2.10.1 Regla común de instalación

Es altamente recomendable instalar el software de cifrado antes que los agentes de protección.

2.10.2 Cómo utilizar Secure Zone

Secure Zone no debe estar cifrada con el cifrado a nivel del disco. Esta es la única forma de utilizar

Secure Zone:

1. Instale el software de cifrado y, después, el agente.

2. Cree Secure Zone.

3. Excluya Secure Zone al cifrar el disco o sus volúmenes.

2.10.3 Regla común de copia de seguridad

Puede llevar a cabo una copia de seguridad a nivel del disco en el sistema operativo.

2.10.4 Procedimientos de recuperación específicos del software

Microsoft BitLocker Drive Encryption

Para recuperar un sistema cifrado con BitLocker:

1. Inicie desde el dispositivo de arranque.

2. Recupere el sistema. Los datos recuperados no estarán cifrados.

3. Reinicie el sistema recuperado.

4. Encienda BitLocker.

Si necesita recuperar solo una partición de un disco con múltiples particiones, hágalo en el sistema

operativo. La recuperación en el dispositivo de arranque puede hacer que Windows no detecte la

partición recuperada.

31

McAfee Endpoint Encryption y PGP Whole Disk Encryption

Puede recuperar una partición de sistema cifrada solo al utilizar un dispositivo de arranque.

Si el sistema recuperado no inicia, vuelva a crear el registro de arranque maestro según se describe en

el siguiente artículo de la Microsoft Knowledge Base: https://support.microsoft.com/kb/2622803

32

3 Sistemas de archivos compatibles

Un agente de protección puede realizar una copia de seguridad de cualquier sistema de archivos que

sea accesible desde el sistema operativo en el que el agente está instalado. Por ejemplo, Agente para

Windows puede realizar una copia de seguridad y recuperar un sistema de archivos ext4 si el

controlador pertinente está instalado en Windows.

En la tabla siguiente se resumen los sistemas de archivos de los que se puede realizar una copia de

seguridad y recuperar (los dispositivos de arranque solo son compatibles con la recuperación). Las

limitaciones se aplican tanto a los agentes como a los dispositivos de arranque.

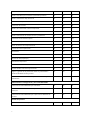

Sistema de

archivos

Compatibilidad con

Limitaciones

Agentes

Dispositivos de

arranque para

Windows y Linux

Dispositivos

de arranque

para Mac

FAT16/32

Todos los

agentes

+ +

Sin limitaciones

NTFS + +

ext2/ext3/ext4 + -

HFS+

Agente

para Mac

- +

APFS - +

l Compatible a partir de

macOS High Sierra

10.13

l La configuración del

disco deberá volver a

crearse manualmente

cuando se recupera a

un equipo no original o

en una recuperación

completa.

JFS

Agente

para

Linux

+ -

l Los archivos no se

pueden excluir de una

copia de seguridad del

disco

l No es posible habilitar

la copia de seguridad

diferencial incremental

rápida

ReiserFS3 + -

33

ReiserFS4 + -

l Los archivos no se

pueden excluir de una

copia de seguridad del

disco

l No es posible habilitar

la copia de seguridad

diferencial incremental

rápida

l No se puede cambiar

el tamaño de los

volúmenes durante la

recuperación

ReFS

Todos los

agentes

+ +

XFS + +

Linux swap

Agente

para

Linux

+ - Sin limitaciones

exFAT

Todos los

agentes

+

El dispositivo de

arranque no se pueda

usar para llevar a cabo la

recuperación si la copia

de seguridad se almacena

en exFAT

+

l Solo son compatibles

las copias de

seguridad de disco o

volumen

l No se pueden excluir

archivos de una copia

de seguridad

l No se pueden

recuperar archivos

individuales desde una

copia de seguridad

El software cambia automáticamente al modo sector por sector al hacer copias de seguridad de

unidades con sistemas de archivos no reconocidos o incompatibles (por ejemplo, Btrfs). Es posible

realizar una copia de seguridad sector por sector para cualquier sistema de archivos que:

l esté basado en bloques;

l abarque un único disco;

l tenga un esquema de partición MBR/GPT estándar;

Si el sistema de archivos no cumple estos requisitos, la copia de seguridad fallará.

3.0.1 Deduplicación de datos

En Windows Server 2012 y versiones posteriores, se puede activar la característica Deduplicación de

datos para un volumen NTFS. La deduplicación de datos reduce el espacio utilizado en el volumen, ya

que guarda una sola vez los fragmentos duplicados de los archivos del volumen.

Puede recuperar y realizar una copia de seguridad de un volumen donde esté activada la

deduplicación de datos a nivel de discos sin ninguna limitación. Está permitido hacer copias de

seguridad a nivel de archivo excepto al usar Acronis VSS Provider. Para recuperar archivos a partir de

34

una copia de seguridad del disco, ejecute un equipo virtual desde su copia de seguridad o monte la

copia de seguridad en un equipo que ejecute Windows Server 2012 o una versión posterior, y luego

copie los archivos desde el volumen montado.

La característica Deduplicación de datos de Windows Server no está relacionada con la característica

Deduplicación de Acronis Backup.

35

4 Activación de la cuenta

Cuando el administrador le cree una cuenta, se le enviará un mensaje a su dirección de correo

electrónico. El mensaje contiene la siguiente información:

l Sus credenciales de inicio de sesión. Este es el nombre de usuario que utiliza para iniciar

sesión. Sus credenciales de inicio de sesión aparecen también en la página de activación de la

cuenta.

l Botón de activación de cuenta. Haga clic en el botón y establezca la contraseña de la cuenta.

Asegúrese de que la contraseña tenga al menos nueve caracteres.

Si el administrador ha activado la autenticación de doble factor, se le solicitará que establezca la

autenticación de doble factor para su cuenta de usuario.

4.1 Autenticación de doble factor

La autenticación de doble factor proporciona protección adicional contra el acceso no autorizado a su

cuenta. Cuando la autenticación de doble factor se establece, tendrá que introducir su contraseña (el

primer factor) y un código de un solo uso (el segundo factor) para iniciar sesión en la consola de

servicio. Una aplicación especial, que deberá instalar en su teléfono móvil u otro dispositivo que le

pertenezca, genera el código de un solo uso. Incluso si alguien encuentra su información de inicio de

sesión y contraseña, no podrá iniciar sesión sin acceder a su dispositivo de segundo factor.

El código de un solo uso se genera en función de la hora actual del dispositivo y el secreto

proporcionado por el servicio de Cyber Protection como un código QR o un código alfanumérico. En

el momento del primer inicio de sesión, deberá introducir este secreto en la aplicación de

autenticación.

Configuración de la autenticación de doble factor para su cuenta

1. Escoja el dispositivo de segundo factor.

Normalmente es un teléfono móvil, pero puede ser una tablet, un portátil o un equipo de

escritorio.

2. Asegúrese de que la configuración de hora del dispositivo es correcta y muestra la hora actual real.

Asegúrese de que el dispositivo se bloquea tras un periodo de inactividad.

3. Instale la aplicación de autenticación en el dispositivo. Las aplicaciones recomendadas son Google

Authenticator o Microsoft Authenticator.

4. Vaya a la página de inicio de la consola de servicio y establezca su contraseña.

La consola de servicio muestra el código QR y el código alfanumérico.

5. Guarde el código QR y el código alfanumérico de forma práctica (como imprimir la pantalla,

escribir el código o guardar una captura en el almacenamiento de cloud). Si pierde el dispositivo de

segundo factor, podrá restablecer la autenticación de doble factor usando estos códigos.

6. Haga clic en la aplicación de autenticación y siga uno de estos procedimientos:

l Escanee el código QR

l Introduzca manualmente el código alfanumérico en la aplicación

36

La aplicación de autenticación genera un código de un solo uso. Se generará un nuevo código cada

30 segundos.

7. Vuelva a la página de inicio de sesión de la consola de servicio e introduzca el código generado.

Un código de un solo uso tiene una validez de 30 segundos. Si espera más de 30 segundos, use el

siguiente código generado.

Cuando inicie sesión la próxima vez, puede seleccionar la casilla de verificación Confiar en este

navegador.... Si lo hace, el código de un solo uso no será necesario para iniciar sesión con este

navegador en este equipo.

4.1.1 Posibles situaciones

...He perdido el dispositivo de segundo factor

Si tiene un navegador en el que ha confiado, podrá iniciar sesión usando este navegador. No

obstante, cuando tenga un nuevo dispositivo, repita los pasos 1-3 y 6-7 del procedimiento anterior

usando el nuevo dispositivo y el código QR o el código alfanumérico guardados.

Si no ha guardado el código, solicite al administrador o al proveedor de servicio que restablezca la

autenticación de doble factor para su cuenta y, después, repita los pasos 1-3 y 6-7 del procedimiento

anterior usando el nuevo dispositivo.

...Deseo cambiar el dispositivo de segundo factor

Al iniciar sesión, haga clic en el enlace Restablecer configuración de autenticación de doble

factor, confirme la operación introduciendo el código de un solo uso y, después, repita el

procedimiento anterior usando el nuevo dispositivo.

37

5 Acceso a los servicios de Cyber Protection

Puede iniciar sesión en el servicio Cyber Protection si ha activado su cuenta.

Pasos para iniciar sesión en el servicio Cyber Protection

1. Vaya a la página de inicio de sesión del servicio Cyber Protection. La dirección de la página de inicio

de sesión se incluye en el correo electrónico de activación.

2. Escriba el usuario y haga clic en Siguiente.

3. Escriba la contraseña y haga clic en Siguiente.

4. Si tiene asignada la función de administrador en el servicio Cyber Protection, haga clic en

Ciberprotección.

Los usuarios que no tienen asignada la función de administrador inician sesión en la consola de

servicio directamente.

El tiempo de espera para la consola de servicio es de 24horas en las sesiones activas y de 1hora en

las inactivas.

Pasos para restablecer su contraseña

1. Vaya a la página de inicio de sesión del servicio Cyber Protection.

2. Escriba su usuario y haga clic en Siguiente.

3. Haga clic en ¿Olvidó su contraseña?.

4. Haga clic en Enviar para confirmar que quiere obtener más instrucciones.

5. Siga las instrucciones del correo electrónico que ha recibido.

6. Establezca su nueva contraseña. Compruebe que la contraseña tenga al menos ocho caracteres.

Puede cambiar el idioma de la interfaz web si hace clic en el icono de la cuenta que hay en la esquina

superior derecha.

Si Ciberprotección no es el único servicio al que está suscrito, puede cambiar de un servicio a otro

con el icono de la parte superior derecha. Los administradores también pueden usar este icono

para cambiar al portal de gestión.

Si tiene una suscripción a alguna de las ediciones de Cyber Protection, puede enviar comentarios

sobre el producto mediante la consola de servicio. En el menú de navegación izquierdo, haga clic en

Enviar comentarios, rellene los campos, adjunte los archivos (si tiene que adjuntar alguno) y haga

clic en Enviar.

38

6 Instalar el software

6.1 ¿Qué Agente necesito?

Para seleccionar un agente, se debe tener en cuenta los elementos que se van a incluir en la copia de

seguridad. En la siguiente tabla se resume la información para ayudarle a decidir.

En Windows, Agent for Exchange, Agente para SQL, Agente para Active Directory y Agent for Oracle

requieren que también se instale el agente para Windows. Por lo tanto, si instala, por ejemplo, el

Agente para SQL, también podrá realizar copias de seguridad de todo el equipo donde se haya

instalado el agente.

Se recomienda instalar el agente para Windows donde se vaya a instalar también el Agente para

VMware (Windows) y el agente para Hyper-V.

En Linux, Agent for Oracle y Agent for Virtuozzo requieren que el agente para Linux (de 64 bits)

también esté instalado. Estos tres agentes comparten un programa de instalación.

¿Qué se va a incluir en las

copias de seguridad?

¿Qué agente

se debe

instalar?

¿Dónde se debe realizar la instalación?

Equipos físicos

Equipos físicos que ejecutan

Windows

Agente para

Windows

En el equipo del que se hará la copia de seguridad.

Equipos físicos que ejecutan

Linux

Agente para

Linux

Equipos físicos que ejecutan

macOS

Agente para

Mac

Aplicaciones

Bases de datos SQL Agente para

SQL

En el equipo que ejecuta Microsoft SQL Server.

Bases de datos de Exchange Agent for

Exchange

En el equipo que realiza el rol de buzón de correo de

Microsoft Exchange Server.*

Buzones de correo de

Microsoft Office 365

Agente para

Office 365

En un equipo que ejecute Windows y esté conectado a

Internet.

Dependiendo de la funcionalidad deseada, es posible

que deba o no deba instalar Agente para Office 365. Para

obtener más información, consulte "Protección de los

datos de Office 365".

Archivos de Microsoft Office — Únicamente el agente instalado en el cloud puede incluir

39

365 y OneDrive y sitios de

SharePoint Online

estos datos en la copia de seguridad. Para obtener más

información, consulte "Protección de los datos de Office

365".

Buzones de correo de Gmail

de G Suite Gmail, archivos

de Google Drive y unidades

compartidas.

— Únicamente el agente instalado en el cloud puede incluir

estos datos en la copia de seguridad. Para obtener más

información, consulte "Protección de G Suite".

Equipos que ejecutan

Servicios de dominio de

Active Directory

Agente para

Active

Directory

En el controlador de dominio.

Equipos que ejecutan Oracle

Database

Agent para

Oracle

En el equipo que ejecuta Oracle Database.

Equipos virtuales

Equipos virtuales VMware

ESXi

Agente para

VMware

(Windows)

En un equipo Windows con acceso de red a vCenter

Server y al almacenamiento del equipo virtual.**

Agente para

VMware

(dispositivo

virtual)

En el servidor ESXi.

Equipos virtuales Hyper-V Agente para

Hyper-V

En el servidor Hyper-V.

Equipos virtuales y

contenedores Virtuozzo***

Agente para

Virtuozzo

En el servidor Virtuozzo.

Equipos virtuales de la

Infraestructura híbrida de

Virtuozzo

Agente para la

infraestructura

híbrida de

Virtuozzo

En el servidor de la Infraestructura híbrida de Virtuozzo.

Equipos virtuales alojados en

Amazon EC2

Ocurre lo

mismo con los

equipos

físicos****

En el equipo del que se hará la copia de seguridad.

Equipos virtuales alojados en

Windows Azure.

Equipos virtuales de Citrix

XenServer

Red Hat Virtualization

(RHV/RHEV)

Equipos virtuales basados en

Kernel (KVM)

40

Equipos virtuales de Oracle

Equipos virtuales Nutanix

AHV

Dispositivos móviles

Dispositivos móviles que

ejecutan Android.

Aplicación

para

dispositivos

móviles de

Android

En el dispositivo móvil que se incluirá en la copia de

seguridad.

Dispositivos móviles que

ejecutan iOS

Aplicación

para

dispositivos

móviles de iOS

* Durante la instalación, Agent for Exchange comprueba si hay suficiente espacio libre en el equipo en

que se ejecutará. Durante una recuperación granular, es necesario que el espacio libre coincida

temporalmente con el 15 por ciento de la mayor base de datos de Exchange.

** Si su ESXi usa un almacenamiento conectado a SAN, instale el agente en un equipo conectado al

mismo SAN. El agente realizará la copia de seguridad de los equipos virtuales directamente desde el

almacenamiento en vez de mediante el servidor ESXi y LAN. Para obtener más información, consulte

"Agente para VMware: copia de seguridad sin LAN".

***Para Virtuozzo7, solo se admiten los contenedores ploop. No se admiten equipos virtuales.

****Un equipo virtual se considera virtual si se le puede hacer copias de seguridad a través de un

agente externo. Si se instala un agente en el sistema invitado, la copia de seguridad y las operaciones

de recuperación son iguales que con un equipo físico. No obstante, el equipo se cuenta como virtual

al definir las cuotas del número de equipos.

6.1.1 Requisitos de espacio de disco para agentes

Agente Espacio de disco necesario para la

instalación

Agente para Windows 1,2GB

Agente para Linux 2 GB

Agente para Mac 900MB

Agente para SQL y Agente para Windows 1,2GB

Agent for Exchange y Agente para Windows 1,3GB

41

Agente para Office 365 500 MB

Agente para Active Directory y Agente para

Windows

2 GB

Agente para VMware y Agente para Windows 1,5GB

Agente para Hyper-V y Agente para Windows 1,5GB

Agente para Virtuozzo y Agente para Linux 1 GB

Agente para la infraestructura híbrida de Virtuozzo 700MB

Agent for Oracle y Agente para Windows 2,2GB

Agent for Oracle y Agente para Linux 2 GB

Las operaciones de copia de seguridad requieren alrededor de 1GB de RAM por cada 1TB de tamaño

de archivo. El consumo de memoria puede variar en función de la cantidad y el tipo de datos que

sean procesados por los agentes

Un dispositivo de arranque o una recuperación de disco con reinicio requiere al menos 1 GB de

memoria.

6.2 Preparación

6.2.1 Paso 1

Elija un agente teniendo en cuenta los elementos que va a incluir en la copia de seguridad. Para

obtener más información sobre las posibles opciones, consulte ¿Qué Agente necesito?

6.2.2 Paso 2

Asegúrese de que hay suficiente espacio libre en el disco duro para instalar un agente. Para obtener

información detallada sobre el espacio requerido, consulte Requisitos de espacio en el disco para

agentes.

6.2.3 Paso 3

Descargar el programa de instalación. Para buscar los enlaces de descarga, haga clic en Todos los

dispositivos > Añadir.

La página Añadir dispositivos proporciona instaladores web para cada uno de los agentes

instalados en Windows. Un instalador web es un pequeño archivo ejecutable que descarga el

programa principal de instalación de Internet y lo guarda como un archivo temporal. Este archivo se

elimina inmediatamente después de que se haya instalado.

42

Si desea almacenar los programas de instalación localmente, descargue un paquete que contenga

todos los agentes para la instalación en Windows por medio del enlace que hay en la parte inferior de

la página Añadir dispositivos. Están disponibles los paquetes de 32 bits y 64 bits. Con estos

paquetes se puede personalizar la lista de componentes que se instalarán. Estos paquetes también

permiten la instalación sin interacción, por ejemplo, a través de la directiva de grupo. Este escenario

avanzado se describe en Implementación de agentes a través de la directiva de grupo.

Para descargar el programa de instalación de Agente para Office 365, haga clic en el icono de la cuenta

que hay en la esquina superior derecha y, a continuación, haga clic en Descargas > Agente para

Office 365.

La instalación en Linux y macOS se realiza desde los programas de instalación habituales.

Todos los programas de instalación precisan conexión a Internet para registrar el equipo en el servicio

Cyber Protection. Si no hay conexión a Internet, la instalación fallará.

6.2.4 Paso 4

Las funciones de Cyber Protect requieren Microsoft Visual C++ 2017 Redistributable. Asegúrese de

que esté instalado en su equipo o hágalo antes de instalar el agente. Es posible que tenga que

reiniciar el equipo después de instalar Microsoft Visual C++. Puede encontrar el paquete de Microsoft

Visual C++ Redistributable aquí https://support.microsoft.com/help/2999226/update-for-universal-

c-runtime-in-windows.

6.2.5 Paso 5

Asegúrese de que los cortafuegos y otros componentes del sistema de seguridad de red (como, por

ejemplo, un servidor proxy) permiten conexiones tanto de entrada como de salida mediante los

siguientes puertos TCP.

l 443 y 8443 Se usan estos puertos para acceder a la consola de servicio, registrar los agentes,

descargar los certificados, obtener la autorización del usuario y descargar archivos del

almacenamiento en la nube.

l 7770...7800 Los agentes usan estos puertos para comunicarse con el servidor de gestión de

copias de seguridad.

l 44445 y 55556 Los agentes usan estos puertos para transferir datos durante la realización de

copias de seguridad y durante la recuperación.

Si hay un servidor proxy habilitado en la red, consulte la sección "Configuración del servidor proxy"

para saber si debe configurar estos valores en cada equipo que ejecute un agente de protección.

La velocidad de conexión a Internet mínima necesaria para gestionar un agente desde el cloud es de

1Mbit/s (no se debe confundir con la velocidad de transferencia de datos aceptable para llevar a cabo

copias de seguridad en el cloud). Tenga en cuenta este aspecto si usa una tecnología de conexión de

ancho de banda bajo, como el ADSL.

43

Se necesitan puertos TCP para realizar copias de seguridad y replicaciones

de equipos virtuales VMware.

l TCP 443 El agente para VMware (en Windows y dispositivo virtual) se conecta a este puerto del

servidor ESXi o vCenter para llevar a cabo funciones de gestión de equipos virtuales, como crear,

actualizar y eliminar equipos virtuales en vSphere durante operaciones de copia de seguridad,

recuperación y replicación de equipos virtuales.

l TCP 902 El agente para VMware (en Windows y dispositivo virtual) se conecta a este puerto del

servidor ESXi para establecer conexiones NFC con el fin de poder leer o escribir datos en discos de

equipos virtuales durante operaciones de copia de seguridad, recuperación y replicación de

equipos virtuales.

l TCP 3333 Si el agente para VMware (dispositivo virtual) se está ejecutando en el clúster o servidor

ESXi que vaya a ser el destino de la replicación del equipo virtual, el tráfico de esta replicación no va

directamente al servidor ESXi en el puerto 902. En su lugar, el tráfico se dirige desde el agente para

VMware de origen al puerto TCP 3333 en el agente para VMware (dispositivo virtual) que se

encuentra en el clúster o servidor ESXi de destino.

El agente para VMware de origen que lee los datos de los discos del equipo virtual originales puede

estar en cualquier otro lugar y puede ser de cualquier tipo: Dispositivo virtual o Windows.

El servicio que tiene que aceptar los datos de la replicación del equipo virtual en el agente para

VMware (dispositivo virtual) de destino se denomina "Servidor del disco de replicación". Este

servicio es el responsable de llevar a cabo técnicas de optimización WAN, como la compresión y la

deduplicación del tráfico durante la replicación del equipo virtual, incluida la recopilación de

réplicas (véase Recopilación de una réplica inicial).Cuando no se está ejecutando ningún agente

para VMware (dispositivo virtual) en el servidor ESXi de destino, este servicio no está disponible y,

por lo tanto, la recopilación de réplicas no se puede llevar a cabo.

6.2.6 Paso 6

En el equipo en el que quiera instalar el agente de ciberprotección, compruebe que otros procesos no

utilicen los siguientes puertos locales.

l 127.0.0.1:9999

l 127.0.0.1:43234

l 127.0.0.1:9850

Nota

No tiene que abrirlos en el cortafuegos.

El servicio Active Protection está escuchando en el puerto TCP 6109. Compruebe que no esté en uso

por otra aplicación.

44

Cambiar los puertos utilizados por el agente de ciberprotección

Es posible que otras aplicaciones de su entorno estén utilizando alguno de los puertos que el agente

de ciberprotección requiere. Para evitar conflictos, puede cambiar los puertos predeterminados que

utiliza el agente de ciberprotección al modificar los archivos siguientes.

l En Linux: /opt/Acronis/etc/aakore.yaml

l En Windows: \ProgramData\Acronis\Agent\etc\aakore.yaml

6.3 Paquetes de Linux

Para agregar los módulos necesarios al kernel de Linux, el programa de instalación necesita los

siguientes paquetes de Linux:

l El paquete con los encabezados u orígenes de kernel. La versión del paquete debe coincidir con la

versión de kernel.

l El sistema compilador GNU Compiler Collection (GCC). La versión GCC debe ser la versión con la

que se compiló el kernel.

l La herramienta Make.

l El interpretador Perl.

l Las bibliotecas libelf-dev, libelf-devel o elfutils-libelf-devel para compilar kernel desde

4.15 y configuradas con CONFIG_UNWINDER_ORC=y.Para algunas distribuciones, como Fedora

28, se tienen que instalar de forma independiente a los encabezados de kernel.

Los nombres de estos paquetes pueden variar según su distribución Linux.

En Red Hat Enterprise Linux, CentOS y Fedora, el programa de instalación normalmente instalará los

paquetes. En otras distribuciones, debe instalar los paquetes si no están instalados o si no tienen las

versiones requeridas.

6.3.1 ¿Los paquetes requeridos ya están instalados?

Para verificar si los paquetes ya están instalados, realice los siguientes pasos:

1. Ejecute el siguiente comando para encontrar la versión de kernel y la versión GCC requerida:

cat /proc/version

Este comando devuelve líneas similares a las siguientes: Linux version 2.6.35.6 and gcc

version 4.5.1