ACRONIS Cyber Protection 23.06 Manual de usuario

- Tipo

- Manual de usuario

Cyber Protection

23.06

R E V I S I Ó N : 2 8 / 0 7 / 2 0 2 3

Guía del usuario

acronis.com

Contenido

Cómo empezar a usar Cyber Protection 18

Guía de inicio rápido 18

Activación de la cuenta 18

Requisitos de contraseña 18

Autenticación de doble factor 18

Configuración de privacidad 20

Acceso a los servicios de Cyber Protection 21

Requerimientos de software 22

Navegadores web compatibles 22

Sistemas operativos y entornos compatibles 22

Versiones compatibles de Microsoft SQL Server 29

Versiones compatibles de Microsoft Exchange Server 29

Versiones de Microsoft SharePoint compatibles 29

Versiones de Oracle Database compatibles 30

Versiones de SAP HANA compatibles 30

Versiones de MySQL admitidas 30

Versiones de MariaDB admitidas 30

Plataformas de virtualización compatibles 31

Compatibilidad con software de cifrado 36

Compatibilidad con almacenamientos Dell EMC Data Domain 37

Funciones de Cyber Protect compatibles con el sistema operativo 38

Sistemas de archivos compatibles 45

Instalación e implementación de los agentes de Cyber Protection 49

Preparación 49

Paso 1 49

Paso 2 49

Paso 3 49

Paso 4 50

Paso 5 50

Paso 6 51

¿Qué Agente necesito? 52

Requisitos del sistema paraagentes 55

Paquetes de Linux 57

¿Los paquetes requeridos ya están instalados? 58

Instalación de los paquetes del repositorio 58

2 © Acronis International GmbH, 2003-2023

Instalación manual de los paquetes 59

Configuración del servidor proxy 61

En Windows 61

En Linux 62

En macOS 63

En dispositivos de arranque 64

Instalación de agentes de protección 64

Descarga de agentes de protección 64

Instalación de agentes de protección en Windows 65

Instalación de agentes de protección en Linux 67

Instalación de agentes de protección en macOS 70

Conceder los permisos de sistema necesarios para el Agente de Connect 72

Cómo cambiar la cuenta de inicio de sesión en equipos Windows 73

Instalación dinámica y desinstalación de componentes 75

Instalación o desinstalación sin supervisión 76

Instalación o desinstalación sin supervisión en Windows 76

Instalación o desinstalación sin supervisión en Linux 83

Instalación sin supervisión e instalación en macOS 88

Registro y anulación de registro manual de cargas de trabajo 98

Contraseñas con caracteres especiales o espacios en blanco 101

Cambio de registro de una carga de trabajo 101

Autodetección de equipos 102

Requisitos previos 102

Cómo funciona la autodetección 103

Cómo funciona la instalación remota de agentes 105

Autodetección y detección manual 105

Gestión de equipos detectados 111

Solución de problemas 112

Implementación de Agente para VMware (dispositivo virtual) 113

Antes de empezar 113

Implementación de la plantilla OVF 114

Configuración del dispositivo virtual 114

Implementación de Agent para Scale Computing HC3 (dispositivo virtual) 116

Antes de empezar 116

Implementación de la plantilla de QCOW2 117

Configuración del dispositivo virtual 118

Agent para Scale Computing HC3: roles obligatorios 120

3 © Acronis International GmbH, 2003-2023

Implementación del Agente para Virtuozzo Hybrid Infrastructure (dispositivo virtual) 120

Antes de empezar 120

Configurar redes en la Virtuozzo Hybrid Infrastructure 122

Configurar cuentas de usuario en la Virtuozzo Hybrid Infrastructure 122

Implementación de la plantilla de QCOW2 125

Configuración del dispositivo virtual 125

Implementando Agent para oVirt (dispositivo virtual) 129

Antes de empezar 129

Implementación de la plantilla de OVA 130

Configuración del dispositivo virtual 132

Agente para oVirt: roles y puertos necesarios 134

Implementar Agente para Synology 135

Antes de empezar 135

Descarga del programa de instalación 136

Instalación de Agente para Synology 136

Actualizar Agente para Synology 137

Implementación de agentes mediante la directiva de grupo 138

Requisitos previos 138

Generar un token de registro 138

Creación del archivo de transformación y extracción de los paquetes de instalación 141

Configurar el objeto de directiva de grupo 142

Acceso a dispositivos virtuales a través del protocolo SSH 143

Actualizar agentes 144

Actualización de agentes de forma manual 144

Actualización de agentes automáticamente 147

Evitar la desinstalación o modificación de agentes no autorizadas 149

Desinstalación de agentes 150

En Windows 150

En Linux 150

En macOS 151

Eliminación de Agent for VMware (Virtual Appliance) 151

Eliminación de máquinas de la consola del servicio 151

Configuración de la protección 152

Actualizaciones automáticas de los componentes 152

Actualización de las definiciones de Cyber Protection mediante la planificación 153

Actualización de las definiciones de Cyber Protection bajo demanda 153

Almacenamiento en caché 154

4 © Acronis International GmbH, 2003-2023

Cambiar la cuota de servicio de equipos 154

servicios de Cyber Protection instalados en su entorno 155

Servicios instalados en Windows 156

Servicios instalados en macOS 156

Guardar un archivo de registro del agente 156

OpenVPN de sitio a sitio: información adicional 156

Gestión de licencias para servidores de gestión locales 164

Definición de cómo y qué proteger 165

La pestaña Administración 165

Planes de protección 165

Planes de copias de seguridad para aplicaciones en el cloud 166

Análisis de planes de copia de seguridad 166

Procesamiento de datos fuera del host 167

Latido del equipo virtual 176

Validación de captura de pantalla 176

Instantáneas intermedias 184

Planes de protección y módulos 184

Creación de un plan de protección 185

Acciones con planes de protección 186

Resolución de conflictos entre planes 191

Planes de protección predeterminados 192

Planes de protección individual para integraciones del panel de control de alojamiento 199

#CyberFit Score para equipos 199

Cómo funciona 199

Ejecución de un análisis #CyberFit Score 204

Secuencia de comandos cibernética 206

Requisitos previos 206

Limitaciones 206

Secuencias de comandos 206

Depósito de secuencia de comandos 213

Planes de programación 214

Ejecución rápida de la secuencia de comandos 223

Roles de usuario y derechos de la Programación cibernética 225

Protección de aplicaciones de colaboración y comunicación 227

Cómo comprender el nivel de protección actual 229

Supervisión 229

Panel de control de Información general 229

5 © Acronis International GmbH, 2003-2023

Panel de control Actividades 230

Panel de control de alertas 231

Tipos de alerta 232

Widgets de alertas 253

Cyber Protection 254

Estado de la protección 255

Widgets de Detección y respuesta de endpoints (EDR) 256

#CyberFit Score por equipo 260

Supervisión del estado del disco 261

Mapa de protección de datos 265

Widgets de evaluación de vulnerabilidades 267

Widgets de instalación de parches 268

Detalles del análisis de copias de seguridad 269

Elementos afectados recientemente 270

Aplicaciones de Cloud 271

Widgets de inventario de software 272

Widgets de inventario de hardware 273

Widget de sesiones remotas 273

Protección inteligente 274

La pestaña Actividades 280

Cyber Protect Monitor 281

Informes 283

Acciones con informes 284

Datos informados según el tipo de widget 286

Gestión de cargas de trabajo en la consola de Cyber Protection 289

Consola de Cyber Protection 289

Novedades de la consola de Cyber Protection 290

Uso de la consola de Cyber Protection como administrador de partners 291

Cargas de trabajo 295

Adición de cargas de trabajo a la consola de Cyber Protection 297

Eliminación de cargas de trabajo de la consola de Cyber Protection 302

Grupos de los dispositivos 306

Grupos integrados y grupos personalizados 306

Grupos dinámicos y estáticos 307

Grupos de nube a nube y grupos que no son de nube a nube 308

Creación de un grupo estático 309

Añadir cargas de trabajo a un grupo estático 310

6 © Acronis International GmbH, 2003-2023

Creación de un grupo dinámico 311

Edición de un grupo dinámico 328

Eliminar un grupo 329

Aplicar un plan a un grupo 329

Revocación de un plan desde un grupo 330

Cómo trabajar con el módulo de control de dispositivos 330

Uso del control de dispositivos 333

Configuración del acceso 340

Lista blanca de tipos de dispositivo 346

Lista blanca de dispositivos USB 347

Exclusión de procesos del control de acceso 352

Alertas de control de dispositivos 354

Borrado de datos de una carga de trabajo gestionada 357

Gestionar el aislamiento de cargas de trabajo 359

Aislar una carga de trabajo desde la red 359

Gestionar exclusiones de red 361

Ver cargas de trabajo gestionados por integraciones RMM 362

Vinculación de cargas de trabajo a usuarios específicos 363

Buscar el último usuario que ha iniciado sesión 363

Gestión de la copia de seguridad y recuperación de cargas de trabajo y archivos 365

Copia de seguridad 365

Apuntes del plan de protección 367

Seleccionar los datos que se incluirán en la copia de seguridad 370

Selección de todo el equipo 370

Seleccionar discos/volúmenes 370

Seleccionar archivos/carpetas 374

Seleccionar un estado del sistema 376

Selección de la configuración de ESXi 377

Protección continua de datos (CDP) 377

Cómo funciona 378

Fuentes de datos compatibles 380

Destinos compatibles 381

Configuración de una copia de seguridad de CDP 381

Seleccionar un destino 382

Opción de almacenamiento avanzada 383

Acerca de Secure Zone 384

Planificación 387

7 © Acronis International GmbH, 2003-2023

Esquemas de copia de seguridad 387

Opciones de planificación adicionales 389

Planificación por eventos 390

Condiciones de inicio 393

Reglas de retención 400

Qué más debe saber 401

Replicación 401

Ejemplos de uso 402

Ubicaciones compatibles 402

Cifrado 403

Cifrado en un plan de protección 404

Cifrado como propiedad del equipo 404

Cómo funciona el cifrado 406

Notarización 406

Cómo utilizar la notarización 406

Cómo funciona 406

Iniciar una copia de seguridad manualmente 407

Opciones de copia de seguridad predeterminadas 407

Opciones de copia de seguridad 408

Disponibilidad de las opciones de copia de seguridad 408

Alertas 411

Consolidación de la copia de seguridad 411

Nombre del archivo de copia de seguridad. 412

Formato de la copia de seguridad 416

Validación de la copia de seguridad 418

Seguimiento de bloques modificados (CBT) 418

Modo de copia de seguridad de clústeres 419

Tasa de compresión 420

Manejo de errores 421

Copias de seguridad incrementales/diferenciales rápidas 422

Filtros de archivo (inclusiones y exclusiones) 422

Instantánea de la copia de seguridad a nivel de archivo 424

Datos forenses 425

Truncamiento de registros 434

Toma de instantáneas de LVM 435

Puntos de montaje 435

Instantánea multivolumen 436

8 © Acronis International GmbH, 2003-2023

Recuperación con un clic 437

Ventana de copia de seguridad y rendimiento 441

Envío de datos físicos 445

Comandos previos/posteriores 447

Comandos previos o posteriores a la captura de datos 449

Planificación 452

Copia de seguridad sector por sector 453

División 453

Manejo de fallos de la tarea 454

Condiciones de inicio de la tarea 454

Volume Shadow Copy Service (VSS) 455

Volume Shadow Copy Service (VSS) para equipos virtuales 457

Copia de seguridad semanal 458

Registro de eventos de Windows 458

Recuperación 458

Recuperación de apuntes 458

Recuperación segura 460

Recuperar un equipo 462

Preparar los controladores 471

Compruebe el acceso a los controladores en el entorno de inicio 472

Búsqueda automática de controladores 472

Instalar de todos maneras los controladores de los dispositivos de almacenamiento masivo 472

Recuperación de archivos 474

Recuperación del estado del sistema 482

Recuperación de la configuración de ESXi 482

Opciones de recuperación 483

Operaciones con copias de seguridad 492

Pestaña Almacenamiento de copias de seguridad 492

Montaje de volúmenes desde una copia de seguridad 493

Validación de copias de seguridad 495

Exportación de copias de seguridad 496

Eliminación de copias de seguridad 497

Operaciones con índices en copias de seguridad de la nube a la nube 499

Protección de aplicaciones de Microsoft 500

Protección de Microsoft SQL Server y Microsoft Exchange Server 500

Protección de Microsoft SharePoint 500

Protección de un controlador de dominio 501

9 © Acronis International GmbH, 2003-2023

Recuperación de aplicaciones 501

Requisitos previos 502

Copia de seguridad de la base de datos 504

Copia de seguridad compatible con la aplicación 511

Copia de seguridad de casillas de correo 513

Recuperación de bases de datos SQL 515

Recuperación de bases de datos de Exchange 524

Recuperación de elementos de buzón de correo y de buzones de correo de Exchange 527

Cambio de las credenciales de acceso de SQL Server o Exchange Server 534

Protección de dispositivos móviles 535

Dispositivos móviles compatibles 535

De qué puede realizar una copia de seguridad 535

Qué necesita saber 535

Dónde obtener la aplicación Cyber Protect 536

Cómo empezar a realizar copias de seguridad de los datos 537

Cómo recuperar los datos en un dispositivo móvil 537

Cómo revisar los datos a través de la consola de servicio 538

Protección de datos de Hosted Exchange 539

¿Qué elementos se pueden incluir en copias de seguridad? 539

¿Qué elementos de datos pueden recuperarse? 539

Selección de buzones de correo 540

Recuperación de buzones de correo y elementos de los buzones 540

Protección de los datos de Microsoft 365 543

Motivos por los que hacer una copia de seguridad de los datos de Microsoft 365 543

Agente paraMicrosoft365 543

Limitaciones 546

Derechos de usuario necesarios 547

Informe de licencia de usuarios de Microsoft 365 547

Iniciando sesión 548

Usar el agente instalado localmente para Office 365. 548

Uso del agente en la nube para Microsoft365 553

Protección de los datos de Google Workspace 587

¿Qué implica la protección de Google Workspace? 587

Derechos de usuario necesarios 588

Acerca de la planificación de copia de seguridad 588

Limitaciones 589

Iniciando sesión 589

10 © Acronis International GmbH, 2003-2023

Incorporación de una organización de Google Workspace 589

Cree un proyecto personal de Google Cloud 590

Detección de los recursos de Google Workspace 594

Configuración de la frecuencia de las copias de seguridad de Google Workspace 594

Protección de los datos de Gmail 595

Protección de archivos de Google Drive 601

Protección de archivos de unidades compartidas 605

Notarización 609

Protección de Oracle Database 611

Protección de SAP HANA 611

Protección de datos de MySQL y MariaDB 611

Configurar una copia de seguridad con información de aplicaciones 612

Recuperación de datos a partir de una copia de seguridad con información de aplicaciones 613

Protección de sitios web y servidores de alojamiento 618

Protección de los sitios web 618

Protección de servidores de alojamiento web 621

Operaciones especiales con equipos virtuales 622

Ejecución de un equipo virtual desde una copia de seguridad (Instant Restore) 622

Trabajar en VMware vSphere 626

Copia de seguridad de equipos Hyper-V en clúster 646

Limitar el número total de equipos virtuales que se incluyen en la copia de seguridad al

mismo tiempo 647

Migración de equipos 648

Máquinas virtuales de Microsoft Azure y Amazon EC2 650

Creación de soportes de arranque para recuperar sistemas operativos 650

¿Un dispositivo de arranque personalizado o uno disponible? 651

¿Dispositivos de arranque basados en Linux o en WinPE/WinRE? 651

Creación de un dispositivo de arranque físico 652

Bootable Media Builder 653

Recuperación desde el almacenamiento en la nube 657

Recuperación desde un recurso compartido de red 657

Archivos de un script 658

Estructura de autostart.json 659

Objeto de nivel superior 659

Objeto de variable 659

Tipo de control 660

Conexión a un equipo que se inició desde un dispositivo de arranque 668

11 © Acronis International GmbH, 2003-2023

Operaciones locales con dispositivos de arranque 669

Operaciones remotas con soportes de arranque 670

Startup Recovery Manager 673

Implementación de la recuperación ante desastres 675

Acerca de Cyber Disaster Recovery Cloud 675

La funcionalidad clave 675

Requerimientos de software 676

Sistemas operativos compatibles 676

Plataformas de virtualización compatibles 677

Limitaciones 677

Producto de prueba de Cyber Disaster Recovery Cloud 678

Puntos del equipo 679

Configuración de la funcionalidad de recuperación ante desastres 680

Crear un plan de protección de recuperación ante desastres 681

Edición de los parámetros predeterminados del servidor de recuperación 682

Infraestructura de red en la nube 684

Configuración de conectividad 684

Conceptos de redes 684

Configuración de la conectividad inicial 695

Requisitos previos 698

Gestión de redes 705

Requisitos previos 722

Configuración de servidores de recuperación 722

Creación de un servidor de recuperación 723

Cómo funciona la conmutación por error 726

Cómo funciona la conmutación por recuperación 733

Trabajando con copias de seguridad cifradas 741

Operaciones con máquinas virtuales de Microsoft Azure 742

Configuración de servidores principales 742

Creación de un servidor principal 742

Operaciones con un servidor principal 745

Gestión de servidores en el cloud 745

Reglas de cortafuegos para servidores en la nube 746

Configuración de reglas de cortafuegos para servidores en la nube 747

Comprobación de las actividades del cortafuegos de la nube 750

Realización de copias de seguridad de servidores en la cloud 750

Organización (runbooks) 751

12 © Acronis International GmbH, 2003-2023

¿Por qué usar runbooks? 751

Creación de un runbook 752

Operaciones con runbooks 753

Configuración de la protección antivirus y antimalware 756

Plataformas compatibles 756

Funciones compatibles por plataforma 757

Protección antivirus y antimalware 758

Características de la protección antimalware 759

Tipos de análisis 759

Configuración de los ajustes de la protección antivirus y antimalware 760

Consejos y trucos de exclusiones de protección 773

Active Protection en la edición Cyber Backup Standard 773

Configuración de Active Protection en Cyber Backup Standard 775

Filtrado de URL 780

Cómo funciona 781

Flujo de trabajo de la configuración del filtrado de URL 783

Ajustes del filtrado de URL 783

Descripción 790

Antivirus Microsoft Defender y Microsoft Security Essentials 791

Planificar análisis 791

Acciones predeterminadas 792

Protección en tiempo real 792

Avanzado 793

Exclusiones 794

Gestión de firewall 794

Cuarentena 795

¿Cómo llegan los archivos a la carpeta de cuarentena? 795

Gestión de los archivos que están en cuarentena 796

Ubicación de la carpeta Cuarentena en los equipos 796

Carpeta personalizada de autoservicio bajo demanda 797

Lista blanca corporativa 797

Inclusión automática de aplicaciones en la lista blanca 797

Inclusión manual de aplicaciones en la lista blanca 798

Añadir archivos en cuarentena a la lista blanca 798

Configuración de la lista blanca 798

Visualización de detalles sobre elementos de la lista blanca 798

Análisis antimalware de copias de seguridad 799

13 © Acronis International GmbH, 2003-2023

Limitaciones 800

Trabajar con funciones de protección avanzada 801

Prevención avanzada de la pérdida de datos 802

Creación de la directiva de flujo de datos y reglas de la directiva 803

Habilitar Advanced Data Loss Prevention en los planes de protección 813

Detección automatizada de destino 816

Definiciones de datos confidenciales 817

Eventos para la prevención de pérdida de datos 823

Widgets de Advanced Data Loss Prevention en el panel de control Información general 825

Categorías de confidencialidad personalizadas 826

Detección y respuesta de endpoints (EDR) 827

Por qué necesita la detección y respuesta de endpoints (EDR) 828

Habilitación de la funcionalidad Detección y respuesta de endpoints (EDR) 831

Cómo se utiliza la detección y respuesta de endpoints (EDR) 832

Ver qué incidentes no se han mitigado actualmente 836

Entender el ámbito y el impacto de los incidentes 837

Cómo ir a las fases del ataque 846

Acceso a vulnerabilidades y gestión de parches 883

Evaluación de vulnerabilidades 883

Productos de Microsoft y de terceros compatibles 884

Productos de Apple y de terceros compatibles 885

Productos de Linux compatibles 886

Configuración de la evaluación de vulnerabilidades 886

Evaluación de vulnerabilidades para equipos Windows 888

Evaluación de vulnerabilidades para equipos Linux 888

Evaluación de vulnerabilidades para dispositivos macOS 889

Gestión de vulnerabilidades encontradas 889

Gestión de parches 891

Cómo funciona 892

Configuración de la gestión de parches 892

Gestión de la lista de parches 896

Aprobación automática de parches 898

Aprobación manual de parches 901

Instalación de parches bajo demanda 901

Tiempo de los parches en la lista 902

Gestión del inventario de software y hardware 903

Inventario de software 903

14 © Acronis International GmbH, 2003-2023

Habilitar el análisis de inventario de software 903

Ejecución manual de un análisis de inventario de software 904

Búsqueda en el inventario de software 904

Visualización del inventario de software de un solo dispositivo 906

Inventario de hardware 907

Habilitar el análisis de inventario de hardware 908

Ejecución manual de un análisis de inventario de hardware 908

Búsqueda en el inventario de hardware 909

Visualización del hardware de un solo dispositivo 911

Conexión a cargas de trabajo para asistencia o escritorio remotos 914

Funciones de asistencia y escritorio remotos 916

Plataformas compatibles 918

Protocolos de conexión remota 919

NEAR 919

RDP 920

Uso compartido de pantalla 920

Redireccionamiento de sonido remoto 920

Conexiones a cargas de trabajo remotas para asistencia o escritorio remotos 921

Conectarse a las cargas de trabajo remotas a través de RDP 922

Planes de administración remota 923

Creación de un plan de administración remota 923

Adición de una carga de trabajo a un plan de administración remota 932

Eliminación de cargas de trabajo de un plan de administración remota 932

Operaciones adicionales con planes de administración remota existentes 933

Problemas de compatibilidad con planes de administración remota 935

Resolución de problemas de compatibilidad con planes de administración remota 935

Credenciales de la carga de trabajo 937

Añadir credenciales 937

Asignación de credenciales a una carga de trabajo 938

Eliminar credenciales 938

Anular la asignación de credenciales de una carga de trabajo 938

Trabajar con cargas de trabajo gestionadas 939

Ajuste de la configuración de RDP 939

Conexión a cargas de trabajo administradas para asistencia o escritorio remotos 940

Conectar a una carga de trabajo gestionada a través del cliente web 942

Transferir archivos 943

Llevar a cabo acciones de control en cargas de trabajo gestionadas 944

15 © Acronis International GmbH, 2003-2023

Supervisión de cargas de trabajo mediante la transmisión de captura de pantalla 946

Observar varias cargas de trabajo gestionadas de manera simultánea 947

Trabajar con cargas de trabajo sin gestionar 948

Conectar a cargas de trabajo no administradas a través de Acronis Asistencia rápida 948

Conectar a cargas de trabajo gestionadas mediante una direcciónIP 949

Transferir archivos mediante Acronis Asistencia rápida 950

Uso de la barra de herramientas en la ventana del Visor 951

Configuración de los ajustes de Cliente de Connect 954

Los notificadores del escritorio remoto 955

Supervisión del estado y el rendimiento de las cargas de trabajo 957

Planes de supervisión 957

Tipos de supervisión 957

Supervisión basada en anomalías 958

Plataformas compatibles con la supervisión 958

Monitores configurables 958

Configuración del monitor de espacio en disco 963

Configuración de la supervisión de temperatura de la CPU 965

Configuración de la supervisión de temperatura de la GPU 967

Configuración del monitor de cambios de hardware 969

Configuración de la supervisión del uso de la CPU 969

Configuración de la supervisión del uso de la memoria 971

Configuración de la supervisión de la velocidad de transferencia del disco 973

Configuración del monitor de uso de red 976

Configuración del uso de la CPU por supervisión del proceso 979

Configuración del uso de la memoria por supervisión del proceso 980

Configuración de la supervisión de la velocidad de transferencia del disco por proceso 980

Configuración del uso de la red por supervisión del proceso 982

Configuración de la supervisión del estado del servicio de Windows 983

Configuración del monitor de estado del proceso 984

Configuración del monitor de software instalado 984

Configuración de la supervisión del último reinicio del sistema 985

Configuración de la supervisión del registro de eventos de Windows 985

Configuración de la supervisión del tamaño de archivos y carpetas 987

Configuración de la supervisión del estado de actualización de Windows 988

Configuración de la supervisión del estado del firewall 988

Configuración del monitor de inicios de sesión fallidos 988

Configuración de la supervisión del estado del software antimalware 989

16 © Acronis International GmbH, 2003-2023

Configuración de la supervisión del estado de la función AutoRun 989

Configuración del monitor personalizado 989

Planes de supervisión 991

Crear un plan de supervisión 991

Añadir cargas de trabajo a los planes de supervisión 993

Revocación de planes de supervisión 994

Configuración de las acciones de respuesta automática 994

Otras operaciones con planes de supervisión 997

Problemas de compatibilidad con planes de supervisión 999

Resolución de problemas de compatibilidad con planes de supervisión 1000

Restablecimiento de los modelos de aprendizaje automático 1001

Supervisión de alertas 1001

Configuración de alertas de supervisión 1002

Variables de alertas de supervisión 1003

Medidas de respuesta manuales 1006

Visualización del registro de alertas de supervisión 1009

Directivas de notificaciones por correo electrónico 1009

Examinar los datos del monitor 1010

Widgets de supervisión 1011

Herramientas de Cyber Protection adicionales 1014

Modo Seguridad aumentada 1014

Limitaciones 1014

Características no compatibles 1014

Definición de la contraseña de cifrado 1015

Cambio de contraseña de cifrado 1015

Recuperación de copias de seguridad para inquilinos en el modo Seguridad aumentada 1016

Almacenamiento inmutable 1016

Modos de almacenamiento inmutables 1016

Limitaciones 1017

Habilitar y deshabilitar el almacenamiento inmutable 1017

Acceder a copias de seguridad eliminadas en el almacenamiento inmutable 1018

Glosario 1019

Índice 1024

17 © Acronis International GmbH, 2003-2023

Cómo empezar a usar Cyber Protection

Guía de inicio rápido

Activación de la cuenta

Cuando el administrador le cree una cuenta, se le enviará un mensaje a su dirección de correo

electrónico. El mensaje contiene la siguiente información:

lSus credenciales de inicio de sesión. Este es el nombre de usuario que utiliza para iniciar

sesión. Sus credenciales de inicio de sesión aparecen también en la página de activación de la

cuenta.

lBotón Activar cuenta. Haga clic en el botón y establezca la contraseña de su cuenta. Asegúrese

de que la contraseña tenga al menos nueve caracteres. Para obtener más información sobre la

contraseña, consulte "Requisitos de contraseña" (p. 18).

Si el administrador ha activado la autenticación de doble factor, se le solicitará que la configure para

su cuenta. Para obtener más información sobre este tema, consulte "Autenticación de doble factor"

(p. 18).

Requisitos de contraseña

La contraseña de las cuentas de usuario debe tener una longitud de al menos 9 caracteres. También

se comprueba la complejidad de las contraseñas, que entran dentro de una de las siguientes

categorías:

lDébil

lMedio

lFuerte

No puede guardar una contraseña débil, incluso aunque contenga 9 caracteres o más. Las

contraseñas que repiten el nombre de usuario, el inicio de sesión, el correo electrónico del usuario

o el nombre del inquilino al que pertenece la cuenta de usuario siempre se consideran débiles. Las

contraseñas más comunes también se consideran débiles.

Para reforzar una contraseña, añada más caracteres. No es obligatorio utilizar diferentes tipos de

caracteres, como números, mayúsculas y minúsculas y caracteres especiales, pero se obtienen

contraseñas más fuertes y más cortas.

Autenticación de doble factor

La autenticación de doble factor proporciona protección adicional contra el acceso no autorizado a

su cuenta. Cuando la autenticación de doble factor se establece, tendrá que introducir su

contraseña (el primer factor) y un código de un solo uso (el segundo factor) para iniciar sesión en la

consola de servicio. Una aplicación especial, que deberá instalar en su teléfono móvil u otro

18 © Acronis International GmbH, 2003-2023

dispositivo que le pertenezca, genera el código de un solo uso. Incluso si alguien encuentra su

información de inicio de sesión y contraseña, no podrá iniciar sesión sin acceder a su dispositivo de

segundo factor.

El código de un solo uso para configurar la autenticación de dos factores en su cuenta se genera en

función de la hora actual del dispositivo y el secreto proporcionado por el servicio de Cyber

Protection como un código QR o alfanumérico. En el momento del primer inicio de sesión, deberá

introducir este secreto en la aplicación de autenticación.

Configuración de la autenticación de doble factor para su cuenta

Se recomienda que configure la autenticación de dos factores en la cuenta si un administrador de

su organización la ha habilitado. Si se habilitó la autenticación de dos factores mientras tenía sesión

iniciada en la consola de servicio Cyber Protection, tendrá que configurarla cuando caduque esa

sesión.

Requisitos previos:

lSu organización tiene habilitada la autenticación de dos factores.

lSe ha cerrado su sesión en la consola de servicio Cyber Protection.

1. Escoja un dispositivo de segundo factor.

Normalmente es un teléfono móvil, pero puede ser una tablet, un portátil o un equipo de

escritorio.

2. Asegúrese de que la configuración de hora del dispositivo es correcta y muestra la hora actual

real, y de que el dispositivo se bloquee tras un período de inactividad.

3. Instale la aplicación de autenticación en el dispositivo. Las aplicaciones recomendadas son

Google Authenticator o Microsoft Authenticator.

4. Vaya a la página de inicio de sesión de la consola de servicio Cyber Protection y establezca una

contraseña.

La consola de servicio muestra el código QR y el código alfanumérico.

5. Guarde el código QR y el código alfanumérico de forma práctica (como imprimir la pantalla,

escribir el código o guardar una captura en el almacenamiento de cloud). Si pierde el dispositivo

de segundo factor, podrá restablecer la autenticación de doble factor usando estos códigos.

6. Haga clic en la aplicación de autenticación y siga uno de estos procedimientos:

lEscanee el código QR

lIntroduzca manualmente el código alfanumérico en la aplicación

La aplicación de autenticación genera un código de un solo uso. Se generará un nuevo código

cada 30 segundos.

7. Vuelva a la página de inicio de sesión de la consola de servicio e introduzca el código generado.

Un código de un solo uso tiene una validez de 30 segundos. Si espera más de 30 segundos, use

el siguiente código generado.

19 © Acronis International GmbH, 2003-2023

Cuando inicie sesión la próxima vez, puede seleccionar la casilla de verificación Confiar en este

navegador.... Si lo hace, el código de un solo uso no será necesario para iniciar sesión con este

navegador en este equipo.

Posibles situaciones

...He perdido el dispositivo de segundo factor

Si tiene un navegador en el que ha confiado, podrá iniciar sesión usando este navegador. No

obstante, cuando tenga un nuevo dispositivo, repita los pasos 1-3 y 6-7 del procedimiento anterior

usando el nuevo dispositivo y el código QR o el código alfanumérico guardados.

Si no ha guardado el código, solicite al administrador o al proveedor de servicio que restablezca la

autenticación de doble factor para su cuenta y, después, repita los pasos 1-3 y 6-7 del

procedimiento anterior usando el nuevo dispositivo.

...Deseo cambiar el dispositivo de segundo factor

Al iniciar sesión, haga clic en el enlace Restablecer configuración de autenticación de doble

factor, confirme la operación introduciendo el código de un solo uso y, después, repita el

procedimiento anterior usando el nuevo dispositivo.

Configuración de privacidad

La configuración de privacidad le ayuda a indicar si da o no su consentimiento para la recopilación,

uso y divulgación de su información personal.

En función del país en el que utilice Cyber Protect y del centro de datos de AcronisCyber Protect

Cloud que le preste servicios, es posible que, al iniciar Cyber Protect por primera vez, se le pida que

confirme si acepta el uso de Google Analytics en Cyber Protect.

Google Analytics nos ayuda a comprender mejor el comportamiento de los usuarios y a mejorar su

experiencia en Cyber Protect mediante la recopilación de datos anónimos.

Si no ve el consentimiento y los menús de Google Analytics en la interfaz de Cyber Protect, significa

que Google Analytics no se utiliza en su país.

Si ha habilitado o rechazado la habilitación de Google Analytics en el lanzamiento inicial de Cyber

Protect, puede cambiar su decisión en cualquier momento.

Pasos para habilitar o deshabilitar Google Analytics

1. En la consola de Cyber Protect, haga clic en el icono de la cuenta en la esquina superior derecha.

2. Seleccione Mi configuración de privacidad.

3. En la sección Recopilación de datos de Google Analytics, haga clic en uno de los siguientes

botones:

lEncendido para habilitar Google Analytics

lApagado para deshabilitar Google Analytics

20 © Acronis International GmbH, 2003-2023

Acceso a los servicios de Cyber Protection

Cuando active su cuenta, podrá acceder al servicio de Cyber Protection si inicia sesión en la consola

de Cyber Protection o a través del portal de administración.

Pasos para iniciar sesión en la consola de Cyber Protection

1. Vaya a la página de inicio de sesión del servicio Cyber Protection.

2. Escriba su usuario y haga clic en Siguiente.

3. Escriba su contraseña y haga clic en Siguiente.

4. [Si utiliza más de un servicio de Cyber Protect Cloud] Haga clic en Ciberprotección.

Los usuarios que solo tienen acceso al servicio de Cyber Protection inician sesión en la consola

de Cyber Protection directamente.

Si la ciberprotección no es el único servicio al que tiene acceso, puede cambiar de un servicio a

otro con el icono de la esquina superior derecha. Los administradores también pueden

usar este icono para cambiar al portal de gestión.

El tiempo de espera para la consola de Cyber Protection es de 24horas en las sesiones activas y de

1hora en las inactivas.

Puede cambiar el idioma de la interfaz web si hace clic en el icono de la cuenta que hay en la

esquina superior derecha.

Pasos para acceder a la consola de Cyber Protection desde el portal de administración

1. En el portal de administración, vaya a Supervisión >Uso.

2. En Ciberprotección, seleccione Protección y haga clic en Gestionar servicio.

De manera alternativa, en Clientes, seleccione un cliente y haga clic en Gestionar servicio.

Como resultado, se le dirigirá a la consola de Cyber Protection.

Importante

Si el cliente está en el modo de administración Autoservicio, no puede gestionar servicios en su

nombre. Solo los administradores de clientes pueden cambiar el modo del cliente a Gestionado

por el proveedor de servicios y luego gestionar los servicios.

Pasos para restablecer su contraseña

1. Vaya a la página de inicio de sesión del servicio Cyber Protection.

2. Escriba su usuario y haga clic en Siguiente.

3. Haga clic en ¿Olvidó su contraseña?.

4. Haga clic en Enviar para confirmar que quiere obtener más instrucciones.

21 © Acronis International GmbH, 2003-2023

5. Siga las instrucciones del correo electrónico que ha recibido.

6. Establezca su nueva contraseña.

Requerimientos de software

Navegadores web compatibles

La consola web de Cyber Protection es compatible con los siguientes navegadores web:

lGoogle Chrome 29 o posterior

lMozilla Firefox 23 o posterior

lOpera 16 o posterior

lMicrosoft Edge 25 o posterior

lSafari 8 o una versión posterior que se ejecute en los sistemas operativos macOS y iOS

En otros navegadores web (incluido Safari para otros sistemas operativos), es posible que la interfaz

de usuario no se muestre correctamente o que algunas funciones no estén disponibles.

Sistemas operativos y entornos compatibles

Agente para Windows

Este agente incluye un componente para la protección antivirus y antimalware y el filtrado de las

URL. Consulte "Funciones de Cyber Protect compatibles con el sistema operativo" (p. 38) para

obtener más información acerca de las funcionalidades compatibles por sistema operativo.

lWindows XP Professional SP1 (x64), SP2 (x64) y SP3 (x86)

lWindows Server 2003 SP1/2003 R2 y posteriores (ediciones Standard y Enterprise [x86, x64])

lWindows Small Business Server 2003/2003 R2

lWindows Server 2008, Windows Server 2008 SP2*: ediciones Standard, Enterprise, Datacenter,

Foundation y Web (x86, x64)

lWindows Small Business Server 2008, Windows Small Business Server 2008 SP2*

lWindows 7: todas las ediciones

22 © Acronis International GmbH, 2003-2023

Nota

Para usar Cyber Protection con Windows7, debe instalar las siguientes actualizaciones de

Microsoft antes de instalar el agente de protección:

oActualizaciones de seguridad ampliadas de Windows 7 (ESU)

oKB4474419

oKB4490628

Consulte este artículo de la base de conocimientos para obtener más información sobre las

actualizaciones requeridas.

lWindows Server 2008 R2*: ediciones Standard, Enterprise, Datacenter, Foundation y Web

lWindows Home Server 2011*

lWindows MultiPoint Server 2010*/2011*/2012

lWindows Small Business Server 2011*: todas las ediciones

lWindows 8/8.1: todas las ediciones (x86, x64), excepto las ediciones Windows RT

lWindows Server 2012/2012 R2: todas las ediciones

lWindows Storage Server 2003/2008/2008 R2/2012/2012 R2/2016

lWindows 10 (ediciones Home, Pro, Education, Enterprise y IoT Enterprise y LTSC, antes LTSB)

lWindows Server 2016: todas las opciones de instalación, excepto Nano Server

lWindows Server 2019: todas las opciones de instalación, excepto Nano Server

lWindows 11: todas las ediciones

lWindows Server 2022: todas las opciones de instalación, excepto Nano Server

Nota

*Para usar Cyber Protection con esta versión de Windows, debe instalar la actualización del

soporte técnico de firma de código SHA2 de Microsoft (KB4474419) antes de instalar el agente de

protección.

Consulte este artículo de la base de conocimientos para obtener más información sobre cuestiones

relacionadas con la actualización del soporte de firma de código SHA2.

Agente para SQL, Agente para Active Directory y Agent for Exchange (para

copia de seguridad de bases de datos y copias de seguridad compatibles con

la aplicación)

Cada uno de estos agentes puede instalarse en un equipo que ejecute uno de los sistemas

operativos indicados anteriormente y una versión compatible de la respectiva aplicación.

23 © Acronis International GmbH, 2003-2023

Agente para la prevención de la pérdida de datos

lMicrosoft Windows 7 Service Pack 1 y posterior

lMicrosoft Windows Server 2008 R2 y posterior

lmacOS10.15 (Catalina)

lmacOS11.2.3 (Big Sur)

lmacOS12 (Monterey)

lmacOS 13 (Ventura)

Nota

El agente para la prevención de la pérdida de datos para macOS solo admite procesadores x64 (no

se admiten los procesadores de Apple Silicon basados en ARM).

Nota

El Agente para la prevención de la pérdida de datos podría estar instalado en sistemas macOS

compatibles porque es una parte integral del Agente para Mac. En ese caso, la consola de Cyber

Protect mostrará que el Agente para la prevención de la pérdida de datos está instalado en el

ordenador, pero la función de control del dispositivos no funcionará. La función de control de

dispositivos solo funcionará en sistemas macOS compatibles con el Agente para la prevención de la

pérdida de datos.

Agente de Advanced Data Loss Prevention

lMicrosoft Windows 7 Service Pack 1 y posterior

lMicrosoft Windows Server 2008 R2 y posterior

Agente para File Sync & Share

Para ver la lista de los sistemas operativos admitidos, consulte la Guía del usuario de Cyber Files

Cloud.

Agent for Exchange (para la copia de seguridad de buzones de correo)

lWindows Server 2008: ediciones Standard, Enterprise, Datacenter, Foundation y Web (x86, x64)

lWindows Small Business Server 2008

lWindows 7: todas las ediciones

lWindows Server 2008 R2: ediciones Standard, Enterprise, Datacenter, Foundation y Web

lWindows MultiPoint Server 2010/2011/2012

lWindows Small Business Server 2011: todas las ediciones

lWindows 8/8.1: todas las ediciones (x86, x64), excepto las ediciones Windows RT

24 © Acronis International GmbH, 2003-2023

lWindows Server 2012/2012 R2: todas las ediciones

lWindows Storage Server 2008/2008 R2/2012/2012 R2

lWindows 10: ediciones Home, Pro, Education y Enterprise

lWindows Server 2016: todas las opciones de instalación, excepto Nano Server

lWindows Server 2019: todas las opciones de instalación, excepto Nano Server

lWindows 11: todas las ediciones

lWindows Server 2022: todas las opciones de instalación, excepto Nano Server

Agente paraMicrosoft365

lWindows Server 2008: ediciones Standard, Enterprise, Datacenter, Foundation y Web (solo x64)

lWindows Small Business Server 2008

lWindows Server 2008 R2: ediciones Standard, Enterprise, Datacenter, Foundation y Web

lWindows Home Server 2011

lWindows Small Business Server 2011: todas las ediciones

lWindows 8/8.1: todas las ediciones (solo x64), excepto las ediciones Windows RT

lWindows Server 2012/2012 R2: todas las ediciones

lWindows Storage Server 2008/2008 R2/2012/2012 R2/2016 (solo x64)

lWindows 10: ediciones Home, Pro, Education y Enterprise (solo x64)

lWindows Server 2016: todas las opciones de instalación (solo x64), excepto Nano Server

lWindows Server 2019: todas las opciones de instalación (solo x64), excepto Nano Server

lWindows 11: todas las ediciones

lWindows Server 2022: todas las opciones de instalación, excepto Nano Server

Agent para Oracle

lWindows Server 2008 R2: ediciones Standard, Enterprise, Datacenter y Web (x86, x64)

lWindows Server 2012 R2: ediciones Standard, Enterprise, Datacenter y Web (x86, x64)

lLinux: cualquier kernel y distribución compatibles con el Agente para Linux (se indican a

continuación)

Agente para MySQL/MariaDB

lLinux: cualquier kernel y distribución compatibles con el Agente para Linux (se indican a

continuación)

25 © Acronis International GmbH, 2003-2023

Agente para Linux

Este agente incluye un componente para la protección antivirus y antimalware y el filtrado de las

URL. Consulte "Funciones de Cyber Protect compatibles con el sistema operativo" (p. 38) para

obtener más información acerca de las funcionalidades compatibles por sistema operativo.

Importante

Active Protection y la protección en tiempo real no son compatibles con versiones de kernel 4.17 y

posteriores.

Las siguientes distribuciones Linux y versiones de kernel se han probado específicamente. Sin

embargo, aunque su distribución Linux o versión de kernel no aparezcan a continuación, puede que

funcionen correctamente en todos los escenarios necesarios debido a las características específicas

de los sistemas operativos Linux.

Si experimenta problemas al utilizar Cyber Protection con su combinación de distribución Linux y

versión de kernel, póngase en contacto con el equipo de soporte técnico para que lo investigue.

Linux con kernel de 2.6.9 a 5.19 y glibc 2.3.4 o posterior, incluidas las siguientes distribuciones

x86 y x86_64:

lRed Hat Enterprise Linux 4.x, 5.x, 6.x, 7.x, 8.0, 8.1, 8.2, 8.3, 8.4*, 8.5*, 8.6*, 8.7*

lUbuntu 9.10, 10.04, 10.10, 11.04, 11.10, 12.04, 12.10, 13.04, 13.10, 14.04, 14.10, 15.04, 15.10,

16.04, 16.10, 17.04, 17.10, 18.04, 18.10, 19.04, 19.10, 20.04, 20.10, 21.04, 21.10, 22.04, 22.10

lFedora 11, 12, 13, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24, 25, 26, 27, 28, 29, 30, 31, 37

lSUSE Linux Enterprise Server 10, 11, 12, 15

Importante

Las configuraciones con Btrfs no son compatibles con SUSE Linux Enterprise Server12 y SUSE

Linux Enterprise Server15.

lDebian 4.x, 5.x, 6.x, 7.0, 7.2, 7.4, 7.5, 7.6, 7.7, 8.0, 8.1, 8.2, 8.3, 8.4, 8.5, 8.6, 8.7, 8.8, 8.11, 9.0, 9.1,

9.2, 9.3, 9.4, 9.5, 9.6, 9.7, 9.8, 10, 11

lCentOS 5.x, 6.x, 7.x, 8.0, 8.1, 8.2, 8.3, 8.4*, 8.5*

lCentOS Stream 8

lOracle Linux 5.x, 6.x, 7.x, 8.0, 8.1, 8.2, 8.3, 8.4*, 8.5*, 8.6*, 8.7* (Unbreakable Enterprise Kernel y

Red Hat Compatible Kernel)

Nota

Para instalar el agente de protección en Oracle Linux8.6 y versiones posteriores, en las que se

haya habilitado el arranque seguro, se deben firmar manualmente los módulos de kernel. Para

obtener más información sobre cómo firmar un módulo de kernel, consulte este artículo de la

base de conocimientos.

26 © Acronis International GmbH, 2003-2023

lCloudLinux 5.x, 6.x, 7.x, 8.0, 8.1, 8.2, 8.3, 8.4*, 8.5*, 8.6*, 8.7*

lClearOS 5.x, 6.x, 7.x

lAlmaLinux 8.4*, 8.5*, 8.6*, 8.7*

lRocky Linux 8.4*, 8.5*, 8.6*, 8.7*

lALT Linux 7.0

*Solo compatible con kernel de 4.18 a 5.19

Agente para Mac

Este agente incluye un componente para la protección antivirus y antimalware y el filtrado de las

URL. Consulte "Funciones de Cyber Protect compatibles con el sistema operativo" (p. 38) para

obtener más información acerca de las funcionalidades compatibles por sistema operativo.

Se admite arquitectura x64 y ARM (usada en procesadores de Apple Silicon, como AppleM1).

Nota

No puede recuperar copias de seguridad a nivel de disco de equipos Mac basados en Intel en

equipos Mac que usen procesadores Apple Silicon, ni viceversa. Puede recuperar archivos y

carpetas.

lOS X Yosemite 10.10

lOS X El Capitan 10.11

lmacOS Sierra 10.12

lmacOS High Sierra 10.13

lmacOS Mojave 10.14

lmacOS Catalina 10.15

lmacOS Big Sur 11

lmacOS Monterey 12

lmacOS Ventura 13

Agente para VMware (dispositivo virtual)

Este agente se proporciona como un dispositivo virtual para ejecutarse en un servidor ESXi.

VMware ESXi 4.1, 5.0, 5.1, 5.5, 6.0, 6.5, 6.7, 7.0, 8.0

Agente para VMware (Windows)

Este agente se suministra como aplicación de Windows ejecutable en cualquier sistema operativo

de los enumerados anteriormente para el Agente para Windows, con las excepciones siguientes:

27 © Acronis International GmbH, 2003-2023

lLos sistemas operativos de 32 bits no son compatibles.

lWindows XP, Windows Server 2003/2003 R2 y Windows Small Business Server 2003/2003 R2 no

son compatibles.

Agente para Hyper-V

lWindows Server 2008 (solo x64) con el rol Hyper-V, incluido el modo de instalación de Server Core

lWindows Server 2008 R2 con el rol Hyper-V, incluido el modo de instalación de Server Core

lMicrosoft Hyper-V Server 2008/2008 R2

lWindows Server 2012/2012 R2 con el rol Hyper-V, incluido el modo de instalación de Server Core

lMicrosoft Hyper-V Server 2012/2012 R2

lWindows 8, 8.1 (solo x64) con Hyper-V

lWindows 10: ediciones Pro, Education y Enterprise con Hyper-V

lWindows Server 2016 con el rol Hyper-V: todas las opciones de instalación, excepto Nano Server

lMicrosoft Hyper-V Server 2016

lWindows Server 2019 con el rol Hyper-V: todas las opciones de instalación, excepto Nano Server

lMicrosoft Hyper-V Server 2019

lWindows Server 2022: todas las opciones de instalación, excepto Nano Server

Agente para Virtuozzo

lVirtuozzo 6.0.10, 6.0.11, 6.0.12, 7.0.13, 7.0.14

lVirtuozzo Hybrid Server 7.5

Agente para la Virtuozzo Hybrid Infrastructure

Virtuozzo Hybrid Infrastructure 3.5, 4.0, 4.5, 4.6, 4.7, 5.0, 5.1, 5.2, 5.3

Agent para Scale Computing HC3

Scale Computing Hypercore 8.8, 8.9, 9.0, 9.1

Agente para oVirt

Red Hat Virtualization 4.2, 4.3, 4.4, 4.5

Agente para Synology

DiskStation Manager 6.2.x

Agente para Synology solo es compatible con dispositivos NAS con procesadores Intel. No puede

instalar el agente en dispositivos con procesadores ARM.

28 © Acronis International GmbH, 2003-2023

Cyber Protect Monitor

lWindows 7 y posterior

lWindows Server 2008 R2 y posterior

lAgente para Mac admite todas las versiones de macOS

Versiones compatibles de Microsoft SQL Server

lMicrosoft SQL Server 2022

lMicrosoft SQL Server 2019

lMicrosoft SQL Server 2017

lMicrosoft SQL Server 2016

lMicrosoft SQL Server 2014

lMicrosoft SQL Server 2012

lMicrosoft SQL Server 2008 R2

lMicrosoft SQL Server 2008

lMicrosoft SQL Server 2005

Las ediciones de SQL Server Express de las versiones anteriores del servidor SQL también son

compatibles.

Versiones compatibles de Microsoft Exchange Server

lMicrosoft Exchange Server 2019: todas las ediciones.

lMicrosoft Exchange Server 2016: todas las ediciones.

lMicrosoft Exchange Server 2013: todas las ediciones, actualización acumulativa 1 (CU1) y

posteriores.

lMicrosoft Exchange Server 2010: todas las ediciones, todos los Service Pack. Se admite la copia de

seguridad de buzón de correo y la recuperación granular desde copias de seguridad de base de

datos a partir del Service Pack 1 (SP1).

lMicrosoft Exchange Server 2007: todas las ediciones, todos los Service Pack. No se admite la

copia de seguridad de buzón de correo y la recuperación granular desde copias de seguridad de

base de datos.

Versiones de Microsoft SharePoint compatibles

Cyber Protection es compatible con las siguientes versiones de Microsoft SharePoint:

lMicrosoft SharePoint 2013

lMicrosoft SharePoint Server 2010 SP1

29 © Acronis International GmbH, 2003-2023

lMicrosoft SharePoint Foundation 2010 SP1

lMicrosoft Office SharePoint Server 2007 SP2*

lMicrosoft Windows SharePoint Services 3.0 SP2*

*Para utilizar SharePoint Explorer con estas versiones, es necesaria una granja de recuperación de

SharePoint a la que conectar las bases de datos.

Las bases de datos o copias de seguridad desde las que se extraen los datos deben tener su origen

en la misma versión de SharePoint que la versión en la que está instalado SharePoint Explorer.

Versiones de Oracle Database compatibles

lOracle Database versión 11g, todas las ediciones

lOracle Database versión 12c, todas las ediciones

Solo se admiten configuraciones de una instancia.

Versiones de SAP HANA compatibles

HANA2.0 SPS03 instalado en RHEL7.6 que se ejecuta en un equipo físico o en un equipo virtual

VMware ESXi.

Dado que SAP HANA no admite la recuperación de contenedores de bases de datos de múltiples

inquilinos con el uso de instantáneas de almacenamiento, esta solución admite contenedores SAP

HANA con base de datos de un solo inquilino.

Versiones de MySQL admitidas

l5.5.x: ediciones Community Server, Enterprise, Standard y Classic

l5.6.x: ediciones Community Server, Enterprise, Standard y Classic

l5.7.x: ediciones Community Server, Enterprise, Standard y Classic

l8.0.x: ediciones Community Server, Enterprise, Standard y Classic

Versiones de MariaDB admitidas

l10.0.x

l10.1.x

l10.2.x

l10.3.x

l10.4.x

l10.5.x

l10.6.x

l10.7.x

30 © Acronis International GmbH, 2003-2023

Plataformas de virtualización compatibles

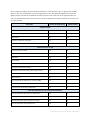

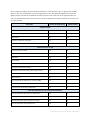

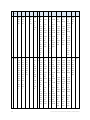

En la tabla siguiente se resume cómo las diferentes plataformas de virtualización son compatibles.

Nota

Los siguientes proveedores y versiones admitidos de hipervisor mediante el método Copia de

seguridad desde dentro de un SO invitado (copia de seguridad basada en agente) se han

probado específicamente. Sin embargo, incluso si ejecuta un hipervisor de un proveedor o un

hipervisor con una versión que no se incluye a continuación, el método Copia de seguridad desde

dentro de un SO invitado (copia de seguridad basada en agente) seguirá funcionando

correctamente en todos los escenarios necesarios.

Si experimenta problemas al utilizar Cyber Protection con su combinación de proveedor y versión

de hipervisor, contacte con el equipo de soporte técnico para una investigación más detallada.

Plataforma Copia de seguridad a

nivel de hipervisor (sin

agente)

Copia de seguridad desde

dentro de un SO huésped

(copia de seguridad

basada en agente)

VMware

Versiones de VMware vSphere: 4.1,

5.0, 5.1, 5.5, 6.0, 6.5, 6.7, 7.0 y 8.0

Ediciones de VMware vSphere:

VMware vSphere Essentials*

VMware vSphere Essentials Plus*

VMware vSphere Standard*

VMware vSphere Advanced

VMware vSphere Enterprise

VMware vSphere Enterprise Plus

+ +

VMware vSphere Hypervisor (Free

ESXi)** +

VMware Server (VMware Virtual server)

VMware Workstation

VMware ACE

VMware Player

+

Microsoft***

31 © Acronis International GmbH, 2003-2023

Windows Server 2008 (x64) con Hyper-V

Windows Server 2008 R2 con Hyper-V

Microsoft Hyper-V Server 2008/2008 R2

Windows Server 2012/2012 R2 con

Hyper-V

Microsoft Hyper-V Server 2012/2012 R2

Windows 8, 8.1 (x64) con Hyper-V

Windows 10 con Hyper-V

Windows Server 2016 con Hyper-V:

todas las opciones de instalación,

excepto Nano Server

Microsoft Hyper-V Server 2016

Windows Server 2019 con Hyper-V:

todas las opciones de instalación,

excepto Nano Server

Microsoft Hyper-V Server 2019

Windows Server 2022 con Hyper-V:

todas las opciones de instalación,

excepto Nano Server

+ +

Microsoft Virtual PC 2004, 2007

Windows Virtual PC +

Microsoft Virtual Server 2005 +

Scale Computing

Scale Computing Hypercore 8.8, 8.9, 9.0,

9.1

+ +

Citrix

Citrix XenServer/Citrix Hypervisor 4.1.5,

5.5, 5.6, 6.0, 6.1, 6.2, 6.5, 7.0, 7.1, 7.2, 7.3,

7.4, 7.5, 8.0, 8.1, 8.2

Solo invitados completamente

virtualizados (también

denominados HVM). No se

admiten invitados

paravirtualizados (también

denominados PV).

Red Hat y Linux

Red Hat Enterprise Virtualization (RHEV)

2.2, 3.0, 3.1, 3.2, 3.3, 3.4, 3.5, 3.6 +

32 © Acronis International GmbH, 2003-2023

Red Hat Virtualization (RHV) 4.0, 4.1

Red Hat Virtualization (gestionada por

oVirt) 4.2, 4.3, 4.4 y 4.5 + +

Equipos virtuales basados en Kernel

(KVM) +

Máquinas virtuales basadas en Kernel

(KVM) gestionadas por oVirt 4.3

ejecutados en Red Hat Enterprise Linux

7.6, 7.7 o CentOS 7.6, 7.7

+ +

Máquinas virtuales basadas en Kernel

(KVM) gestionadas por oVirt 4.4

ejecutados en Red Hat Enterprise Linux

8.x o CentOS Stream 8.x

+ +

Máquinas virtuales basadas en Kernel

(KVM) gestionadas por oVirt 4.5

ejecutados en Red Hat Enterprise Linux

8.x o CentOS Stream 8.x

+ +

Parallels

Parallels Workstation +

Parallels Server 4 Bare Metal +

Oracle

Oracle Virtualization Manager (basado

en oVirt)****4.3

+ +

Oracle VM Server 3.0, 3.3, 3.4

Solo invitados

completamente

virtualizados (también

denominados HVM). No se

admiten invitados

paravirtualizados (también

denominados PV).

Oracle VM VirtualBox 4.x +

Nutanix

Nutanix Acropolis Hypervisor (AHV)

20160925.x mediante 20180425.x +

Virtuozzo

33 © Acronis International GmbH, 2003-2023

Virtuozzo 6.0.10, 6.0.11, 6.0.12 +Solo equipos virtuales. No

se admiten contenedores.

Virtuozzo 7.0.13, 7.0.14 Solo contenedores ploop.

No se admiten equipos

virtuales.

Solo equipos virtuales. No

se admiten contenedores.

Virtuozzo Hybrid Server 7.5 +Solo equipos virtuales. No

se admiten contenedores.

Virtuozzo Hybrid Infrastructure

Virtuozzo Hybrid Infrastructure 3.5, 4.5,

4.6, 4.7, 5.0, 5.1, 5.2, 5.3 + +

Amazon

Instancias de Amazon EC2 +

Microsoft Azure

Equipos virtuales de Azure +

* En estas ediciones, el transporte HotAdd para unidades de disco virtual es compatible en vSphere

5.0 y versiones posteriores. Es posible que las copias de seguridad se ejecuten más lentamente en

la versión 4.1.

** La copia de seguridad a nivel de hipervisor no es compatible para vSphere Hypervisor porque

este producto restringe el acceso a la interfaz de la línea de comandos remota (RCLI) al modo de

solo lectura. El agente funciona durante el periodo de evaluación de vSphere Hypervisor mientras

no se introduzca ninguna clave. Una vez ingresada dicha clave, el agente deja de funcionar.

***Se admiten las máquinas virtuales Hyper-V que se ejecuten en un clúster hiperconvergente con

Storage Spaces Direct (S2D). Storage Spaces Direct también es compatible como almacenamiento

de copia de seguridad.

****Agente para oVirt admite Oracle Virtualization Manager.

Limitaciones

lEquipos tolerantes a errores

Agente para VMware realiza una copia de seguridad de un equipo tolerante a errores, solo si la

tolerancia a errores está habilitada en vSphere 6.0 o versiones posteriores. Si ha actualizado

desde una versión antigua de vSphere, solo es necesario que deshabilite y habilite la tolerancia a

errores para cada equipo. Si está utilizando una versión de vSphere anterior, instale un agente en

el sistema operativo invitado.

lDiscos independientes y RDM

34 © Acronis International GmbH, 2003-2023

Agente para VMware no puede realizar copias de seguridad de discos Raw Device Mapping (RDM)

en modo de compatibilidad física ni de discos independientes. El agente omite estos discos y

añade las advertencias al registro. Puede evitar las advertencias al excluir los discos

independientes y RDM en el modo de compatibilidad física del plan de protección. Si desea

realizar la copia de seguridad de estos discos o de los datos que estos contienen, instale un

agente en el sistema operativo invitado.

lDisco de paso a través

Agente para Hyper-V no realiza copias de seguridad de discos de paso a través. Durante la copia

de seguridad, el agente omite estos discos y añade las advertencias al registro. Puede evitar las

advertencias al excluir los discos de paso a través del plan de protección. Si desea realizar la

copia de seguridad de estos discos o de los datos que estos contienen, instale un agente en el

sistema operativo invitado.

lAgrupación de clústeres Hyper-V invitados

El agente para Hyper-V no es compatible con la copia de seguridad de los equipos virtuales de

Hyper-V que son nodos de un clúster de conmutación por error de Windows Server. Una

instantánea VSS al nivel del servidor puede desconectar temporalmente el disco de quórum

externo del clúster. Si desea realizar la copia de seguridad de esos equipos, instale agentes en los

sistemas operativos invitados.

lConexión iSCSI en invitado

Agente para VMware y Agente para Hyper-V no realizan copias de seguridad de volúmenes de

LUN conectados mediante un iniciador iSCSI que funciona en el sistema operativo huésped.

Como los hipervisores Hyper-V y ESXi no son compatibles con tales volúmenes, estos no se

incluyen en las instantáneas a nivel de hipervisor y se omiten de una copia de seguridad sin

emitir ningún aviso. Si desea realizar la copia de seguridad de estos volúmenes o de los datos

que estos contienen, instale un agente en el sistema operativo invitado.

lEquipos Linux que contienen volúmenes lógicos (LVM)

Agente para VMware y Agente para Hyper-V no admiten las operaciones siguientes para equipos

Linux con volúmenes lógicos:

omigración P2V, migración V2P y migración V2V desde Virtuozzo. Use Agente para Linux para

crear la copia de seguridad y el dispositivo de arranque para la recuperación.

oEjecución de un equipo virtual desde una copia de seguridad creada por Agente para Linux

lEquipos virtuales cifrados (presentados en VMware vSphere 6.5)

oLos equipos virtuales cifrados se incluyen en la copia de seguridad en un estado cifrado. Si el

cifrado es crucial en su caso, habilite las copias de seguridad al crear un plan de protección.

oLos equipos virtuales recuperados nunca están cifrados. Puede habilitar el cifrado

manualmente una vez se haya completado la recuperación.

oSi realiza copias de seguridad de equipos virtuales cifrados, le recomendamos cifrar el equipo

virtual en el que se está ejecutando Agente para VMware. En caso contrario, es posible que las

operaciones realizadas con equipos cifrados sean más lentas de lo esperado. Aplique la

directiva de cifrado de equipos virtuales al equipo del agente mediante vSphere Web

Client.

35 © Acronis International GmbH, 2003-2023

oLos equipos virtuales cifrados se incluirán en la copia de seguridad mediante LAN, incluso si

configura el modo de transporte SAN para el agente. El agente recurrirá al transporte NBD,

pues VMware no es compatible con el transporte SAN para realizar copias de seguridad de

discos virtuales cifrados.

lArranque seguro

oEquipos virtuales VMware: (introducidos en VMware vSphere6.5) Arranque seguro está

deshabilitado cuando un equipo virtual se ha recuperado como nuevo equipo virtual. Puede

habilitar el cifrado manualmente una vez se haya completado la recuperación. Esta limitación

se aplica a VMware.

oEquipos virtuales Hyper-V: En todos los equipos virtuales GEN2, Arranque seguro está

deshabilitado cuando el equipo virtual se ha recuperado como un equipo virtual nuevo o

como uno existente.

lLa copia de seguridad de configuración de ESXi no es compatible con VMware vSphere 7.0.

Compatibilidad con software de cifrado

No hay limitaciones en cuanto a las copias de seguridad y la recuperación de los datos que se hayan

cifrado con el software de cifrado a nivel de archivos.

El software de cifrado a nivel del disco cifra los datos simultáneamente. Esta es la razón por la que

los datos en la copia de seguridad no están cifrados. El software de cifrado a nivel del disco

generalmente modifica áreas del sistema: registros de inicio, tablas de partición o tablas del sistema

de archivos. Estos factores afectan a la copia de seguridad y recuperación a nivel del disco y la

capacidad de un sistema de iniciar y acceder a Secure Zone.

Puede realizar una copia de seguridad de los datos cifrados con el software de cifrado a nivel del

disco siguiente:

lMicrosoft BitLocker Drive Encryption

lMcAfee Endpoint Encryption

lPGP Whole Disk Encryption

Para garantizar la fiabilidad de la recuperación a nivel del disco, siga las reglas comunes y las

recomendaciones específicas del software.

Regla común de instalación

Es altamente recomendable instalar el software de cifrado antes que los agentes de protección.

Cómo utilizar Secure Zone

Secure Zone no debe estar cifrada con el cifrado a nivel del disco. Esta es la única forma de utilizar

Secure Zone:

1. Instale el software de cifrado y, después, el agente.

2. Cree Secure Zone.

36 © Acronis International GmbH, 2003-2023

3. Excluya Secure Zone al cifrar el disco o sus volúmenes.

Regla común de copia de seguridad

Puede llevar a cabo una copia de seguridad a nivel del disco en el sistema operativo.

Procedimientos de recuperación específicos del software

Microsoft BitLocker Drive Encryption

Para recuperar un sistema cifrado con BitLocker:

1. Inicie desde el dispositivo de arranque.

2. Recupere el sistema. Los datos recuperados no estarán cifrados.

3. Reinicie el sistema recuperado.

4. Encienda BitLocker.

Si necesita recuperar solo una partición de un disco con múltiples particiones, hágalo en el sistema

operativo. La recuperación en el dispositivo de arranque puede hacer que Windows no detecte la

partición recuperada.

McAfee Endpoint Encryption y PGP Whole Disk Encryption

Puede recuperar una partición de sistema cifrada solo al utilizar un dispositivo de arranque.

Si el sistema recuperado no inicia, vuelva a crear el registro de arranque maestro según se describe

en el siguiente artículo de la Microsoft Knowledge Base: https://support.microsoft.com/kb/2622803

Compatibilidad con almacenamientos Dell EMC Data Domain

Puede utilizar dispositivos Dell EMC Data Domain como almacenamiento de copia de seguridad. Es

compatible con el bloqueo de retención (modo de gobierno).

Si se habilita el bloque de retención, debe añadir la variable de entorno AR_RETENTION_LOCK_SUPPORT

al equipo con el agente de protección que utilice este almacenamiento como destino de copias de

seguridad.

Nota

Agente para Mac no admite almacenamiento Dell EMC Data Domain con el bloqueo de retención

habilitado.

Para añadir la variable de entorno

AR_RETENTION_LOCK_SUPPORT

En Windows

1. Inicie sesión como administrador en el equipo con el agente de protección.

2. En el Panel de control, vaya a Sistema y seguridad >Sistema >Configuración avanzada del

sistema.

37 © Acronis International GmbH, 2003-2023

3. En la pestaña Opciones avanzadas, haga clic en Variables de entorno.

4. En el panel Variables del sistema, haga clic en Nueva.

5. En la ventana Nueva variable del sistema, añada la nueva variable tal como se indica:

lNombre de la variable: AR_RETENTION_LOCK_SUPPORT

lValor de la variable: 1

6. Haga clic en Aceptar.

7. En la ventana Variables de entorno, haga clic en Aceptar.

8. Reinicie el equipo.

En Linux

1. Inicie sesión como administrador en el equipo con el agente de protección.

2. Vaya al directorio /sbin y abra el archivo acronis_mms para su edición.

3. Encima de la línea export LD_LIBRARY_PATH, añada la línea siguiente:

export AR_RETENTION_LOCK_SUPPORT=1

4. Guarde el archivo acronis_mms.

5. Reinicie el equipo.

En un dispositivo virtual

1. Inicie sesión como administrador en el equipo del dispositivo virtual.

2. Vaya al directorio /bin y abra el archivo autostart para su edición.

3. Debajo de la línea export LD_LIBRARY_PATH, añada la línea siguiente:

export AR_RETENTION_LOCK_SUPPORT=1

4. Guarde el archivo autostart.

5. Reinicie el equipo del dispositivo virtual.

Funciones de Cyber Protect compatibles con el sistema

operativo

Nota

Este tema contiene información acerca de todas las características de Cyber Protect y los sistemas

operativos en los que se admiten. Algunas características podrían requerir una licencia adicional,

dependiendo del modelo de licencia aplicado.

Las funciones de Cyber Protect son compatibles con los siguientes sistemas operativos:

38 © Acronis International GmbH, 2003-2023

lWindows: Windows 7 Service Pack 1 y versiones posteriores, Windows 2008 R2 Service Pack 1 y

versiones posteriores.

La gestión del antivirus Windows Defender es compatible con Windows 8.1 y versiones

posteriores.

Nota

En Windows7, debe instalar las siguientes actualizaciones de Microsoft antes de instalar el

agente de protección.

oActualizaciones de seguridad ampliadas de Windows 7 (ESU)

oKB4474419

oKB4490628

Consulte este artículo de la base de conocimientos para obtener más información sobre las

actualizaciones requeridas.

lLinux: CentOS 6.10, 7.8+, CloudLinux 6.10, 7.8+, Ubuntu 16.04.7+ (el signo más hace referencia a

versiones secundarias de estas distribuciones).

Es posible que otras distribuciones y versiones de Linux sean compatibles, pero aún no se han

probado.

lmacOS: 10.13.x y posteriores (solo se admite la protección antivirus y antimalware y el control de

dispositivos). La función de control de dispositivos es compatible con macOS10.15 y versiones

posteriores o macOS11.2.3 y posteriores.

El Agente para la prevención de la pérdida de datos podría estar instalado en sistemas macOS

compatibles porque es una parte integral del Agente para Mac. En ese caso, la consola de Cyber

Protect mostrará que el Agente para la prevención de la pérdida de datos está instalado en el

ordenador, pero la función de control del dispositivos no funcionará. La función de control de

dispositivos solo funcionará en sistemas macOS compatibles con el Agente para la prevención de

la pérdida de datos.

Nota

La protección contra malware para Linux and macOS solo se admite cuando está habilitada la

protección contra malware avanzada.

Importante

Las funciones de Cyber Protect solo están disponibles para equipos en los que está instalado un

agente de protección. Para máquinas virtuales protegidas sin agente, por ejemplo, por Agente para

Hyper-V, Agente para VMware, Agente para la Virtuozzo Hybrid Infrastructure, Agente para Scale

Computing o Agente para oVirt, solo es compatible la copia de seguridad.

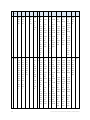

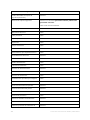

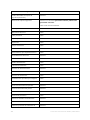

Funciones de Cyber Protect Windows Linux macOS

Planes de protección predeterminados

Trabajadores en remoto Sí No No

39 © Acronis International GmbH, 2003-2023

Funciones de Cyber Protect Windows Linux macOS

Trabajadores en la oficina (antivirus de terceros) Sí No No

Trabajadores en la oficina (antivirus Cyber Protect) Sí No No

Cyber Protect Essentials (solo para la edición Cyber

Protect Essentials)

Sí No No

Copia de seguridad forense

Recopilación de un volcado de memoria sin procesar Sí No No

Instantánea de los procesos en ejecución Sí No No

Certificación de copia de seguridad forense de

imágenes locales

Sí No No

Certificación de copia de seguridad forense de

imágenes en la nube

Sí No No

Protección continua de datos (CDP)

CDP para archivos y carpetas Sí No No

CDP para archivos cambiados mediante el

seguimiento de aplicaciones

Sí No No

Autodetección e instalación remota

Detección basada en la red Sí No No

Detección basada en Active Directory Sí No No

Detección con base en la plantilla (importación de

equipos desde un archivo)

Sí No No

Inclusión manual de dispositivos Sí No No

Active Protection

Detección inserciones de procesos Sí No No

Recuperación automática de archivos afectados de la

caché local

Sí Sí Sí

Autodefensa de las copias de seguridad de Acronis Sí No No

Autodefensa de las copias de seguridad del software

Acronis

Sí No Sí

(Solo Active

Protection y

componentes

antimalware)

40 © Acronis International GmbH, 2003-2023

Funciones de Cyber Protect Windows Linux macOS

Gestión de procesos de confianza/bloqueados Sí No Sí

Exclusiones de procesos/carpetas Sí Sí Sí

Detección de ransomware basada en el

comportamiento de un proceso (basada en IA)

Sí Sí Sí

Detección del proceso de criptominería basada en el

comportamiento de procesos

Sí No No

Protección de unidades externas (discos duros,

unidades flash y tarjetas SD)

Sí No Sí

Protección de carpetas de red Sí Sí Sí

Protección del servidor Sí No No

Protección de Zoom, Cisco Webex, Citrix Workspace y

Microsoft Teams

Sí No No

Protección antivirus y antimalware

Funcionalidad Active Protection integrada por

completo

Sí No No

Protección contra malware en tiempo real Sí Sí, cuando el

antimalware

avanzado está

habilitado

Sí, cuando el

antimalware

avanzado está

habilitado

Protección contra malware en tiempo real avanzada

con detección basada en firmas locales

Sí Sí Sí

Análisis estadístico para archivos ejecutables

portátiles

Sí No Sí*

Análisis antimalware bajo demanda Sí Sí** Sí

Protección de carpetas de red Sí Sí No

Protección del servidor Sí No No

Análisis de archivos del archivo comprimido Sí No Sí

Análisis de unidades extraíbles Sí No Sí

Análisis únicamente de archivos nuevos y cambiados Sí No Sí

Exclusiones de archivos/carpetas Sí Sí Sí***

Exclusiones de procesos Sí No Sí

41 © Acronis International GmbH, 2003-2023

Funciones de Cyber Protect Windows Linux macOS

Motor de análisis de comportamiento Sí No Sí

Prevención contra explotación Sí No No

Cuarentena Sí Sí Sí

Limpieza automática en cuarentena Sí No Sí

Filtrado de URL (http/https) Sí No No

Lista blanca corporativa Sí No Sí

Gestión del antivirus Microsoft Defender Sí No No

Gestión de Microsoft Security Essentials Sí No No

Registro y gestión de la protección antivirus y

antimalware mediante Windows Security Center

Sí No No

Evaluación de vulnerabilidades

Evaluación de vulnerabilidades del sistema operativo

y sus aplicaciones nativas

Sí Sí**** Sí

Evaluación de vulnerabilidades para aplicaciones de

terceros

Sí No Sí

Gestión de parches

Aprobación automática de parches Sí No No

Instalación automática de parches Sí No No

Prueba de parches Sí No No

Instalación manual de parches Sí No No

Programación de parches Sí No No

Instalación de parches a prueba de fallos: realización

de una copia de seguridad del equipo antes de

instalar los parches como parte del plan de

protección

Sí No No