Si elige realizar cualquier tarea de configuración sugerida en la Guía de inicio rápido, siga las indicaciones que aparecen en cualquier paso de

la guía para mostrar el asistente o área correspondiente de la interfaz de usuario. Los procedimientos necesarios para completar todas las

tareas sugeridas en la guía se describen en este documento, tal y como se indica en la siguiente tabla.

NOTA: No todos los usuarios necesitan realizar todas las tareas de configuración sugeridas en la Guía de inicio rápido. Debe entender

qué tareas quiere cumplir según sus necesidades concretas.

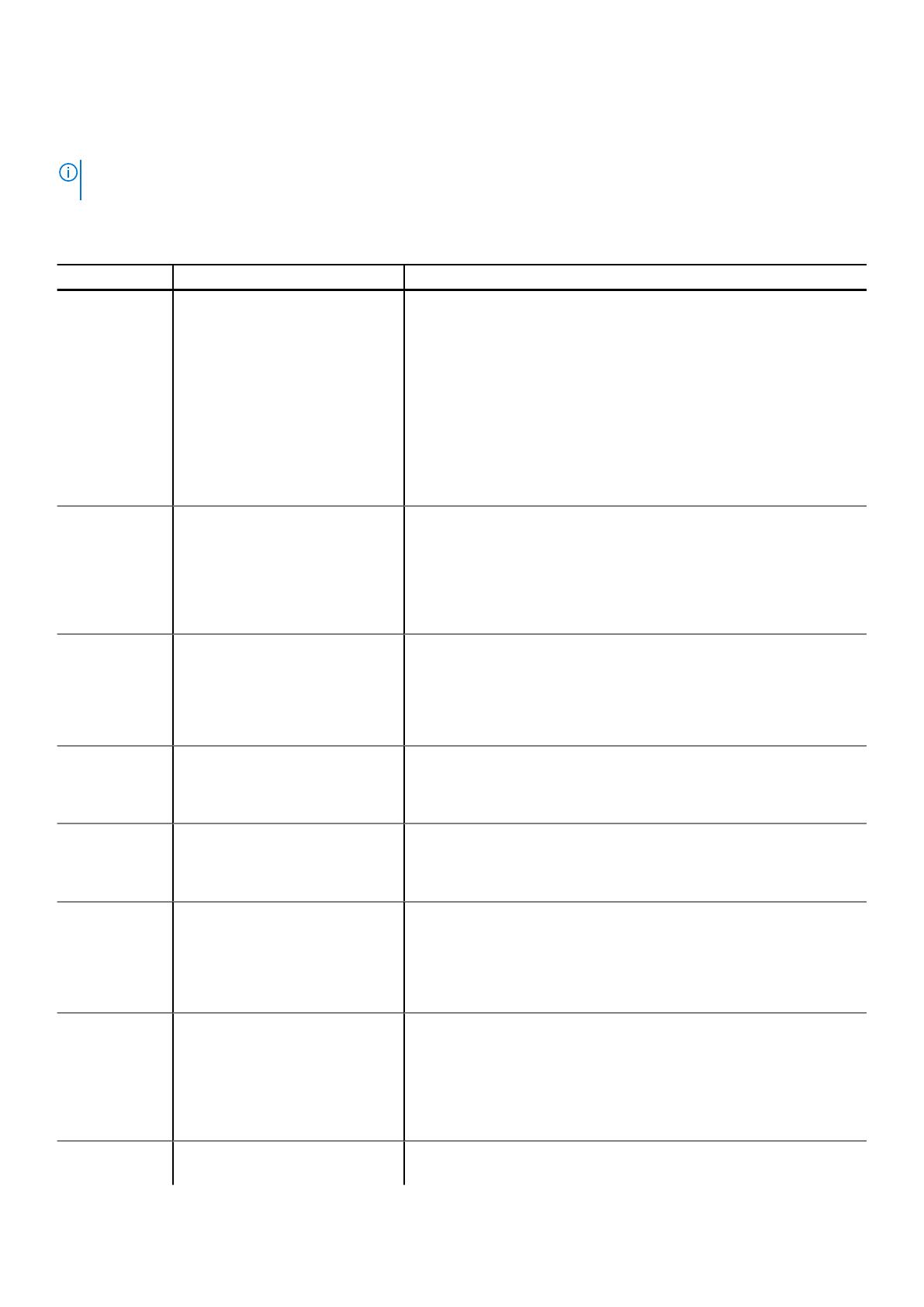

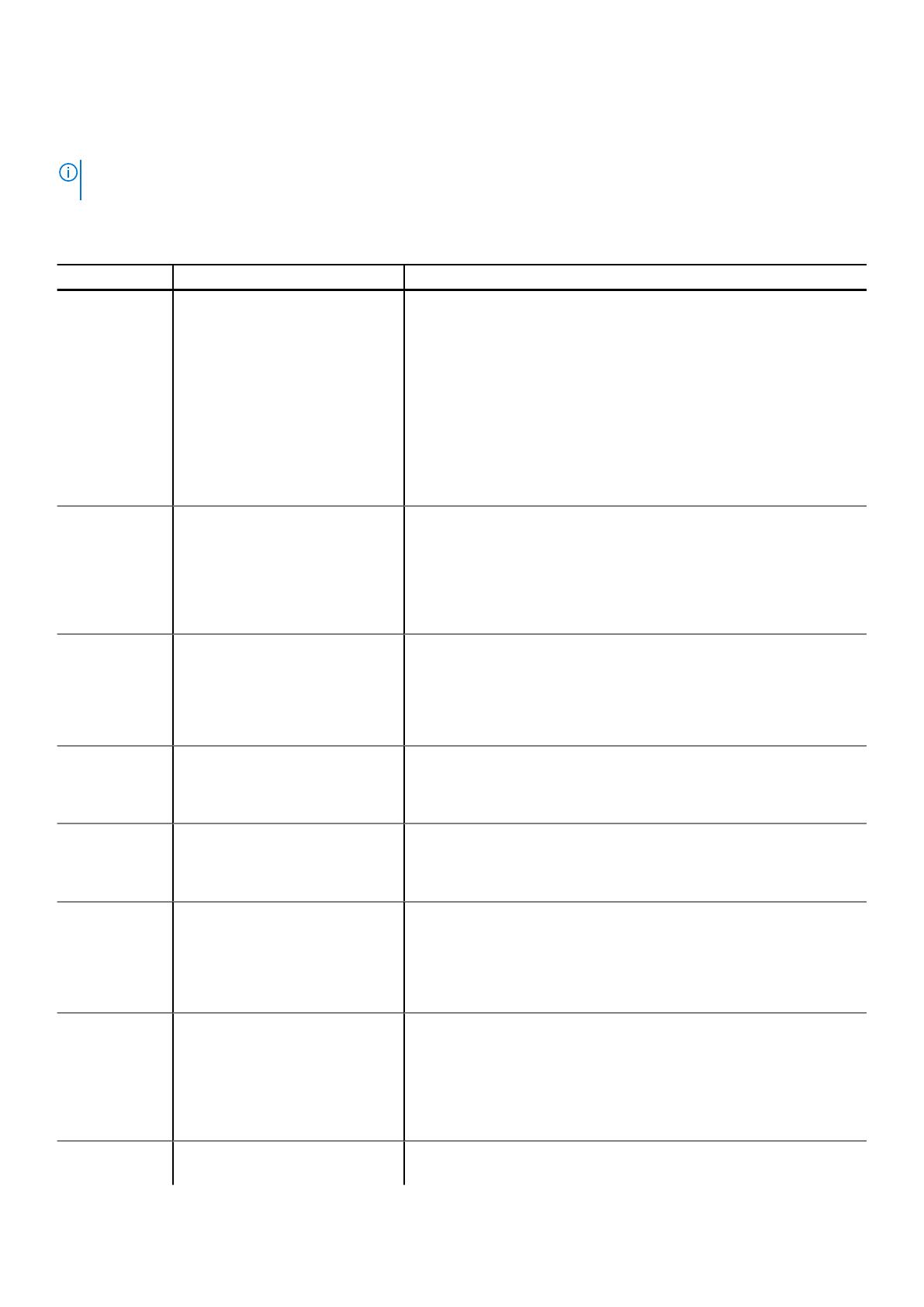

La Guía de inicio rápido soluciona todas las siguientes tareas de configuración:

Tabla 2. Tareas de configuración de la Guía de inicio rápido

Función Descripción corta Resultado de seleccionar la tarea, enlace a procedimiento

Protección Protección de un único equipo,

protección de un clúster de servidor

o protección de varios equipos

usando la protección masiva

Haga clic en Proteger o seleccione Proteger equipo en el menú desplegable

para abrir el Asistente para proteger un equipo. Para obtener más

información sobre cómo completar el Asistente para proteger un equipo,

consulte Cómo proteger una máquina en la página 130.

Seleccione Proteger clúster en el menú desplegable para abrir el cuadro de

diálogo Conectarse al clúster. Para obtener más información sobre cómo

proteger un clúster, consulte Protección de un clúster en la página 135.

Seleccione Protección masiva en el menú desplegable para abrir el

Asistente para proteger varios equipos. Para obtener más información sobre

cómo completar el Asistente para proteger varios equipos, consulte Acerca

de la protección de varios equipos en la página 154.

Replicación Configuración de una replicación de

un Core primario (origen) a uno

secundario (destino)

Haga clic en Replicación para abrir la página Replicación. Le solicita que

agregue un Core de destino mediante el asistente Replicación. Para obtener

información sobre cómo usar el asistente Replicación para configurar la

replicación en un Core administrado automáticamente, consulte Replicación a

un Core de destino administrado automáticamente en la página 219. Para

obtener más información sobre la replicación, consulte Configuración de la

replicación en la página 223.

Exportación

virtual

Realización de una exportación

puntual o establecimiento de una

exportación continua desde un

equipo protegido a una máquina

virtual

Haga clic en Exportar para realizar una exportación de datos de su equipo

protegido a una máquina virtual. Puede realizar una única exportación puntual

o establezca una espera virtual para la exportación continua a una máquina

virtual. Para obtener información sobre la exportación virtual, consulte

Información sobre la exportación a máquinas virtuales con Rapid Recovery en

la página 183.

Configuración Le permite establecer la

configuración adicional del Core de

Rapid Recovery

Haga clic en Más para ver las funciones adicionales que puede configurar o

administrar. Las funciones incluyen archivos comprimidos, montajes, CD de

inicio, repositorios, claves de cifrado, cuentas de la nube, búsqueda de

archivos, políticas de retención, notificaciones, informes, registros, etc.

Configuración:

cifrado

Agregar o importar claves de cifrado

que puede utilizar para uno o varios

equipos protegidos

Haga clic en Claves de cifrado para gestionar la seguridad de los datos

protegidos agregando o importando claves de cifrado. Puede aplicar claves

de cifrado a uno o varios equipos protegidos. El cifrado se describe en el

tema Descripción de las claves de cifrado en la página 15.

Configuración:

notificaciones

Configuración de las notificaciones

para los eventos, advertencias y

alertas.

Haga clic en Eventos para especificar grupos de notificación de eventos,

advertencias y alertas. Para enviarlos por correo electrónico, también deberá

establecer los ajustes del servidor SMTP. Para obtener más información

sobre cómo administrar eventos, consulte el tema Eventos en la página 96,

incluidos los temas Configuración de grupos de notificación en la página 103

y Configuración de un servidor de correo electrónico en la página 99.

Configuración:

retención

Permite consultar o cambiar la

política de retención predeterminada

para el Core

Haga clic en Política de retención para abrir la página Política de retención

para el Core. Desde aquí puede definir cuánto tiempo conservar un punto de

recuperación antes de consolidarlo. Para obtener información sobre los

conceptos de las políticas de retención, consulte el tema Administración de

datos anteriores en la página 207. Para obtener información sobre los

procedimientos, consulte Administración de políticas de retención en la

página 207.

Restaurar Restauración de datos desde un

punto de recuperación del Core

Haga clic en Restaurar para abrir el Asistente para restaurar un equipo. Para

obtener información sobre cómo restaurar datos, consulte el tema

Trabajar con el Core del Dispositivo DL 23