Dell iDRAC6 for Monolithic Servers Version 1.0 Guía del usuario

- Tipo

- Guía del usuario

AccesoremotointegradoDell™Controladora6(iDRAC6)Versión1.0Guía

del usuario

Notas y precauciones

Lainformacióncontenidaenestedocumentopuedemodificarsesinprevioaviso.

©2009 Dell Inc. Todos los derechos reservados.

QuedaestrictamenteprohibidalareproduccióndeestematerialencualquierformasinlaautorizaciónporescritodeDellInc.

Las marcas comerciales usadas en este texto: Dell, el logotipo DELL, Dell OpenManage y PowerEdge son marcas comerciales de Dell, Inc.; Microsoft, Windows, Windows Server,

WindowsVistayActiveDirectorysonmarcascomercialesomarcascomercialesregistradasdeMicrosoftCorporationenlosEstadosUnidosyenotrospaíses;Red Hat y Linux son

marcas comerciales registradas de Red Hat, Inc. en los Estados Unidos y otros paises; SUSE es una marca comercial registrada de Novell Corporation. Intel y Pentium son marcas

registradas de Intel Corporation en los Estados Unidos y otros paises; UNIX es una marca registrada de The Open Group en los Estados Unidos y otros paises; VMware es una

marca registrada de VMware, Inc. en los Estados Unidos y/o otras jurisdicciones.

Copyright 1998-2006TheOpenLDAPFoundation.Todoslosderechosreservados.Sepermitelaredistribuciónyusoenformatosbinarioyoriginal,conosinmodificaciones,sólo

segúnloautorizalalicenciapúblicadeOpenLDAP.UnacopiadeestalicenciaestádisponibleenelarchivoLICENSEeneldirectorioprincipaldeladistribución,obien,en

www.OpenLDAP.org/license.html. OpenLDAP es una marca comercial registrada de OpenLDAP Foundation. Hay archivos individuales y/o paquetes recibidos en contribuciones

quepuedenserpropiedadintelectualdetercerosyestánsujetosarestriccionesadicionales.EstetrabajosederivadeladistribuciónLDAPv3.3delaUniversidaddeMichigan.Este

trabajotambiéncontienematerialesqueprovienendefuentespúblicas.LainformaciónsobreOpenLDAPsepuedeobtenerenwww.openldap.org/. Portions Copyright 1998-2004

Kurt D. Zeilenga. Portions Copyright 1998-2004 Net Boolean Incorporated. Portions Copyright 2001-2004 IBM Corporation. Todos los derechos reservados. Se permite la

redistribuciónyusoenformatosbinarioyoriginal,conosinmodificaciones,sólosegúnloautorizalalicenciapúblicadeOpenLDAP.PortionsCopyright1999-2003 Howard Y.H.

Chu. Portions Copyright 1999-2003 Symas Corporation. Portions Copyright 1998-2003HallvardB.Furuseth.Todoslosderechosreservados.Sepermitelaredistribución y uso en

formatos binario y original, con o sin modificaciones, siempre y cuando se conserve este aviso. Los nombres de los titulares de la propiedad intelectual no se deben usar para

endosaropromoverproductosderivadosdeestesoftwaresinpreviopermisoescritoespecífico.Estesoftwareseofrece"talcual''singarantíasexpresasoimplícitas.Portions

Copyright (c) 1992-1996RegentsoftheUniversityofMichigan.Todoslosderechosreservados.Sepermitelaredistribuciónyusoenformatosbinarioyoriginalsiempreycuando

seconserveesteavisoyseconcedaelcréditocorrespondientealaUniversidaddeMichiganenAnnArbor.Elnombredelauniversidadnosedebeusarparaendosarnipromover

productosderivadosdeestesoftwaresinpreviopermisoescritoespecífico.Estesoftwareseofrece"talcual''singarantíasexpresasoimplícitas.Esposiblequeseutilizanotros

nombresymarcascomercialesenestedocumentoparahacerreferenciaalasentidadesquesondueñasdelasmarcasynombresoasusproductos.DellInc.renunciaa

cualquierinteréssobrelapropiedaddemarcasynombrescomercialesquenoseanlossuyos.

Marzo 2009 Rev. A00

iDRAC6Introducción

Comenzar con iDRAC6

InstalaciónbásicadeuniDRAC6

ConfiguracióndeliDRAC6pormediodelainterfazweb

ConfiguraciónavanzadadeliDRAC6

CómoagregaryconfigurarusuariosdeliDRAC6

Uso de iDRAC6 con Microsoft Active Directory

Configuracióndelaautenticacióndetarjetainteligente

Usodelaredireccióndeconsolaconinterfazgráficadeusuario

Configuraciónyusodemediosvirtuales

Uso de la interfaz de WS-Man

UsodelainterfazdelíneadecomandosdeSM-CLP de iDRAC6

InstalacióndelsistemaoperativomedianteVMCLI

ConfiguracióndelaInterfazdeadministracióndeplataformainteligente

(IPMI)

UsodelautilidaddeconfiguracióndeliDRAC

Supervisiónyadministracióndealertas

Recuperaciónysolucióndeproblemasdelsistemaadministrado

RecueraciónysolucióndeproblemasdeliDRAC6

Sensores

Supervisiónyadministracióndealimentación

Configuracióndelasfuncionesdeseguridad

Generalidades del subcomando RACADM

Definiciones de grupos y objetos de bases de datos de propiedades del

iDRAC6.

Interfaces admitidas de RACADM

Glosario

NOTA: UnaNOTAproporcionainformaciónimportantequeleayudaráautilizarmejorelequipo.

PRECAUCIÓN:UnmensajedePRECAUCIÓNindicalaposibilidaddedañosenelhardwareolapérdidadedatossinosesiguenlasinstrucciones.

Regresaralapáginadecontenido

Generalidades del subcomando RACADM

GuíadelusuariodeIntegratedDell™RemoteAccessController

versión1.2

EstaseccióncontienedescripcionesdelossubcomandosqueestándisponiblesenlainterfazdelíneadecomandosdeRACADM.

help

TablaA-1 describe el comando help.

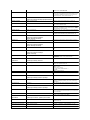

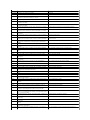

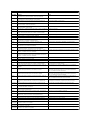

Tabla A-1.Comandohelp

Sinopsis

racadm help

racadm help <subcomando>

Descripción

El subcomando helpmuestraunalistadetodoslossubcomandosqueestándisponiblescuandoseutilizaelcomandoracadmjuntoconunadescripciónde

unalínea.Tambiénpuedeescribirunsubcomandodespuésdehelpparaqueaparezcalasintaxisdelsubcomandoespecífico.

Salida

El subcomando racadm help muestra una lista completa de subcomandos.

El comando racadm help <subcomando>muestraúnicamentelainformacióndelsubcomandoespecificado.

Interfaces admitidas

l RACADM local

config

TablaA-2 describe los subcomandos config y getconfig.

Tabla A-2.config/getconfig

help

config

getconfig

getssninfo

getsysinfo

getractime

setniccfg

getniccfg

getsvctag

racreset

racresetcfg

serveraction

getraclog

clrraclog

getsel

clrsel

gettracelog

sslcsrgen

sslcertupload

sslcertdownload

sslcertview

testemail

testtrap

Comando

Definición

help

Muestra una lista de todos los subcomandos disponibles para usarse con racadmyproporcionaunabrevedescripcióndecadauno.

Sinopsis

racadm config [-c|-p] -f <nombre_de_archivo>

racadm config -g <nombre_de_grupo> -o <nombre_de_objeto> [-i <índice>] <valor>

Interfaces admitidas

l RACADM local

Descripción

El subcomando configpermiteestablecerparámetrosdeconfiguracióndeiDRACindividualmenteoprocesarlosenlotecomopartedeunarchivode

configuración.Silainformaciónesdiferente,eseobjetodeiDRACseescribiráconelnuevovalor.

Entrada

En la tablaA-3 se describen las opciones del subcomando config.

Tabla A-3.Opcionesydescripcionesdelsubcomandoconfig

Salida

Este subcomando genera una salida de error cuando se encuentra cualquiera de los siguientes problemas:

l Sintaxis,nombredegrupo,nombredeobjetooíndicenoválidos,uotrosmiembrosnoválidosdelabasededatos

l Fallas de la CLI de RACADM

Estesubcomandoindicacuántosobjetosdeconfiguraciónseescribieronylacantidadtotaldeobjetosquehabíaenelarchivo.cfg.

Ejemplos

l racadm config -g cfgLanNetworking -o cfgNicIpAddress 10.35.10.110

Asignaelvalor10.35.10.110alparámetro(objeto)deconfiguracióncfgNicIpAddress.EsteobjetodedirecciónIPestácontenidoenelgrupo

cfgLanNetworking.

l racadm config -f myrac.cfg

Configura o reconfigura el iDRAC. El archivo myrac.cfg se puede crear con el comando getconfig. El archivo myrac.cfgtambiénsepuedeeditar

manualmentesiempreycuandosesiganlasreglasdeanálisis.

Subcomando

Definición

config

Configura el iDRAC.

getconfig

ObtienelainformacióndeconfiguracióndeiDRAC.

Opción

Descripción

-f

Laopción-f <nombre_de_archivo> hace que config lea el contenido del archivo especificado con el <nombre_de_archivo> y que configure el iDRAC.

El archivo debe contener los datos en el formato que se especifica en "Sintaxisdelarchivodeconfiguración".

-p

Laopción-p,odecontraseña,indicaaconfigqueborrelasanotacionesdecontraseñascontenidasenelarchivoconfig-f <nombre de archivo>

despuésdequesecompletalaconfiguración.

-g

Laopción-g <nombre_de_grupo>,odegrupo,sedebeusarconlaopción-o. El <nombre_de_grupo> especifica el grupo que contiene al objeto que

se va a definir.

-o

Laopción-o <nombre_de_objeto> <valor>,odeobjeto,sedebeusarconlaopción-g.Estaopciónespecificaelnombredeobjetoqueseescribe

con la cadena <valor>.

-i

Laopción-i <índice>,odeíndice,sóloesválidaparagruposindexadosysepuedeusarparaespecificarungrupoexclusivo.Elíndiceseespecifica

aquímedianteelvalordelíndice;nomedianteun valor asignado.

-c

Laopción-c,odeverificación,seusaconelsubcomandoconfig y permite analizar el archivo .cfg para encontrar errores de sintaxis. Si se

encuentranerrores,semostraráelnúmerodelíneayunabrevedescripcióndeloqueesincorrecto.Noserealizanlasoperacionesdeescrituraen

eliDRAC.Estaopciónessólounarevisión.

NOTA: El archivo myrac.cfgnocontienecontraseñas.Paraincluircontraseñasenelarchivo,usteddebeintroducirlasmanualmente.Sidesea

eliminarcontraseñasdelarchivomyrac.cfgdurantelaconfiguración,uselaopción-p.

getconfig

El subcomando getconfigpermiterecuperarparámetrosdeconfiguracióndeiDRACindividualmenteosepuedenrecuperartodoslosgruposdeconfiguración

de iDRAC y guardarse en un archivo.

Entrada

En la tablaA-4 se describen las opciones del subcomando getconfig.

Tabla A-4.Opcionesdelsubcomandogetconfig

Salida

Este subcomando genera una salida de error cuando se encuentra cualquiera de los siguientes problemas:

l Sintaxis,nombredegrupo,nombredeobjetooíndicenoválidos,uotrosmiembrosnoválidosdelabasededatos

l Fallas de transporte de la CLI de RACADM

Sinoseencuentranerrores,estesubcomandomuestraelcontenidodelaconfiguraciónespecificada.

Ejemplos

l racadm getconfig -g cfgLanNetworking

Muestratodaslaspropiedadesdeconfiguración(objetos)queseencuentranenelgrupocfgLanNetworking.

l racadm getconfig -f myrac.cfg

GuardatodoslosobjetosdeconfiguracióndegrupodeliDRACenelarchivomyrac.cfg.

l racadm getconfig -h

MuestraunalistadelosgruposdeconfiguracióndisponibleseneliDRAC.

l racadm getconfig -u root

Muestralaspropiedadesdeconfiguracióndelusuarioroot.

l racadm getconfig -g cfgUserAdmin -i 2 -v

Muestralainstanciadelgrupodeusuariosenelíndice2conampliainformacióndelosvaloresdelapropiedad.

Sinopsis

NOTA: Alutilizarlaopción-f sinespecificarunarchivo,apareceráelcontenidodelarchivoenlapantalladelaterminal.

Opción

Descripción

-f

Laopción -f <nombre_de_archivo> redirige getconfigparaqueescribatodalaconfiguracióndeiDRACenunarchivodeconfiguración.Estearchivo

sepuedeusarentoncespararealizaroperacionesdeconfiguracióndeprocesamientoenlotepormediodelsubcomandoconfig.

NOTA: Laopción-f no crea anotaciones para los grupos cfgIpmiPet y cfgIpmiPef. Usted debe establecer al menos un destino de captura para

capturar el grupo cfgIpmiPet en el archivo.

-g

Laopción-g <nombre_de_grupo>,odegrupo,sepuedeusarparamostrarlaconfiguracióndeunsologrupo.Elnombre_de_grupo es el nombre del

grupo que se utiliza en los archivos racadm.cfg.Sielgrupoesungrupoindexado,uselaopción-i.

-h

Laopción-h,odeayuda,muestraunalistadetodoslosgruposdeconfiguracióndisponiblesquesepuedenusar.Estaopciónesútilcuandousted

no recuerda los nombres exactos de los grupos.

-i

Laopción-i <índice>,odeíndice, sóloesválidaparagruposindexadosysepuedeusarparaespecificarungrupoexclusivo.Si-i <índice> no se

especifica,seasumiráunvalorde1paralosgrupos,quesontablasquetienenvariasanotaciones.Elíndiceseespecificamedianteelvalordel

índice;nomedianteunvalorasignado.

-o

Laopción-o <nombre_de_objeto>,odeobjeto,especificaelnombredeobjetoqueseusaenlaconsulta.Estaopciónsepuedeusarconlaopción-

g.

-u

Laopción-u <nombre_de_usuario>,odenombredeusuario,sepuedeusarparamostrarlaconfiguracióndelusuarioespecificado.Laopción

<nombre_de_usuario>eselnombredeusuarioparainiciodesesión.

-v

Laopción-v,odetallada,muestradetallesadicionalesenpropiedadesyseutilizaconlaopción-g.

racadm getconfig -f <nombre_de_archivo>

racadm getconfig -g <nombre_de_grupo> [-i <índice>]

racadm getconfig -u <nombre_de_usuario>

racadm getconfig -h

Interfaces admitidas

l RACADM local

getssninfo

En la tablaA-5 se describe el subcomando getssninfo.

Tabla A-5.Subcomandogetssninfo

Sinopsis

racadm getssninfo [-A] [-u <nombre_de_usuario> | *]

Descripción

El comando getssninfomuestraunalistadelosusuariosqueestánconectadosaliDRAC.Lainformaciónderesumenproporcionalasiguienteinformación:

l Nombre de usuario

l DirecciónIP(sicorresponde)

l Tipodesesión(porejemplo,SSHoTelnet)

l Consolas en uso (por ejemplo, Medios virtuales o KVM virtual)

Interfaces admitidas

l RACADM local

Entrada

En la tablaA-6 se describen las opciones del subcomando getssninfo.

Tabla A-6.Opcionesdelsubcomandogetssninfo

Ejemplos

l racadm getssninfo

La tablaA-7 ofrece un ejemplo del mensaje de salida del comando racadm getssninfo.

Tabla A-7.Ejemplodelmensajedesalidadelsubcomandogetssninfo

Subcomando

Definición

getssninfo

Recuperainformacióndelasesiónparaunaomássesionesactivasopendientesdesdelatabladesesionesdeladministradordesesiones.

Opción

Descripción

-A

Laopción-Aeliminalaimpresióndelosencabezadosdelosdatos.

-u

Laopcióndenombredeusuario-u <nombre_de_usuario> limitalasalidaimpresaasóloregistrosdetalladosdelasesiónparaelnombredeusuario

determinado.Siseproporcionaunasterisco(*)comonombredeusuario,apareceráunalistadetodoslosusuarios.Lainformaciónderesumenno

aparecerácuandoseespecifiqueestaopción.

l racadm getssninfo -A

"root" 143.166.174.19 "Telnet" "NINGUNO"

l racadm getssninfo -A -u *

"root" "143.166.174.19" "Telnet" "NINGUNO"

l "bob" "143.166.174.19" "GUI" "NINGUNO"

getsysinfo

En la tablaA-8 se describe el subcomando racadm getsysinfo.

Tabla A-8.getsysinfo

Sinopsis

racadm getsysinfo [-d] [-s] [-w] [-A]

Descripción

El subcomando getsysinfomuestralainformaciónrelacionadaconeliDRAC,elservidoradministradoylaconfiguracióndevigilancia.

Interfaces admitidas

l RACADM local

Entrada

En la tablaA-9 se describen las opciones del subcomando getsysinfo.

Tabla A-9.Opcionesdelsubcomandogetsysinfo

Salida

El subcomando getsysinfomuestralainformaciónrelacionadaconeliDRAC,elservidoradministradoylaconfiguracióndevigilancia.

Ejemplo del mensaje de salida

RAC Information:

RACDate/Time=WedAug2220:01:332007

Usuario

DirecciónIP

Tipo

Consolas

root

192.168.0.10

Telnet

KVM virtual

Comando

Definición

getsysinfo

MuestrainformacióndeiDRAC,informacióndelsistemaeinformacióndelestadodelavigilancia.

Opción

Descripción

-d

MuestralainformacióndeiDRAC.

-s

Muestralainformacióndelsistema

-w

Muestralainformacióndevigilancia

-A

Eliminalaimpresióndeencabezados/etiquetas.

FirmwareVersion=0.32

FirmwareBuild=13661

LastFirmwareUpdate=MonAug2008:09:362007

HardwareVersion=NA

CurrentIPAddress=192.168.0.120

CurrentIPGateway=192.168.0.1

CurrentIPNetmask=255.255.255.0

DHCPEnabled=1

MACAddress=00:14:22:18:cd:f9

CurrentDNSServer1=10.32.60.4

CurrentDNSServer2=10.32.60.5

DNSServersfromDHCP=1

RegisterDNSRACName=1

DNSRACName=iDRAC-783932693338

CurrentDNSDomain=us.dell.com

System Information:

SystemModel=PowerEdgeM600

SystemBIOSVersion=0.2.1

BMCFirmwareVersion=0.32

ServiceTag=48192

HostName=dell-x92i38xc2n

OSName=

PowerStatus=OFF

Watchdog Information:

RecoveryAction=None

Presentcountdownvalue=0seconds

Initialcountdownvalue=0seconds

Ejemplos

l racadm getsysinfo -A -s

"System Information:" "PowerEdge M600" "0.2.1" "0.32" "48192" "dell-x92i38xc2n" "" "ON"

l racadm getsysinfo -w -s

System Information:

SystemModel=PowerEdgeM600

SystemBIOSVersion=0.2.1

BMCFirmwareVersion=0.32

ServiceTag=48192

HostName=dell-x92i38xc2n

OSName=

PowerStatus=ON

Watchdog Information:

RecoveryAction=None

Presentcountdownvalue=0seconds

Initialcountdownvalue=0seconds

Restricciones

Los campos nombre de host y nombre de sistema operativo en el mensaje de getsysinfomuestranlainformacióncorrectasólocuandoDellOpenManage

estáinstaladoenelservidoradministrado.SiOpenManagenoestáinstaladoenelservidoradministrado,esposiblequeestoscamposaparezcanenblancoo

muestreninformaciónincorrecta.

getractime

En la tablaA-10 se describe el subcomando getractime.

Tabla A-10.getractime

Sinopsis

racadm getractime [-d]

Subcomando

Definición

getractime

Muestra la hora actual del controlador de acceso remoto.

Descripción

Cuando se usa sin opciones, el subcomando getractimemuestralahoraenformatocomúnlegible.

Conlaopción-d, getractime muestra la hora en formato, aaaammddhhmmss.mmmmmms, que es el mismo formato que genera el comando date de UNIX.

Salida

El subcomando getractimemuestraelmensajedesalidaenunalínea.

Ejemplo del mensaje de salida

racadm getractime

Thu Dec 8 20:15:26 2005

racadm getractime -d

20071208201542.000000

Interfaces admitidas

l RACADM local

setniccfg

En la tablaA-11 se describe el subcomando setniccfg.

Tabla A-11.setniccfg

Sinopsis

racadm setniccfg -d

racadm setniccfg -s [<dirección_IP> <máscara_de_red> <puerta_de_enlace>]

racadm setniccfg -o [<dirección_IP> <máscara_de_red> <puerta_de_enlace>]

Descripción

El subcomando setniccfgestableceladirecciónIPdeliDRAC.

l Laopción-d activa DHCP para el NIC (el valor predeterminado es DHCP activado).

l Laopción-sactivalaconfiguracióndeIPestática.SepuedenespecificarladirecciónIP,lamáscaraderedylapuertadeenlace.Delocontrario,seusa

laconfiguraciónestáticaexistente.<dirección_IP>, <máscara_de_red> y <puerta_de_enlace> se deben escribir como cadenas separadas con puntos.

racadm setniccfg -s 192.168.0.120 255.255.255.0 192.168.0.1

l Laopción-o desactiva el NIC completamente. <dirección_IP>, <máscara_de_red> y <puerta_de_enlace> se deben escribir como cadenas separadas con

puntos.

racadm setniccfg -o 192.168.0.120 255.255.255.0 192.168.0.1

Salida

Silaoperaciónnoessatisfactoria,elsubcomandosetniccfgmuestraelmensajedeerrorcorrespondiente.Siessatisfactoria,apareceráunmensaje.

Subcomando

Definición

setniccfg

EstablecelaconfiguraciónIPparaelcontrolador.

Interfaces admitidas

l RACADM local

getniccfg

En la tablaA-12 se describe el subcomando getniccfg.

Tabla A-12.getniccfg

Sinopsis

racadm getniccfg

Descripción

El subcomando getniccfgmuestralaconfiguraciónactualdelatarjetadeinterfazdered.

Ejemplo del mensaje de salida

Silaoperaciónnoessatisfactoria,elsubcomandogetniccfg muestra el mensaje de error correspondiente. De lo contrario, cuando se ejecute

satisfactoriamente,elmensajeapareceráenelformatosiguiente:

NICEnabled=1

DHCPEnabled=1

IPAddress=192.168.0.1

SubnetMask=255.255.255.0

Gateway=192.168.0.1

Interfaces admitidas

l RACADM local

getsvctag

En la tablaA-13 se describe el subcomando getsvctag.

Tabla A-13.getsvctag

Sinopsis

racadm getsvctag

Descripción

Subcomando

Definición

getniccfg

MuestralaconfiguraciónIPactualdeliDRAC.

Subcomando

Definición

getsvctag

Muestra la etiqueta de servicio.

El subcomando getsvctag muestra la etiqueta de servicio del sistema host.

Ejemplo

Escriba getsvctagenlapeticióndecomandos.Elmensajedesalidaescomoelsiguiente:

Y76TP0G

El comando muestra 0 cuando se ejecuta satisfactoriamente y valores distintos de cero cuando hay errores.

Interfaces admitidas

l RACADM local

racreset

En la tablaA-14 se describe el subcomando racreset.

Tabla A-14.racreset

Sinopsis

racadm racreset

Descripción

El subcomando racreset realiza un restablecimiento de iDRAC. El suceso de restablecimiento se escribe en el registro de iDRAC.

Ejemplos

l racadm racreset

Inicia la secuencia de restablecimiento ordenado de iDRAC.

Interfaces admitidas

l RACADM local

racresetcfg

En la tablaA-15 se describe el subcomando racresetcfg.

Tabla A-15.racresetcfg

Sinopsis

Subcomando

Definición

racreset

Restablece el iDRAC.

AVISO: Cuando se ejecuta un subcomando racreset, es posible que el iDRAC tarde hasta un minuto para volver a un estado utilizable.

Subcomando

Definición

racresetcfg

RestablecelosvalorespredeterminadosdefábricadetodalaconfiguracióndelRAC.

racadm racresetcfg

Interfaces admitidas

l RACADM local

Descripción

El comando racresetcfg elimina todas las anotaciones de la propiedad de base de datos configuradas por el usuario. La base de datos tiene propiedades

predeterminadas para todas las anotaciones que se usan para restablecer los valores predeterminados originales del iDRAC.

serveraction

En la tablaA-16 se describe el subcomando serveraction.

Tabla A-16.serveraction

Sinopsis

racadm serveraction <acción>

Descripción

El subcomando serveractionpermitequelosusuariosrealicenoperacionesdeadministracióndelaalimentaciónenelsistemahost.EnlatablaA-17 se

describenlasopcionesdecontroldealimentacióndeserveraction.

Tabla A-17.Opcionesdelsubcomandoserveraction

Salida

El subcomando serveractionmostraráunmensajedeerrorsilaoperaciónsolicitadanopuedeejecutarseounmensajedeejecuciónsatisfactoriasila

operaciónsehafinalizadodemanerasatisfactoria.

Interfaces admitidas

l RACADM local

getraclog

En la tablaA-18 se describe el comando racadm getraclog.

AVISO: EstecomandoeliminalaconfiguraciónactualdeliDRACyrestablecelaconfiguraciónpredeterminadadelmismo.Despuésdelrestablecimiento,

elnombreylacontraseñapredeterminadossonroot y calvin,respectivamente,yladirecciónIPes192.168.0.120 máselnúmerodelaranuraenla

que se encuentra el servidor en el chasis.

Subcomando

Definición

serveraction

Ejecuta un restablecimiento o ciclo de encendido y apagado del servidor administrado.

Cadena

Definición

<acción>

Especificalaacción.Lasopcionesdelacadena<acción> son:

l powerdown: apaga el servidor administrado.

l powerup: enciende el servidor administrado.

l powercycle:realizaunaoperacióndeciclodeencendidoenelservidoradministrado.Estaacciónessimilaralaaccióndepresionarel

botóndeencendidoenelpanelfrontaldelsistemaparaapagarloydespuésencenderelsistema.

l powerstatus:muestraelestadoactualdealimentacióndelservidor(Encendido o Apagado).

l hardreset:realizaunaoperaciónderestablecimiento(reinicio)enelservidoradministrado.

Tabla A-18.getraclog

Sinopsis

racadm getraclog -i

racadm getraclog [-A] [-o] [-c número] [-s anotación_de_inicio] [-m]

Descripción

El comando getraclog -i muestraelnúmerodeanotacionesenelregistrodeiDRAC.

Las siguientes opciones permiten que el comando getraclog lea las anotaciones:

Tabla A-19.Opcionesdelsubcomandogetraclog

Salida

Elmensajedesalidapredeterminadomuestraelnúmerodeanotación,lafechaylahora,elorigenyladescripción.Lafechayhoracomienzaalamedianoche

del 1

o

deeneroyavanzahastaqueelservidoradministradoseinicia.Despuésdequeelservidoradministradoseinicia,lahoradesistemadelmismoseusa

para registrar la fecha y hora.

Ejemplo del mensaje de salida

Record:1

Date/Time:Dec808:10:11

Source:login[433]

Description:rootloginfrom143.166.157.103

Interfaces admitidas

l RACADM local

clrraclog

Sinopsis

racadm clrraclog

Descripción

Comando

Definición

getraclog -i

MuestraelnúmerodeanotacionesenelregistrodeiDRAC.

getraclog

Muestra las anotaciones del registro de iDRAC.

NOTA: Sinoseintroducenopciones,semostrarátodoelregistro.

Opción

Descripción

-A

Muestra el mensaje de salida sin encabezados ni etiquetas.

-c

Proporcionalacuentamáximadeanotacionesagenerar.

-m

Muestraunapantalladeinformaciónalavezypidealusuarioquecontinúe(esparecidaalcomandomore de UNIX).

-o

Muestraelmensajedesalidaenunasolalínea.

-s

Especificalaanotacióninicialapartirdelacualsemuestralainformación.

El subcomando clrraclogeliminatodaslasanotacionesexistentesdelregistrodeliDRAC.Secreaunanuevaanotaciónpararegistrarlafechaylahoraenque

el registro fue borrado.

getsel

En la tablaA-20 se describe el comando getsel.

Tabla A-20.getsel

Sinopsis

racadm getsel -i

racadm getsel [-E] [-R] [-A] [-o] [-c número] [-s número] [-m]

Descripción

El comando getsel -imuestraelnúmerodeanotacionesenregistrodesucesosdelsistema.

Las siguientes opciones getsel(sinlaopción-i) se usan para leer anotaciones.

Tabla A-21.Opcionesdelsubcomandogetsel

Salida

Elmensajedesalidapredeterminadomuestraelnúmerodeanotación,lafechaylahora,laseveridadyladescripción.

Por ejemplo:

Record:1

Date/Time:11/16/200522:40:43

Severity:Ok

Description:SystemBoardSEL:eventlogsensorforSystemBoard,logclearedwasasserted

Interfaces admitidas

l RACADM local

clrsel

Comando

Definición

getsel -i

MuestraelnúmerodeanotacionesenelRegistro de sucesos del sistema.

getsel

Muestra las anotaciones del registro de sucesos del sistema.

NOTA: Sinoseespecificanargumentos,semostrarátodoelregistro.

Opción

Descripción

-A

Especifica que el mensaje de salida debe aparecer sin encabezados ni etiquetas.

-c

Proporcionalacuentamáximadeanotacionesagenerar.

-o

Muestraelmensajedesalidaenunasolalínea.

-s

Especificalaanotacióninicialapartirdelacualsemuestralainformación.

-E

Colocalos16bytesdelregistrodesucesosdelsistemasinprocesaralfinaldecadalíneadesalidacomounasecuenciadevaloreshexadecimales.

-R

Sóloseimprimenlosdatossinprocesar.

-m

Muestraunapantalladeinformaciónalavezypidealusuarioquecontinúe(esparecidaalcomandomore de UNIX).

Sinopsis

racadm clrsel

Descripción

El comando clrsel elimina todas las anotaciones existentes del Registro de sucesos del sistema (SEL).

Interfaces admitidas

l RACADM local

gettracelog

En la tablaA-22 se describe el subcomando gettracelog.

Tabla A-22.gettracelog

Sinopsis

racadm gettracelog -i

racadm gettracelog [-A] [-o] [-cnúmero][-sanotación_inicial][-m]

Descripción

El comando gettracelog(sinlaopción-i) lee las anotaciones. Las anotaciones de gettracelog siguientes se usan para leer anotaciones:

Tabla A-23.Opcionesdelsubcomandogettracelog

Salida

Elmensajedesalidapredeterminadomuestraelnúmerodeanotación,lafechaylahora,elorigenyladescripción.Lafechayhoracomienzaalamedianoche

del 1

o

deeneroyavanzahastaqueelsistemaadministradoseinicia.Despuésdequeelsistemaadministradoseinicia,lahoradesistemadelmismoseusa

para registrar la fecha y hora.

Por ejemplo:

Record: 1

Date/Time: Dec 8 08:21:30

Source: ssnmgrd[175]

Description: root from 143.166.157.103: session timeout sid 0be0aef4

Comando

Definición

gettracelog -i

Muestraelnúmerodeanotacionesenelregistro de rastreo del iDRAC.

gettracelog

Muestra el registro de rastreo de iDRAC.

Opción

Descripción

-i

Muestraelnúmerodeanotacionesenelregistro de rastreo del iDRAC.

-m

Muestraunapantalladeinformaciónalavezypidealusuarioquecontinúe(esparecidaalcomandomore de UNIX).

-o

Muestraelmensajedesalidaenunasolalínea.

-c

Especificaelnúmerodeanotacionesamostrar.

-s

Especificalaanotacióninicialamostrar.

-A

No mostrar encabezados ni etiquetas.

Interfaces admitidas

l RACADM local

sslcsrgen

En la tablaA-24 se describe el subcomando sslcsrgen.

Tabla A-24.sslcsrgen

Sinopsis

racadm sslcsrgen [-g] [-f <nombre_de_archivo>]

racadm sslcsrgen -s

Descripción

El subcomando sslcsrgen se puede usar para generar una CSR y descargar el archivo en el sistema de archivos local del cliente. La CSR se puede utilizar para

crear un certificado personalizado SSL que se puede usar para realizar transacciones SSL en el RAC.

Opciones

En la tablaA-25 se describen las opciones del subcomando sslcsrgen.

Tabla A-25.Opcionesdelsubcomandosslcsrgen

Sinoseespecificanopciones,segeneraráunaCSRysedescargaráenelsistemalocaldearchivoscomosslcsr de manera predeterminada. Laopción-g no

sepuedeusarconlaopción-s,ylaopción-fsólosepuedeusarconlaopción-g.

El subcomando sslcsrgen -smuestraunodelossiguientescódigosdeestado:

l LaCSRsegeneródemanerasatisfactoria.

l La CSR no existe.

l GeneracióndelaCSRenprogreso.

Ejemplos

racadm sslcsrgen -s

o

racadm sslcsrgen -g -f c:\csr\csrtest.txt

Interfaces admitidas

Subcomando

Descripción

sslcsrgen

Genera y descarga una solicitud de firma de certificado (CSR) SSL del RAC.

Opción

Descripción

-g

Genera una nueva CSR.

-s

MuestraelestadodelprocesodegeneracióndelaCSR(lageneraciónenprogreso,activaoninguna).

-f

Especificaelnombredearchivodelaubicación,<nombre_de_archivo>, donde la CSR se va a descargar.

NOTA: Sinoseespecificalaopción-f,seasignaráelnombredearchivopredeterminadodesslcsr en el directorio actual.

NOTA: Antes de que se pueda generar una CSR, los campos de la misma se deben configurar en el grupo cfgRacSecurity de RACADM. Por ejemplo:

racadm config -g cfgRacSecurity -o cfgRacSecCsrCommonName Mi_empresa

l RACADM local

sslcertupload

En la tablaA-26 se describe el subcomando sslcertupload.

Tabla A-26.sslcertupload

Sinopsis

racadm sslcertupload -t <tipo> [-f <nombre_de_archivo>]

Opciones

En la tablaA-27 se describen las opciones del subcomando sslcertupload.

Tabla A-27.Opcionesdelsubcomandosslcertupload

El comando sslcertupload muestra 0 cuando se ejecuta de manera satisfactoria y un valor distinto a cero cuando no se ejecuta satisfactoriamente.

Ejemplo

racadm sslcertupload -t 1 -f c:\cert\cert.txt

Interfaces admitidas

l RACADM local

sslcertdownload

En la tablaA-28 se describe el subcomando sslcertdownload.

Tabla A-28.sslcertdownload

Sinopsis

racadm sslcertdownload -t <tipo> [-f <nombre_de_archivo>]

Subcomando

Descripción

sslcertupload

Carga un servidor SSL personalizado o un certificado de CA del cliente al iDRAC.

Opción

Descripción

-t

Especifica el tipo de certificado que se va a cargar, ya sea el certificado de CA o el certificado del servidor.

1 = certificado del servidor

2 = certificado de CA

-f

Especificaelnombredearchivodelcertificadoquesevaacargar.Sinoseespecificaelarchivo,seseleccionaráelarchivosslcert en el directorio

actual.

Subcomando

Descripción

sslcertdownload

Descarga un certificado SSL del RAC al sistema de archivos del cliente.

Opciones

En la tablaA-29 se describen las opciones del subcomando sslcertdownload.

Tabla A-29.Opcionesdelsubcomandosslcertdownload

El comando sslcertdownload muestra 0 cuando se ejecuta de manera satisfactoria y un valor distinto a cero cuando no se ejecuta satisfactoriamente.

Ejemplo

racadm sslcertdownload -t 1 -f c:\cert\cert.txt

Interfaces admitidas

l RACADM local

sslcertview

En la tablaA-30 se describe el subcomando sslcertview.

Tabla A-30.sslcertview

Sinopsis

racadm sslcertview -t <tipo> [-A]

Opciones

En la tablaA-31 se describen las opciones del subcomando sslcertview.

Tabla A-31.Opcionesdelsubcomandosslcertview

Ejemplo del mensaje de salida

racadm sslcertview -t 1

SerialNumber:00

Opción

Descripción

-t

Especifica el tipo de certificado que se va a descargar; un certificado de Microsoft

®

Active Directory

®

o bien un certificado de servidor.

1 = certificado del servidor

2 = certificado de Microsoft Active Directory

-f

Especificaelnombredearchivodelcertificadoquesevaacargar.Sinoseespecificalaopción-foelnombredearchivo,seseleccionaráelarchivo

sslcert en el directorio actual.

Subcomando

Descripción

sslcertview

Muestra al servidor SSL o el certificado de CA que existe en el iDRAC.

Opción

Descripción

-t

Especificaeltipodecertificadoquesevaadescargar,yaseauncertificadodeMicrosoftActiveDirectoryouncertificadodeservidor.

1 = certificado del servidor

2 = certificado de Microsoft Active Directory

-A

Evitalaimpresióndeencabezados/etiquetas.

Subject Information:

CountryCode(CC):US

State(S):Texas

Locality(L):RoundRock

Organization(O):DellInc.

OrganizationalUnit(OU):RemoteAccessGroup

CommonName(CN):iDRACdefaultcertificate

Issuer Information:

CountryCode(CC):US

State(S):Texas

Locality(L):RoundRock

Organization(O):DellInc.

OrganizationalUnit(OU):RemoteAccessGroup

CommonName(CN):iDRACdefaultcertificate

ValidFrom:Jul816:21:562005GMT

ValidTo:Jul716:21:562010GMT

racadm sslcertview -t 1 -A

00

US

Texas

Round Rock

Dell Inc.

Remote Access Group

iDRAC default certificate

US

Texas

Round Rock

Dell Inc.

Remote Access Group

iDRAC default certificate

Jul 8 16:21:56 2005 GMT

Jul 7 16:21:56 2010 GMT

Interfaces admitidas

l RACADM local

testemail

En la tablaA-32 se describe el subcomando testemail.

Tabla A-32.Configuracióndetestemail

Sinopsis

racadm testemail -i <índice>

Descripción

EnvíauncorreoelectrónicodepruebadeliDRACaundestinoespecificado.

Antesdeejecutarelcomandotestemail,asegúresedequeelíndiceespecificadoenelgrupocfgEmailAlertdeRACADMestéactivadoyconfigurado

correctamente. La tablaA-33 proporciona un ejemplo de comandos para el grupo cfgEmailAlert.

Tabla A-33.Configuracióndetestemail

Subcomando

Descripción

testemail

PruebalafuncióndealertasporcorreoelectrónicodeliDRAC.

Acción

Comando

Activa la alerta

racadm config -g cfgEmailAlert -o cfgEmailAlertEnable

-i 1 1

Estableceladireccióndecorreoelectrónicodedestino

racadm config -g cfgEmailAlert -o cfgEmailAlertAddress -i 1

usuario1@mi_empresa.com

Estableceelmensajepersonalizadoqueseenvíaaladireccióndecorreo

electrónicodedestino

racadm config -g cfgEmailAlert -o cfgEmailAlertCustomMsg -i 1 "Esta es una

prueba"

Opciones

En la tablaA-34 se describen las opciones del subcomando testemail.

Tabla A-34.Opcióndelsubcomandotestemail

Salida

Ninguno.

Interfaces admitidas

l RACADM local

testtrap

En la tablaA-35 se describe el subcomando testtrap.

Tabla A-35.testtrap

Sinopsis

racadm testtrap -i <índice>

Descripción

El subcomando testtrappruebaelcomponentedealertasdecapturasSNMPdeliDRACmedianteelenvíodeunacapturadepruebadeliDRACaunreceptor

de capturas de destino especificado en la red.

Antes de ejecutar el subcomando testtrapcompruebequeelíndiceespecificadoenelgrupocfgIpmiPetdeRACADMestéconfiguradocorrectamente.

La tablaA-36 muestra una lista y los comandos asociados con el grupo cfgIpmiPet.

Tabla A-36.Comandosdealertadecfgdecorreoelectrónico

CompruebaqueladirecciónIPSNMPestéconfiguradacorrectamente

racadm config -g cfgRemoteHosts -o cfgRhostsSmtpServerIpAddr -i

192.168.0.152

Muestralaconfiguraciónactualdelasalertasporcorreoelectrónico

racadm getconfig -g cfgEmailAlert -i <índice>

donde <índice>esunnúmerode1a4

Opción

Descripción

-i

Especificaelíndicedelaalertaporcorreoelectrónicoquesevaaprobar.

Subcomando

Descripción

testtrap

Prueba el componente de alertas de captura SNMP del iDRAC.

Acción

Comando

Activa la alerta

racadm config -g cfgIpmiPet -o cfgIpmiPetAlertEnable -i 1 1

EstableceladirecciónIPdecorreoelectrónicodedestino

racadm config -g cfgIpmiPet -o cfgIpmiPetAlertDestIpAddr -i 1 192.168.0.110

Muestralaconfiguraciónactualdelacapturadeprueba

racadm getconfig -g cfgIpmiPet -i<índice>

donde <índice>esunnúmerode1a4

Entrada

En la tablaA-37 se describen las opciones del subcomando testtrap.

Tabla A-37.Opcionesdelsubcomandotesttrap

Interfaces admitidas

l RACADM local

Regresaralapáginadecontenido

Opción

Descripción

-i

Especificaelíndicedelaconfiguracióndecapturaquesedebeusarparalaprueba.Losvaloresválidossonde1a4.

Regresaralapáginadecontenido

Definiciones de grupos y objetos de la base de datos de propiedades de

iDRAC

GuíadelusuariodeIntegratedDell™RemoteAccessController

versión1.2

LabasededatosdepropiedadesdeiDRACcontienelainformacióndeconfiguracióndelmismo.Losdatosseorganizanporobjetoasociadoylosobjetosse

organizanporgruposdeobjetos.Lasidentificacionesdelosgruposyobjetosadmitidosporlabasededatosdepropiedadesseenumeranenestasección.

Use las identificaciones de objeto y grupo con la utilidad RACADM para configurar el iDRAC. Las secciones siguientes describen cada objeto e indican si el

objeto se puede leer, escribir o ambos.

Todos los valores de cadena se limitan a los caracteres ASCII que se pueden mostrar en pantalla, salvo en los casos donde se indica lo contrario.

Caracteres que se pueden mostrar

Los caracteres que se pueden mostrar incluyen el conjunto siguiente:

abcdefghijklmnopqrstuvwxwz

ABCDEFGHIJKLMNOPQRSTUVWXYZ

0123456789~`!@#$%^&*()_+-={}[]|\:";'<>,.?/

idRacInfo

EstegrupocontieneparámetrosdelapantallaparaproporcionarinformaciónacercadelascaracterísticasespecíficasdeiDRACqueseestáconsultando.

Se permite una instancia del grupo. Los apartados siguientes describen los objetos en este grupo.

idRacProductInfo(sólolectura)

Valores legales

Cadena de hasta 63 caracteres ASCII.

Predeterminado

Integrated Dell Remote Access Controller

Descripción

Una cadena de texto que identifica el producto.

idRacDescriptionInfo(sólolectura)

Valores legales

Caracteres que se pueden mostrar

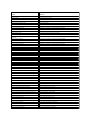

idRacInfo

cfgLanNetworking

cfgUserAdmin

cfgEmailAlert

cfgSessionManagement

cfgSerial

cfgRacTuning

ifcRacManagedNodeOs

cfgRacSecurity

cfgRacVirtual

cfgActiveDirectory

cfgStandardSchema

cfgIpmiSol

cfgIpmiLan

cfgIpmiPef

cfgIpmiPet

Cadena de hasta 255 caracteres ASCII.

Predeterminado

EstecomponentedesistemaproporcionaunconjuntocompletodefuncionesdeadministraciónremotaparalosservidoresDellPowerEdge.

Descripción

UnadescripcióndetextodeltipodeRAC.

idRacVersionInfo(sólolectura)

Valores legales

Cadena de hasta 63 caracteres ASCII.

Predeterminado

1.0

Descripción

Unacadenaquecontienelaversiónactualdelfirmwaredelproducto.

idRacBuildInfo(sólolectura)

Valores legales

Cadena de hasta 16 caracteres ASCII.

Predeterminado

LaversiónactualdelacompilacióndesoftwaredelRAC.Porejemplo,"05.12.06".

Descripción

Unacadenaquecontienelaversiónactualdelacompilacióndelproducto.

idRacName(sólolectura)

Valores legales

Cadena de hasta 15 caracteres ASCII.

Predeterminado

iDRAC

Descripción

Un nombre asignado por el usuario para identificar a este controlador.

idRacType(sólolectura)

Predeterminado

8

Descripción

Identifica el tipo de controlador de acceso remoto como iDRAC.

cfgLanNetworking

EstegrupocontieneparámetrosparaconfigurarelNICdeiDRAC.

Sepermiteunainstanciadelgrupo.TodoslosobjetosenestegruporequeriránqueserestablezcaelNICdeiDRAC,loquepuedeocasionarunabreve

pérdidadelaconectividad.LosobjetosquecambienlaconfiguracióndeladirecciónIPdelNICdeiDRACcerrarántodaslassesionesdeusuarioactivasy

requeriránquelosusuariossevuelvanaconectarconlaconfiguraciónactualizadadeladirecciónIP.

cfgDNSDomainNameFromDHCP (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

Especifica que el nombre del dominio DNS del iDRAC se debe asignar desde el servidor DHCP de la red.

cfgDNSDomainName (lectura/escritura)

Valores legales

Cadenadehasta250caracteresASCII.Almenosunodeloscaracteresdebeseralfabético.Loscaracterespermitidossonlosalfanuméricos,'-' (guión)y

'.' (punto).

Predeterminado

""

Descripción

ElnombrededominioDNS.EsteparámetrosóloesválidosicfgDNSDomainNameFromDHCP se establece como 0 (FALSO).

cfgDNSRacName (lectura/escritura)

NOTA: Microsoft®Active Directory®sóloadmitelosnombresdedominiocompletos(FQDN)de64bytesomenos.

Valores legales

Cadenadehasta63caracteresASCII.Almenosuncarácterdebeseralfabético.

Predeterminado

rac-etiqueta_de_servicio

Descripción

Muestra el nombre de RAC, el cual es rac-etiqueta de serviciodemanerapredeterminada.EsteparámetrosóloesválidosicfgDNSRegisterRac se establece

como 1 (VERDADERO).

cfgDNSRegisterRac (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

Registra el nombre del iDRAC en el servidor DNS.

cfgDNSServersFromDHCP (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

Especifica que las direcciones IP del servidor DNS se deben asignar a partir del servidor DHCP en la red.

cfgDNSServer1 (lectura/escritura)

Valores legales

UnacadenaquerepresentaunadirecciónIPválida.Porejemplo:192.168.0.20.

NOTA: AlgunosdelosservidoresDNSsóloregistrannombresde31caracteresomenos.

Descripción

EspecificaladirecciónIPdelservidorDNS1.EstapropiedadsóloesválidasicfgDNSServersFromDHCP se establece como 0 (FALSO).

cfgDNSServer2 (lectura/escritura)

Valores legales

UnacadenaquerepresentaunadirecciónIPválida.Porejemplo:192.168.0.20.

Predeterminado

0.0.0.0

Descripción

RecuperaladirecciónIPdelservidorDNS2.EsteparámetrosóloesválidosicfgDNSServersFromDHCP se establece como 0 (FALSO).

cfgNicEnable (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

ActivaodesactivaelcontroladordeinterfazdereddeliDRAC.SielNICestádesactivado,lasinterfacesderedremotasaliDRACyanoestaránaccesiblesy

sólosepodráaccederaliDRACpormediodelainterfazdeRACADMlocal.

cfgNicIpAddress (lectura/escritura)

Valores legales

UnacadenaquerepresentaunadirecciónIPválida.Porejemplo:192.168.0.20.

Predeterminado

192.168.0.n

donde nes120máselnúmeroderanuradelservidor.

Descripción

EspecificaladirecciónIPestáticaqueseasignaráalRAC.EstapropiedadsóloesválidasicfgNicUseDhcp se establece como 0 (FALSO).

NOTA: cfgDNSServer1 y cfgDNSServer2sepuedenestablecerconvaloresidénticosmientrasseintercambiandirecciones.

NOTA: cfgDNSServer1 y cfgDNSServer2sepuedenestablecerconvaloresidénticosmientrasseintercambiandirecciones.

NOTA: EsteparámetrosólopuedeconfigurarsesielparámetrocfgNicUseDhcp se establece como 0 (FALSO).

cfgNicNetmask (lectura/escritura)

Valores legales

Unacadenaquerepresentaunamáscaradesubredválida.Porejemplo:255.255.255.0.

Predeterminado

255.255.255.0

Descripción

LamáscaradesubredqueseutilizaparalaasignaciónestáticadeladirecciónIPdeliDRAC.EstapropiedadsóloesválidasicfgNicUseDhcp se establece

como 0 (FALSO).

cfgNicGateway (lectura/escritura)

Valores legales

UnacadenaquerepresentaunadirecciónIPdepuertadeenlaceválida.Porejemplo:192.168.0.1.

Predeterminado

192.168.0.1

Descripción

LadirecciónIPdepuertadeenlacequeseutilizaparalaasignaciónestáticadeladirecciónIPdelRAC.EstapropiedadsóloesválidasicfgNicUseDhcp se

establece como 0 (FALSO).

cfgNicUseDhcp (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

EspecificasiseutilizaDHCPparaasignarladirecciónIPdeliDRAC.Siestapropiedadseestableceen1(VERDADERO),entoncesladirecciónIPdeliDRAC,la

máscaradesubredylapuertadeenlaceseasignanapartirdelservidorDHCPenlared.Siestapropiedadseestablececomo0(FALSO),ladirecciónIP,la

máscaradesubredylapuertadeenlaceestáticasseasignaránapartirdelaspropiedadescfgNicIpAddress, cfgNicNetmask y cfgNicGateway.

cfgNicMacAddress(sólolectura)

NOTA: EsteparámetrosólosepuedeconfigurarsielparámetrocfgNicUseDhcp se establece como 0 (FALSO).

NOTA: EsteparámetrosólosepuedeconfigurarsielparámetrocfgNicUseDhcp se establece como 0 (FALSO).

Valores legales

UnacadenaquerepresentaladirecciónMACdelatarjetadeinterfazdereddelRAC.

Predeterminado

LadirecciónMACactualdelNICdeliDRAC.Porejemplo,00:12:67:52:51:A3.

Descripción

LadirecciónMACdelNICdeliDRAC.

cfgUserAdmin

EstegrupoofreceinformacióndeconfiguracióndelosusuariosquetienenaccesoalRACpormediodelasinterfacesremotasdisponibles.

Sepermitenhasta16instanciasdelgrupodeusuario.Cadainstanciarepresentalaconfiguracióndeunusuarioindividual.

cfgUserAdminIpmiLanPrivilege (lectura/escritura)

Valores legales

2 (Usuario)

3 (Operador)

4 (Administrador)

15 (Sin acceso)

Predeterminado

4 (Usuario 2)

15(Todoslosdemás)

Descripción

ElprivilegiomáximoenelcanaldeLANdeIPMI.

cfgUserAdminPrivilege (lectura/escritura)

Valores legales

De 0x00000000 a 0x000001ff

Predeterminado

0x00000000

Descripción

Estapropiedadespecificalosprivilegiosdeautoridadbasadaenfuncionesqueseotorganalusuario.Elvalorserepresentacomomáscaradebitsque

permitedefinircualquiercombinacióndevaloresdeprivilegios.LatablaB-1 describe los valores de bit de privilegio del usuario que se pueden combinar para

crearmáscarasdebit.

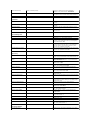

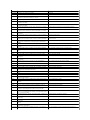

Tabla B-1.Máscarasdebitparaprivilegiosdelusuario

Ejemplos

La tablaB-2contieneejemplosdelasmáscarasdebitsdeprivilegiosparausuariosconunoomásprivilegios.

Tabla B-2.Máscarasdebitsparaprivilegiosdelusuario

cfgUserAdminUserName (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=16

Predeterminado

""

Descripción

Elnombredelusuarioparaesteíndice.Elíndicedeusuariosecreaalescribirunacadenaenelcampodeestenombresielíndiceestávacío.Alescribiruna

cadenadecomillas("")seeliminaalusuariodeeseíndice.Nosepuedecambiarelnombre.Debeeliminaryluegovolveracrearelnombre.Lacadenanodebe

tener / (diagonales), \ (diagonales invertidas), . (puntos), @ (arrobas) ni comillas.

cfgUserAdminPassword(desóloescritura)

Valores legales

Una cadena de hasta 20 caracteres ASCII.

Predeterminado

""

Privilegio del usuario

Máscaradebitsdeprivilegios

IniciodesesióneniDRAC

0x0000001

Configurar iDRAC

0x0000002

Configurar usuarios

0x0000004

Borrar registros

0x0000008

Ejecutar comandos de control del servidor

0x0000010

Accederaredireccióndeconsola

0x0000020

Acceder a los medios virtuales

0x0000040

Probar alertas

0x0000080

Ejecutarcomandosdedepuración

0x0000100

Privilegios del usuario

Máscaradebitsdeprivilegios

El usuario no tiene permiso para acceder al iDRAC.

0x00000000

ElusuariosólotienepermitidoiniciarsesióneneliDRACyverlainformacióndeconfiguracióndeliDRAC

y el servidor.

0x00000001

ElusuariopuedeiniciarsesióneneliDRACycambiarlaconfiguración.

0x00000001 + 0x00000002 = 0x00000003

ElusuariopuedeiniciarsesiónenelRAC,accederalosmediosvirtualesyalaredireccióndeconsola.

0x00000001 + 0x00000040 + 0x00000080 =

0x000000C1

NOTA: Estevalordepropiedaddebeserúnicoentrelosnombresdeusuario.

Descripción

Lacontraseñaparaesteusuario.Lascontraseñasdeusuarioestáncifradasynopodránversenimostrarsedespuésdequesehayaescritolapropiedad.

cfgUserAdminEnable

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

Activa o desactiva un usuario individual.

cfgUserAdminSolEnable

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

ActivaodesactivaelaccesodelusuarioalaConexiónserieenlaLAN(SOL).

cfgEmailAlert

EstegrupocontienelosparámetrosparaconfigurarlascapacidadesdealertaporcorreoelectrónicodelRAC.

Los apartados siguientes describen los objetos en este grupo. Se permiten hasta cuatro instancias de este grupo.

cfgEmailAlertIndex(sólolectura)

Valores legales

De 1 a 4

Predeterminado

Esteparámetrosedebeestablecerenfuncióndelasinstanciasexistentes.

Descripción

Elíndiceúnicodeunainstanciadealerta.

cfgEmailAlertEnable (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

Especificaladireccióndecorreoelectrónicodedestinoparaalertasporcorreoelectrónico.Porejemplo,[email protected].

cfgEmailAlertAddress

Valores legales

Formatodedireccióndecorreoelectrónico,conunnúmeromáximode64caracteresASCII.

Predeterminado

""

Descripción

Ladireccióndecorreoelectrónicodelorigendelaalerta.

cfgEmailAlertCustomMsg

Valores legales

Cadena.Cantidadmáximadecaracteres=32.

Predeterminado

""

Descripción

Especificaelmensajepersonalizadoqueseenviaráconlaalerta.

cfgSessionManagement

EstegrupocontieneparámetrosparaconfigurarlacantidaddesesionesquesepuedenconectaraliDRAC.

Se permite una instancia del grupo. Los apartados siguientes describen los objetos en este grupo.

cfgSsnMgtConsRedirMaxSessions (lectura/escritura)

Valores legales

De 1 a 2

Predeterminado

2

Descripción

EspecificaelnúmeromáximodesesionesderedireccióndeconsolaquesepermiteneneliDRAC.

cfgSsnMgtWebserverTimeout (lectura/escritura)

Valores legales

De 60 a 1920

Predeterminado

300

Descripción

Defineeltiempodeesperadelservidorweb.Estapropiedadestablecelacantidaddesegundosquesepermitequelaconexiónpermanezcadisponible(sin

actividaddelusuario).Lasesiónsecancelarásisealcanzaellímitedetiempoqueestableceestapropiedad.Loscambiosdeestevalornoafectanlasesión

actual;usteddebecerrarsesiónyvolverainiciarsesiónparaquelanuevaconfiguraciónentreenefecto.

Lafinalizacióndeunasesióndeservidorwebcierralasesiónactual.

cfgSsnMgtSshIdleTimeout (lectura/escritura)

Valores legales

0 (Sin tiempo de espera)

De 60 a 1920

Predeterminado

300

Descripción

DefineeltiempodeesperaeninactividaddeSecureShell.Estapropiedadestablecelacantidaddesegundosquesepermitequelaconexiónpermanezca

disponible(sinactividaddelusuario).Lasesiónsecancelarásisealcanzaellímitedetiempoqueestableceestapropiedad.Loscambiosdeestevalorno

afectanlasesiónactual;usteddebecerrarsesiónyreiniciarsesiónparaquelanuevaconfiguraciónentreenefecto.

CuandounasesiónSecureShellhafinalizado,muestraelsiguientemensajedeerrorsólodespuésdequeustedpresione<Entrar>:

Advertencia:lasesiónyanoesválida,esposiblequesehayaagotadoeltiempodeespera

Despuésdequeelmensajeaparezca,elsistemaregresaráalniveldecomandosquegenerólasesióndeSecureShell.

cfgSsnMgtTelnetIdleTimeout (lectura/escritura)

Valores legales

0 (Sin tiempo de espera)

De 60 a 1920

Predeterminado

300

Descripción

DefineeltiempodeesperaeninactividaddeTelnet.Estapropiedadestablecelacantidaddesegundosquesepermitequelaconexiónpermanezcadisponible

(sinactividaddelusuario).Lasesiónsecancelarásisealcanzaellímitedetiempoqueestableceestapropiedad.Loscambiosdeestevalornoafectaránla

sesiónactual(debecerrarsesiónyreiniciarsesiónparaquelanuevaconfiguraciónentreenefecto).

CuandounasesiónTelnethayafinalizado,mostraráelsiguientemensajedeerrorsólodespuésdequeustedpresione<Entrar>:

Advertencia:lasesiónyanoesválida,esposiblequehayaagotadoeltiempodeespera

Despuésdequeelmensajeaparece,elsistemaregresaalshellquegenerólasesiónTelnet.

cfgSerial

EstegrupocontieneparámetrosdeconfiguracióndelosserviciosdeiDRAC.

Se permite una instancia del grupo. Los apartados siguientes describen los objetos en este grupo.

cfgSerialSshEnable (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

1

Descripción

Activa o desactiva la interfaz de Secure Shell (SSH) en el iDRAC.

cfgSerialTelnetEnable (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

Activa o desactiva la interfaz de la consola Telnet en el iDRAC.

cfgRacTuning

EstegruposeusaparaconfigurarvariaspropiedadesdeconfiguracióndeliDRAC,porejemplo,lasrestriccionesdepuertosdeseguridadylospuertosválidos.

cfgRacTuneHttpPort (lectura/escritura)

Valores legales

De 10 a 65535

Predeterminado

80

Descripción

EspecificaelnúmerodepuertoqueseutilizaparalacomunicaciónderedHTTPconelRAC.

cfgRacTuneHttpsPort (lectura/escritura)

Valores legales

De 10 a 65535

Predeterminado

443

Descripción

EspecificaelnúmerodepuertoquesedebeusarparalacomunicacióndereddeHTTPSconeliDRAC.

cfgRacTuneIpRangeEnable

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

ActivaodesactivalafuncióndevalidaciónderangodedirecciónIPdeliDRAC.

cfgRacTuneIpRangeAddr

Valores legales

CadenaformateadacomodirecciónIP.Porejemplo:192.168.0.44.

Predeterminado

192.168.1.1

Descripción

EspecificaelpatróndebitsdedirecciónIPaceptableenposicionesdeterminadasporunosenlapropiedaddemáscaraderango(cfgRacTuneIpRangeMask).

cfgRacTuneIpRangeMask

Valores legales

ValoresdemáscaradeIPestándaresconbitsjustificadosalaizquierda

Predeterminado

255.255.255.0

Descripción

CadenaformateadacomodirecciónIP.Porejemplo:255.255.255.0.

cfgRacTuneIpBlkEnable

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

ActivaodesactivalafuncióndebloqueodedireccionesIPdelRAC.

cfgRacTuneIpBlkFailCount

Valores legales

De 2 a 16

Predeterminado

5

Descripción

Elnúmeromáximodefallasdeiniciodesesiónquesepermiteenlaventana(cfgRacTuneIpBlkFailWindow)antesderechazarlosintentosdeiniciodesesión

deladirecciónIP.

cfgRacTuneIpBlkFailWindow

Valores legales

De 10 a 65535

Predeterminado

60

Descripción

Defineelperíodoensegundosduranteelcualsecontaránlosintentosfallidos.Cuandolosintentosfallidossuperanestelímite,seborrandelacuenta.

cfgRacTuneIpBlkPenaltyTime

Valores legales

De 10 a 65535

Predeterminado

300

Descripción

DefineelperíodoensegundosduranteelqueserechazaránlassolicitudesdeiniciodesesiónprovenientesdeunadirecciónIPconfallasexcesivas.

cfgRacTuneSshPort (lectura/escritura)

Valores legales

De 1 a 65535

Predeterminado

22

Descripción

EspecificaelnúmerodepuertoqueseusaparalainterfazSSHdeliDRAC.

cfgRacTuneTelnetPort (lectura/escritura)

Valores legales

De 1 a 65535

Predeterminado

23

Descripción

EspecificaelnúmerodepuertoqueseusaparalainterfazTelnetdeliDRAC.

cfgRacTuneConRedirEncryptEnable (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

1

Descripción

Cifraelvídeoenunasesiónderedireccióndeconsola.

cfgRacTuneConRedirPort (lectura/escritura)

Valores legales

De 1 a 65535

Predeterminado

5900

Descripción

EspecificaelpuertoquesedebeusarparatráficodetecladoymousedurantelaactividadderedireccióndeconsolaconeliDRAC.

cfgRacTuneConRedirVideoPort (lectura/escritura)

Valores legales

De 1 a 65535

Predeterminado

5901

Descripción

EspecificaelpuertoquesedebeusarparaeltráficodevídeodurantelaactividadderedireccióndeconsolaconeliDRAC.

cfgRacTuneAsrEnable (lectura/escritura)

Valores legales

0 (FALSO)

1 (VERDADERO)

Predeterminado

0

Descripción

ActivaodesactivalafuncióndecapturadepantallasdeúltimobloqueodeliDRAC.

cfgRacTuneWebserverEnable (lectura/escritura)

Valores legales

0 (FALSO)

1 (VERDADERO)

Predeterminado

1

Descripción

ActivaydesactivaelservidorwebdeliDRAC.Siestapropiedadestádesactivada,nosepodráteneraccesoaliDRACpormediodeexploradoreswebclientes.

EstapropiedadnotieneningúnefectoenlasinterfacesTelnet,SSHoRACADMlocal.

cfgRacTuneLocalServerVideo (lectura/escritura)

Valores legales

1 (activa)

0 (desactiva)

Predeterminado

1

NOTA: Este objeto requiere de un restablecimiento de iDRAC antes de activarse.

NOTA: Este objeto requiere de un restablecimiento de iDRAC antes de activarse.

Descripción

Activa(enciende)odesactiva(apaga)elvídeodelservidorlocal.

cfgRacTuneLocalConfigDisable (lectura/escritura)

Valores legales

0 (activa)

1 (desactiva)

Predeterminado

0

Descripción

DesactivaelaccesodeescrituraalosdatosdeconfiguracióndeiDRAC.Laopciónpredeterminadaeselaccesoactivo.

ifcRacManagedNodeOs

Este grupo contiene propiedades que describen el sistema operativo del servidor administrado.

Se permite una instancia del grupo. Los apartados siguientes describen los objetos en este grupo.

ifcRacMnOsHostname (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=255.

Predeterminado

""

Descripción

El nombre de host del servidor administrado.

ifcRacMnOsOsName (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=255.

Predeterminado

""

NOTA: El acceso puede desactivarse utilizando la interfaz local RACADM o la interfaz web; sin embargo, una vez desactivado, el acceso puede

reactivarsesolamenteatravésdelainterfazwebdeiDRAC.

Descripción

El nombre del sistema operativo del servidor administrado.

cfgRacSecurity

Estegruposeusaparaconfigurarlosvaloresrelacionadosconlafuncióndesolicituddefirmadecertificado(CSR)SSLdeliDRAC.Laspropiedadeseneste

grupo se deben configurar antes de generar una CSR a partir del iDRAC.

Consulte los detalles del subcomando sslcsrgenparaobtenermásinformaciónsobrecómogenerarsolicitudesdefirmadecertificado.

cfgSecCsrCommonName (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=254.

Predeterminado

""

Descripción

Especificaelnombrecomún(CN)delaCSR.

cfgSecCsrOrganizationName (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=254.

Predeterminado

""

Descripción

Especificaelnombredelaorganización(O)delaCSR.

cfgSecCsrOrganizationUnit (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=254.

Predeterminado

""

Descripción

Especifica la unidad organizacional (OU) de la CSR.

cfgSecCsrLocalityName (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=254.

Predeterminado

""

Descripción

Especifica la localidad (L) de la CSR.

cfgSecCsrStateName (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=254.

Predeterminado

""

Descripción

Especifica el nombre del estado (S) de la CSR.

cfgSecCsrCountryCode (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=2.

Predeterminado

""

Descripción

Especificaelcódigodepaís(CC)delaCSR

cfgSecCsrEmailAddr (lectura/escritura)

Valores legales

Cadena.Cantidadmáximadecaracteres=254.

Predeterminado

""

Descripción

EspecificaladireccióndecorreoelectrónicodeCSR.

cfgSecCsrKeySize (lectura/escritura)

Valores legales

1024

2048

4096

Predeterminado

1024

Descripción

EspecificaeltamañodelaclaveasimétricadeSSLparalaCSR.

cfgRacVirtual

EstegrupocontieneparámetrosparaconfigurarlafuncióndemediosvirtualesdeiDRAC.Sepermiteunainstanciadelgrupo.Losapartadossiguientes

describen los objetos en este grupo.

cfgVirMediaAttached (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

1

Descripción

EsteobjetoseusaparaconectardispositivosvirtualesalsistemapormediodelbusUSB.Cuandolosdispositivosseconecten,elservidorreconocerálos

dispositivosUSBdealmacenamientomasivoqueesténconectadosalsistema.EstoequivaleaconectarunCD-ROM USB local o unidad de disco flexible a un

puertoUSBdelsistema.Cuandolosdispositivosesténconectadosustedpodráconectarlosdispositivosvirtualesdemaneraremotautilizandolainterfazweb

de iDRAC o la CLI. Si asigna el valor 0aesteobjeto,losdispositivossedesconectarándelbusUSB.

cfgVirAtapiSrvPort (lectura/escritura)

Valores legales

De 1 a 65535

NOTA: Paraactivartodosloscambios,deberáreiniciarelsistema.

Predeterminado

3668

Descripción

EspecificaelnúmerodepuertoqueseusaparalasconexionescifradasdemediosvirtualesconeliDRAC.

cfgVirAtapiSrvPortSsl (lectura/escritura)

Valores legales

Cualquiernúmerodepuertoquenoseestéutilizando,decimalentre0y65535.

Predeterminado

3670

Descripción

Define el puerto que se usa para las conexiones de medios virtuales de SSL.

cfgVirMediaBootOnce (lectura/escritura)

Valores legales

1 (activado)

0 (desactivado)

Predeterminado

0

Descripción

ActivaodesactivalafuncióndeiniciarunavezapartirdelosmediosvirtualesdeliDRAC.Siestapropiedadestáactivadaalmomentodereiniciarelservidor

host,lafunciónintentaráiniciarapartirdelosdispositivosdemediosvirtuales;sihaymediosadecuadosinstaladoseneldispositivo.

cfgFloppyEmulation (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

Cuandosedefinecomo0,lossistemasoperativosWindowsreconocenlaunidaddediscoflexiblevirtualcomounidaddediscoextraíble.Lossistemas

operativosWindowsasignaránunaletradeunidadC:oposteriordurantelaenumeración.Cuandoseestablezcacomo1,lossistemasoperativosWindows

detectaránlaunidaddediscoflexiblevirtualcomounidaddediscoflexible.LossistemasoperativosWindowsasignaránunaletradeunidadA:oB:.

cfgActiveDirectory

EstegrupocontieneparámetrosparaconfigurarlacaracterísticaActiveDirectorydeiDRAC.

cfgADRacDomain (lectura/escritura)

Valores legales

Cualquiercadenadetextoimprimiblesinespacios.Elnúmerodecaracteresestálimitadoa254.

Predeterminado

""

Descripción

El dominio de Active Directory donde reside el DRAC.

cfgADRacName (lectura/escritura)

Valores legales

Cualquiercadenadetextoimprimiblesinespacios.Elnúmerodecaracteresestálimitadoa254.

Predeterminado

""

Descripción

ElnombredeiDRACsegúnestáregistradoenelbosquedeActiveDirectory.

cfgADEnable (lectura/escritura)

Valores legales

1 (VERDADERO)

0 (FALSO)

Predeterminado

0

Descripción

ActivaodesactivalaautentificacióndeusuariodeActiveDirectoryeneliDRAC.Siestapropiedadestádesactivada,seutilizarálaautentificaciónlocaldeiDRAC

paralosiniciosdesesióndeusuarios.

cfgADAuthTimeout (lectura/escritura)

NOTA: Para modificar esta propiedad, debe tener permiso para Configurar el iDRAC.

Valores legales

De 15 a 300

Predeterminado

120

Descripción

EspecificaelnúmerodesegundosquesedebeesperarparaquelassolicitudesdeautenticacióndeActiveDirectoryfinalicenantesdeagotareltiempode

espera.

cfgADRootDomain (lectura/escritura)

Valores legales

Cualquiercadenadetextoimprimiblesinespacios.Elnúmerodecaracteresselimitaa254.

Predeterminado

""

Descripción

Dominioraízdelbosquededominios.

cfgADSpecifyServerEnable (lectura/escritura)

Valores legales

1ó0(verdaderoofalso).

Predeterminado

0

Descripción

1(verdadero)permiteespecificarunLDAPounservidordecatálogoglobal.0(falso)desactivaestaopción.

cfgADDomainController (lectura/escritura)

DirecciónIPválidaounnombrededominiocompleto(FQDN)

Predeterminado

Ningúnvalorpredeterminado

Descripción

El iDRAC usa el valor especificado para buscar nombres de usuario en el servidor LDAP.

cfgADGlobalCatalog (lectura/escritura)

Valores legales

DirecciónIPválidaounnombrededominiocompleto(FQDN)

Predeterminado

Ningúnvalorpredeterminado

Descripción

EliDRACusaelvalorespecificadoparabuscarnombresdeusuarioenelservidordecatálogoglobal.

cfgADType (lectura/escritura)

Valores legales

1 = activa Active Directory con el esquema ampliado.

2=activaActiveDirectoryconelesquemaestándar.

Predeterminado

1 = esquema ampliado

Descripción

Determina el tipo de esquema que se utiliza con Active Directory.

cfgStandardSchema

EstegrupocontieneparámetrosparaestablecerlaConfiguracióndelesquemaestándardeActiveDirectory.

cfgSSADRoleGroupIndex(sólolectura)

Valores legales

Númeroenterode1a5.

Descripción

ÍndicedelgrupodefuncionessegúnestáregistradoenActiveDirectory.

cfgSSADRoleGroupName (lectura/escritura)

Valores legales

Cualquiercadenadetextoimprimiblesinespacios.Elnúmerodecaracteresestálimitadoa254.

Predeterminado

(vacío)

Descripción

ÍndicedelgrupodefuncionessegúnestáregistradoenbosquedeActiveDirectory.

cfgSSADRoleGroupDomain (lectura/escritura)

Valores legales

Cualquiercadenadetextoimprimiblesinespacios.Elnúmerodecaracteresestálimitadoa254.

Predeterminado

(vacío)

Descripción

El dominio de Active Directory donde reside el grupo de funciones.

cfgSSADRoleGroupPrivilege (lectura/escritura)

Valores legales

De 0x00000000 a 0x000001ff

Predeterminado

(vacío)

Descripción

UtilicelosnúmerosdemáscaradebitsqueaparecenenlatablaB-3paraestablecerlosprivilegiosdeautoridadenbaseafunciónparaungrupodefunciones.

Tabla B-3.MáscarasdebitsparalosPrivilegiosdelgrupodefunciones

Privilegio de grupo de funciones

Máscaradebits

IniciodesesióneniDRAC

0x00000001

Configurar iDRAC

0x00000002

Configurar usuarios

0x00000004

Borrar registros

0x00000008

Ejecutar comandos de control del servidor

0x00000010

Accederaredireccióndeconsola

0x00000020

Acceder a los medios virtuales

0x00000040

Probar alertas

0x00000080

Ejecutarcomandosdedepuración

0x00000100

cfgIpmiSol

EstegruposeusaparaconfigurarlascapacidadesdecomunicaciónenserieenlaLAN(SOL)delsistema.

cfgIpmiSolEnable (lectura/escritura)

Valores legales

0 (FALSO)

1 (VERDADERO)

Predeterminado

1

Descripción

Activa o desactiva SOL.

cfgIpmiSolBaudRate (lectura/escritura)

Valores legales

19200, 57600, 115200

Predeterminado

115200

Descripción

LavelocidadenbaudiosdelacomunicacióndeconexiónserieenlaLAN.

cfgIpmiSolMinPrivilege (lectura/escritura)

Valores legales

2 (Usuario)

3 (Operador)

4 (Administrador)

Predeterminado

4

Descripción

EspecificaelniveldeprivilegiomínimoqueserequiereparaelaccesodecomunicaciónserieenlaLAN.

cfgIpmiSolAccumulateInterval (lectura/escritura)

Valores legales

De 1 a 255.

Predeterminado

10

Descripción

EspecificalacantidadtípicadetiempoqueeliDRACesperaantesdetransmitirunpaqueteparcialdedatosdecaracteresdecomunicaciónenserieenlaLAN.

Este valor consta de incrementos de 5 ms. basados en unos.

cfgIpmiSolSendThreshold (lectura/escritura)

Valores legales

De 1 a 255

Predeterminado

255

Descripción

ElvalordellímitedeumbraldeSOL.Especificaelnúmeromáximodebytesquesevanaalmacenarenbúferantesdeenviaraunpaquetededatosde

comunicaciónserieenlaLAN.

cfgIpmiLan

Este grupo se usa para configurar las capacidades de IPMI en la LAN del sistema.

cfgIpmiLanEnable (lectura/escritura)

Valores legales

0 (FALSO)

1 (VERDADERO)

Predeterminado

0

Descripción

Activa o desactiva la interfaz de IPMI en la LAN.

cfgIpmiLanPrivLimit (lectura/escritura)

Valores legales

2 (Usuario)

3 (Operador)

4 (Administrador)

Predeterminado

4

Descripción

EspecificaelniveldeprivilegiomáximoquesepermiteparaelaccesodeIPMIenlaLAN.

cfgIpmiLanAlertEnable (lectura/escritura)

Valores legales

0 (FALSO)

1 (VERDADERO)

Predeterminado

0

Descripción

Activaodesactivalasalertasglobalesporcorreoelectrónico.Estapropiedadanulatodaslaspropiedadesindividualesdeactivaciónodesactivacióndealertas

porcorreoelectrónico.

cfgIpmiEncryptionKey (lectura/escritura)

Valores legales

Unacadenadedígitoshexadecimalesde0a20caracteressinespacios.

Predeterminado

00000000000000000000

Descripción

La clave de cifrado de IPMI.

cfgIpmiPetCommunityName (lectura/escritura)

Valores legales

Una cadena de hasta 18 caracteres.

Predeterminado

público

Descripción

El nombre de comunidad SNMP para las capturas.

cfgIpmiPef

Estegruposeutilizaparaconfigurarlosfiltrosdesucesosdelaplataformaqueestándisponiblesenelservidoradministrado.

Losfiltrosdesucesossepuedenutilizarparacontrolarlaspolíticasrelacionadasconlasaccionesquesedesencadenancuandoocurrensucesoscríticosenel

servidor administrado.

cfgIpmiPefName(sólolectura)

Valores legales

Cadena.Cantidadmáximadecaracteres=255.

Predeterminado

Elnombredelfiltrodeíndice.

Descripción

Especifica el nombre del filtro de sucesos de plataforma.

cfgIpmiPefIndex(sólolectura)

Valores legales

De 1 a 17

Predeterminado

Elvalordeíndicedeunobjetodefiltrodesucesosdeplataforma.

Descripción

Especificaelíndicedeunfiltrodesucesosdeplataformaespecífico.

cfgIpmiPefAction (lectura/escritura)

Valores legales

0 (ninguno)

1 (apagar)

2 (restablecer)

3 (ciclo de encendido)

Predeterminado

0

Descripción

Especificalaacciónqueserealizaenelservidoradministradoalmomentoenqueseactivalaalerta.

cfgIpmiPefEnable (lectura/escritura)

Valores legales

0 (FALSO)

1 (VERDADERO)

Predeterminado

1

Descripción

Activaodesactivaunfiltrodesucesosdeplataformaespecífico.

cfgIpmiPet

Este grupo se usa para configurar las capturas de sucesos de plataforma en el servidor administrado.

cfgIpmiPetIndex (lectura/escritura)

Valores legales

De 1 a 4

Predeterminado

Elvalordeíndicecorrespondiente.

Descripción

Identificadorúnicoparaelíndicequecorrespondealacaptura.

cfgIpmiPetAlertDestIpAddr (lectura/escritura)

Valores legales

CadenaquerepresentaunadirecciónIPválida.Porejemplo:192.168.0.67.

Predeterminado

0.0.0.0

Descripción

EspecificaladirecciónIPdedestinodelreceptordecapturasenlared.ElreceptordecapturasrecibeunacapturaSNMPcuandosepresentaunsucesoenel

servidor administrado.

cfgIpmiPetAlertEnable (lectura/escritura)

Valores legales

0 (FALSO)

1 (VERDADERO)

Predeterminado

1

Descripción

Activaodesactivaunacapturaespecífica.

Regresaralapáginadecontenido

Regresaralapáginadecontenido

Base de datos de propiedades iDRAC SMCLP

GuíadelusuariodeIntegratedDell™RemoteAccessController

versión1.2

/system1/sp1/account<1-16>

EstegrupoofreceinformacióndeconfiguracióndelosusuarioslocalesquetienenaccesoalRACpormediodelasinterfacesremotasdisponibles.Sepermiten

hasta 16 casos del grupo de usuario. Cada caso <1-16>representalaconfiguraciónparaunusuariolocalindividual.

userid(sólolectura)

Valores legales

1-16

Predeterminado

Dependedelainstanciadecuentaalaqueseestáaccediendo.

Descripción

Especifica la Id. de instancia o la Id. de usuario local.

username (lectura/escritura)

Valores legales

Cadena.Longitudmáxima=16

Predeterminado

""

Descripción

Una cadena de texto que contiene el nombre del usuario local para esta cuenta. La cadena no puede contener diagonal (/), punto (.), arroba (@) ni comillas

("). Para eliminar el usuario, se debe eliminar la cuenta. (eliminar cuenta<1-16>).

oemdell_ipmilanprivileges (lectura/escritura)

Valores legales

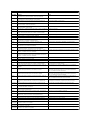

/system1/sp1/account<1-16>

/system1/sp1/enetport1/*

/system1/sp1/enetport1/lanendpt1/ipendpt1

/system1/sp1/enetport1/lanendpt1/ipendpt1/dnse ndpt1

/system1/sp1/enetport1/lanendpt1/ipendpt1/dnse ndpt1/remotesap1

/system1/sp1/enetport1/lanendpt1/ipendpt1/dnse ndpt1/remotesap2

/system1/sp1/enetport1/lanendpt1/ipendpt1/remotesap1

/system1/sp1/group<1-5>

/system1/sp1/oemdell_adservice1

/system1/sp1/oemdell_racsecurity1

/system1/sp1/oemdell_ssl1

/system1/sp1/oemdell_vmservice1

/system1/sp1/oemdell_vmservice1/tcpendpt1

NOTA: Estevalordepropiedaddebeserúnicoentrelosnombresdeusuario.

2 (Usuario)

3 (Operador)

4 (Administrador)

15 (Sin acceso)

Predeterminado

4 (Usuario 2)

15(Todoslosdemás)

Descripción

ElprivilegiomáximoenelcanaldeLANdeIPMI.

password(sóloescritura)

Valores legales

Una cadena de texto de entre 4 y 20 caracteres de longitud.

Predeterminado

""

Descripción

Contienelacontraseñaparaesteusuariolocal.Lascontraseñasdeusuarioestáncifradasynopodránversenimostrarsedespuésdequesehayaescritola

propiedad.

enabledstate (lectura/escritura)

Valores legales

0 (desactivado)

1 (activado)

Predeterminado

0

Descripción

Ayuda a activar o desactivar a un usuario individual.

soleenables (lectura/escritura)

Valores legales

0 (desactivado)

1 (activado)

Predeterminado

0

Descripción

ActivaodesactivaelaccesodelusuarioalaConexiónserieenlaLAN(SOL).

oemdell_extendedprivileges (lectura/escritura)

Valores legales

De 0x00000000 a 0x000001ff

Predeterminado

0x00000000

Descripción

Especificalosprivilegiosdeautoridadbasadaenfuncionesqueseotorganalusuario.Elvalorserepresentacomomáscaradebitsquepermitedefinir

cualquiercombinacióndevaloresdeprivilegios.LatablaC-1describelosvaloresdebitdeprivilegiodelusuarioquesepuedencombinarparacrearmáscaras

de bit.

Tabla C-1.Máscarasdebitparaprivilegiosdelusuario

Ejemplos

La tablaC-2contieneejemplosdelasmáscarasdebitsdeprivilegiosparausuariosconunoomásprivilegios.

Tabla C-2.Máscarasdebitsparaprivilegiosdelusuario

/system1/sp1/enetport1/*

EstegrupocontieneparámetrosparaconfigurarelNICdeiDRAC.Sepermiteunainstanciadelgrupo.Todoslosobjetosenestegruporequeriránquese

restablezcaelNICdeiDRAC,loquepuedeocasionarunabrevepérdidadelaconectividad.LosobjetosquecambienlaconfiguracióndeladirecciónIPdelNIC

deiDRACcerrarántodaslassesionesdeusuarioactivasyrequeriránquelosusuariossevuelvanaconectarconlaconfiguraciónactualizadadeladirección

IP.

Privilegio del usuario

Máscaradebitsdeprivilegios

IniciodesesióneniDRAC

0x0000001

Configurar iDRAC

0x0000002

Configurar usuarios

0x0000004

Borrar registros

0x0000008

Ejecutar comandos de control del servidor

0x0000010

Accederaredireccióndeconsola

0x0000020

Acceder a los medios virtuales

0x0000040

Probar alertas

0x0000080

Ejecutarcomandosdedepuración

0x0000100

Privilegios del usuario

Máscaradebitsdeprivilegios

El usuario no tiene permiso de acceder al iDRAC.

0x00000000