A continuación, se describen algunos elementos del panel de información de disco:

• Horas de encendido: el número total de horas durante las cuales el disco ha estado encendido desde su fabricación. Este valor se

actualiza en incrementos de 30 minutos.

• Estado de FDE: estado de FDE del disco. Para obtener más información sobre los estados de FDE, consulte la Guía de la CLI para el

sistema de almacenamiento de serie ME4 PowerVault de Dell EMC.

• Teclas de bloqueo de FDE: las teclas de bloqueo de FDE se generan a partir de la frase de contraseña de FDE y administran el

bloqueo y desbloqueo de los discos con capacidad para FDE del sistema. Borrar las teclas de bloqueo y efectuar un ciclo de apagado y

encendido del sistema deniega el acceso a datos en los discos.

Vista posterior

En la pestaña Posterior, se muestra la parte posterior de todos los gabinetes en una vista gráfica.

En la vista posterior, se muestran las ID de gabinete y la presencia o ausencia de fuentes de alimentación, módulos de controladora y

módulos de expansión. También se muestran las ID del módulo de controladora, los nombres y los tipos de puerto de host, las direcciones

IP de puerto de red y los nombres de puerto de expansión.

Para ver más información, pase el cursor sobre una orejeta de gabinete o un componente. Para iluminar un LED de localizador para

cualquiera de los componentes, seleccione uno o más componentes y haga clic en Encender LED. Para apagar los LED individuales del

localizador, seleccione los componentes y haga clic en Apagar LED. Para apagar todos los LED del localizador, asegúrese de que no haya

ningún componente seleccionado y haga clic en Apagar LED. Para un gabinete de 5U84, solo se pueden seleccionar gabinetes, módulos

de E/S y discos.

NOTA: Las propiedades específicas de protocolo se muestran solo para los puertos de host que utilizan dichos

protocolos.

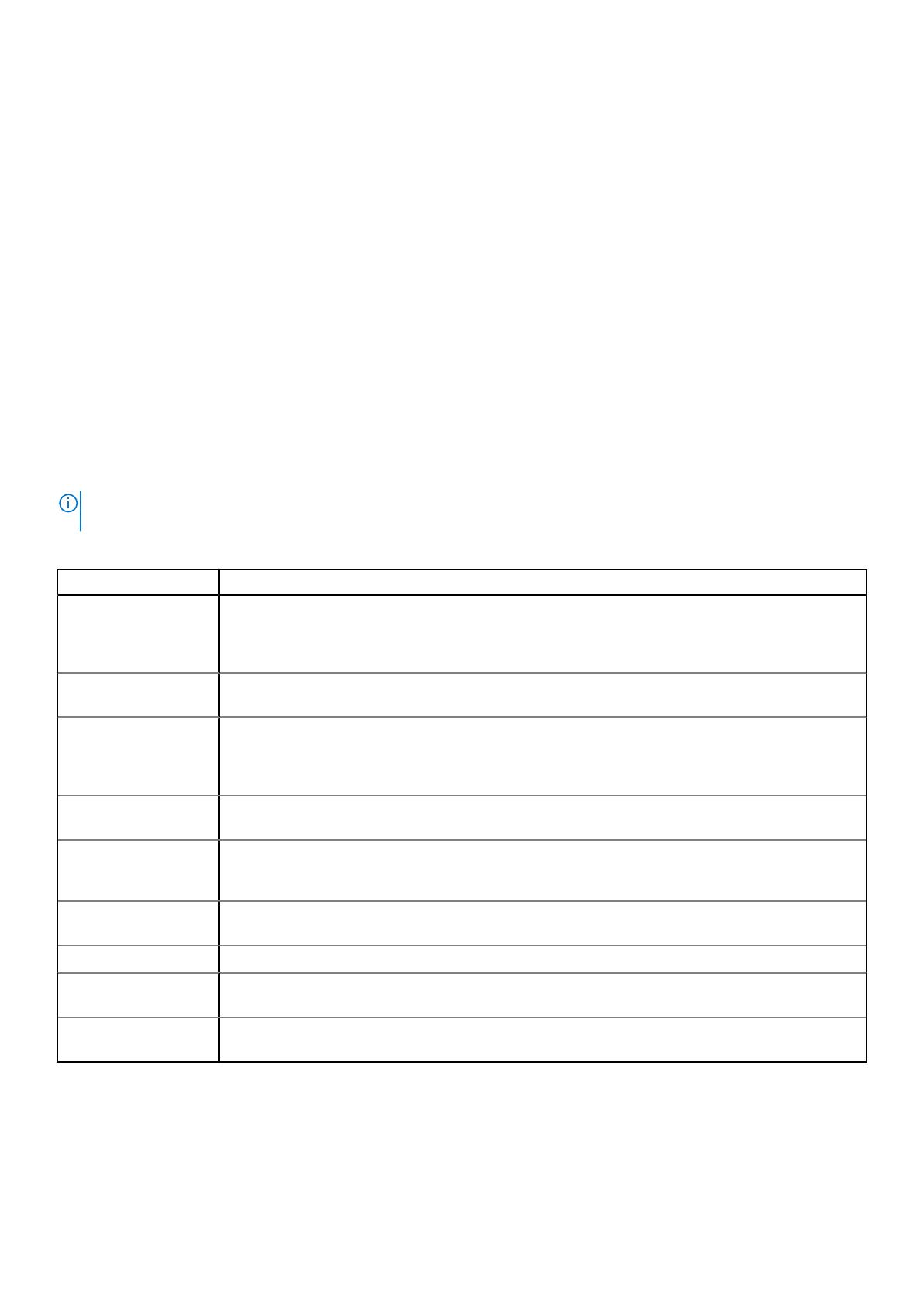

Tabla 8. Paneles de información adicional para la vista posterior del gabinete

Panel Información que aparece

Información del gabinete ID, estado, proveedor, modelo, conteo de discos, WWN, número de serie del midplane, revisión, número de

referencia, fecha de fabricación, lugar de fabricación, revisión A de EMP, revisión B de EMP, ID de bus de

EMP A, ID de bus de EMP B, ID de destino de EMP A, ID de destino de EMP B, tipo de midplane, potencia

del gabinete (vatios), capacidad para PCIe 2, condición

Información de suministro

de energía

Estado, proveedor, modelo, número de serie, revisión, ubicación, número de referencia, fecha de fabricación,

lugar de fabricación y condición

Información de la

controladora

Id., dirección IP, descripción, estado, modelo, número de serie, versión de hardware, memoria caché del

sistema (MB), revisión, versión de CPLD, versión de código de controladora de almacenamiento, tipo de CPU

de controladora de almacenamiento, número de referencia, posición, versión de hardware, fecha de

fabricación, lugar de fabricación y condición

Información de puerto

(FC)

Nombre, tipo, Id. (WWN), estado, velocidad configurada, velocidad real, topología, Id. de bucle principal,

velocidades compatibles, estado de SFP, número de referencia y condición

Información de puerto

(iSCSI)

Nombre, tipo, ID (IQN), estado, velocidad configurada, velocidad real, versión de IP, dirección MAC,

dirección, puerta de enlace, máscara de red, estado de SFP, número de referencia, cumplimiento de normas

de 10G, longitud del cable, tecnología del cable, cumplimiento de normas de Ethernet y condición

Información de puerto

(SAS)

Nombre, tipo, Id. (WWN), estado, velocidad real, topología, canales esperados, canales activos, canales

deshabilitados y condición

Información de la red Nombre, modo, dirección IP, máscara de red, puerta de enlace, dirección MAC y condición

Información del puerto de

expansión

Id. del gabinete, Id. de controladora, nombre, estado y condición

Información del módulo

de expansión (IOM)

ID, descripción, número de serie, revisión y condición

Si el componente no está en buen estado, el motivo de la condición, la acción recomendada y los subcomponentes en mal estado se

muestran para ayudarlo a solucionar problemas.

Trabajo en el tema Sistema

61